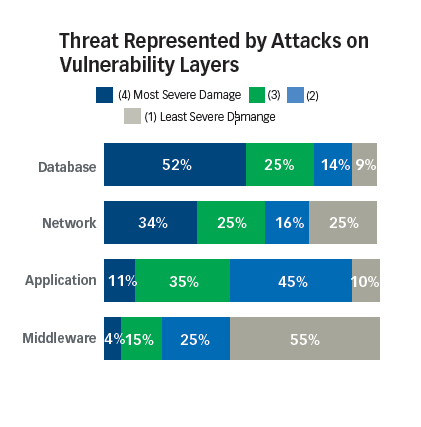

Le aziende, sempre più preoccupate per i cyber attacchi, hanno incrementato i budget dedicati alla sicurezza Ict. Questo dato è confermato dall’indagine Cso Market Pulse, sponsorizzata da Oracle, secondo la quale il 59% degli intervistati sostiene di avere incrementato il proprio budget It nell’ultimo anno. Incrementare gli investimenti non è però sufficiente per mettere al riparo il patrimonio informativo che rappresenta la risorsa più preziosa delle aziende. Solo il 23% dei partecipanti al sondaggio ritiene infatti che la propria organizzazione abbia messo in atto una strategia adeguata per cogliere tutti gli aspetti chiave della sicurezza dei dati. Gli estensori dell’indagine (che ha coinvolto 110 organizzazioni di settori diversi tra cui servizi finanziari, pubblica amministrazione e high-tech) interpretano questa contraddizione come diretta conseguenza del fatto che la maggior parte delle risorse It dedicate alla sicurezza (circa i due terzi in media) venga dedicato per proteggere la rete e solo un terzo per i dati e le proprietà intellettuali presenti nelle organizzazioni. Eppure la maggior parte degli intervistati è consapevole che i maggiori rischi nel caso di una falla alla sicurezza riguarderebbero i database che contengono i dati maggiormente sensibili e di valore, come proprietà intellettuale, dati relativi ai clienti e ai dipendenti, informazioni di natura finanziaria.

Il vero problema è che la maggior parte del budget per la sicurezza viene speso in modo reattivo. Il 42% riferisce anche di avere attualmente maggiori difficoltà nel prevenire gli attacchi rispetto al passato. Di fatto le organizzazioni si focalizzano nella reazione all’azione criminale, ma prestano scarsa attenzione all’attività strategica di lungo periodo per proteggere il patrimonio informativo e i database. Nel 35% dei casi, l’elemento che ha influenzato la spesa per la sicurezza è stata addirittura la sensazionalità delle notizie relative, ad esempio, ad attacchi informatici o furti di dati, anziché i rischi effettivi per la propria azienda. Ma nonostante la grande attenzione alle reti da parte delle organizzazioni, gli obiettivi del cyber crime non sono le macchine, ma gli umani, dei quali è più facile individuare e sfruttare i punti di debolezza, sostiene lo studio.

Sono davvero sicuri i dati dentro il perimetro?

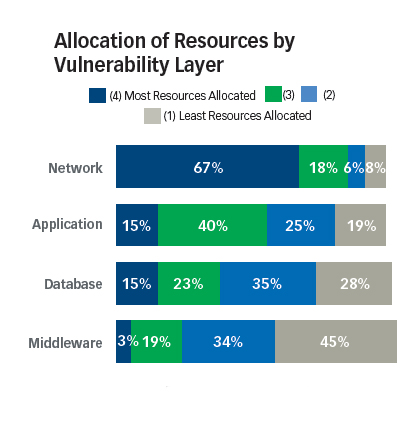

La maggior parte dei partecipanti al sondaggio è consapevole della sfida per la protezione dei dati. Il 65% sostiene che nella propria organizzazione la definizione della strategia di difesa inizia con l’analisi della sicurezza interna e non dalla vulnerabilità degli endpoint. E gli intervistati riconoscono anche che i maggiori danni potenziali per il loro business risiedono nel layer di database della propria infrastruttura It. Eppure, come già anticipato, l’allocazione del budget è l’opposto rispetto ai rischi percepiti. Solo un terzo del budget It per la sicurezza viene dedicato alla protezione degli asset a maggior valore, ripartito fra applicazioni (15%), database (15%) e middleware (3%). Una possibile ragione è da ricercarsi in un’errata valutazione del rischio: oltre 4 intervistati su 10 ritengono, infatti, che le informazioni del database e le applicazioni siano intrinsecamente sicure perché risiedono in profondità all’interno del perimetro dell’azienda e sono quindi più difficili da raggiungere. Questo è però un presupposto pericoloso. Come rilevato dal report Verizon 2012, infatti, i server rappresentano la risorsa più danneggiata (64%) a seguito degli attacchi informatici e la compromissione dei record è dipesa nel 94% dei casi dalla violazione di database server, mentre l’infrastruttura ha rappresentano meno dell’1% degli asset compromessi.

Figura 2: Allocazione delle risorse per area di vulnerabilità Fonte: Idg Research Services, Novembre 2012

Figura 2: Allocazione delle risorse per area di vulnerabilità Fonte: Idg Research Services, Novembre 2012

Il rischio di tutto ciò è che si continui ad allocare budget senza riuscire ad aumentare realmente la sicurezza. È un pericolo di cui Ciso (Chief Information Security Officer) e Cso (Chief Security Officer) sono pienamente consapevoli, visto che, nel ridefinire le loro strategie di sicurezza, la capacità di correlare la spesa con la concreta riduzione del rischio, per poter giustificare gli investimenti, è considerata la sfida principale dai partecipanti al sondaggio Market Pulse.

Un approccio inside-out, che parta dall’interno per mettere al sicuro i ‘gioielli della corona’, per poi andare verso l’esterno a costruire barriere sicure contro le invasioni, aiuterebbe i responsabili della sicurezza a implementare una difesa più efficace e argomentare le richieste di budget. La protezione dei dati alla fonte offre infatti maggiori garanzie di successo (potrebbe inoltre dare risposta alla preoccupazione del 40% degli intervistati, secondo cui l’implementazione di soluzioni frammentate e puntuali crea dei varchi nella sicurezza), permettendo inoltre di definire una strategia di lungo termine – oggi carente – per proteggere il patrimonio informativo.

Un percorso in tre passi per la sicurezza inside-out

Lo studio suggerisce alle organizzazioni tre step da seguire per riallineare la protezione delle risorse ai rischi e aumentare la fiducia nella robustezza dell’infrastruttura di sicurezza.

- Il primo passo per i Ciso è allineare la strategia di business con quella di sicurezza, iniziando dalla comprensione di quali asset siano strategicamente più importanti per l’azienda. La maggior parte cadrà in alcune macro-categorie come i dati relativi a clienti e dipendenti, informazioni finanziarie, la proprietà intellettuale. Se questi asset sono violati, l’intera attività di business risulterà compromessa e il valore dell’impresa diminuirà. Un modo per identificare queste risorse e il loro livello di vulnerabilità è quello di esaminare ogni punto di contatto in cui le informazioni sono raccolte, condivise o visualizzate, verificando chi, all’interno o all’esterno della organizzazione, ha accesso. Questa conoscenza aiuterà i Ciso a comprendere meglio il rischio e a educare pari-grado nell’importanza di allineare gli investimenti in sicurezza con le aree a maggior rischio, utilizzando un linguaggio che i manager possono capire. Il che significa riuscire a far comprendere che gli investimenti in sicurezza vanno visti non solo come deterrente per le intrusioni ma anche come un volano per la trasformazione del business.

- In secondo luogo, bisogna rinnovare processi e privilegi. Un approccio inside-out richiede mano ferma sugli accessi degli utenti alle applicazioni e ai database. Politiche lassiste su password o autorizzazioni single sign-on rappresentano un elemento di debolezza della sicurezza dove i cyber criminali possono insinuarsi. Gli hacker ad esempio sanno che i dipendenti utilizzano password deboli e che più persone condividono privilegi elevati. Più aumenta il numero delle vulnerabilità più è facile, una volta aperto il varco, accedere alle informazioni strategiche.

- L’incoerenza è il nemico principale di una politica di sicurezza completa. Politiche decentrate rendono difficile reagire rapidamente agli attacchi di rete e propagare rapidamente attraverso tutta l’impresa patch o miglioramenti alla sicurezza. Gli hacker infatti trovati i varchi agiscono più rapidamente di quanto possa reagire l’It, per quanto veloce sia. Il problema è particolarmente acuto nei mercati emergenti, dove la sicurezza perimetrale non può essere così avanzata come in mercati più maturi: una sfida che riguarda soprattutto le aziende che operano a livello internazionale. La coerenza a livello di sicurezza può essere garantita solo da un’amministrazione e da una governance centralizzate e automatizzate. Se la sicurezza è compromessa da un attacco in qualsiasi regione anche remota, si deve essere in grado di propagare le correzioni in modo coerente in tutte le aree geografiche contemporaneamente. L’aumento di dispositivi mobili rappresenta un’ulteriore punto di criticità. La minimizzazione o l’eliminazione delle password memorizzate in locale, soprattutto se in formato testo, devono essere parte integrante di qualsiasi strategia di sicurezza. L’approccio fin qui illustrato si basa sulla fiducia, oggi indispensabile per il successo aziendale. Con la diffusione del business sul cloud, via web e attraverso i dispositivi mobili, la fiducia diventerà sempre più un elemento di differenziazione competitiva. In questo contesto Cso e Ciso svolgeranno un ruolo fondamentale nel determinare la fiducia nella capacità delle imprese di garantire la sicurezza delle transazioni e dei dati dei clienti, essenziale per lo sviluppo del business.