Si parla da sempre di sicurezza e da anni di attacchi perpetrati ai sistemi aziendali. Gli Advanced Persistent Threat (ATP) in questo senso sono una delle forme più sofisticate di minaccia. Si tratta, infatti, di un vera e propria strategia di attacco multilivello e multicanale, sferrato partendo dall’identificazione di un network aziendale che, una volta preso di mira, viene minato in vari modi e su più fronti.

Gli esperti ribadiscono come lo start della protezione abbia come punto fermo un progetto di formazione continua non solo per la continua evoluzione di spam, malware, trojan &Co ma anche e soprattutto per una crescente digitalizzazione del business che se da un lato porta valore, varietà, velocità e visibilità nei processi informativi, dall’altro estende il raggio di azione su cui la cybercriminalità può intervenire a livello di rete (e a cascata a livello di dati, risorse, servizi, dispositivi, applicazioni e sistemi) se non viene attuata una strategia capace di ragionare prima, durante e dopo un’attacco.

Indice degli argomenti

Che cosa sono gli Advanced Persistent Threat (APT) e come funzionano

Per capire meglio cosa sono e come funzionano gli Advanced Persistent Threat bisogna innazitutto capire che ci si trova di fronte a una strategia molto programmata, che comporta una serie di azioni malevole innescate a breve, medio e lungo raggio.

7 le fasi in cui è possibile scomporre un attacco APT:

1) Ricognizione

Gli hacker, utilizzando fonti pubbliche e cybermetodologie, ottengono indirizzi e-mail o i riferimenti di instant messaging, per identificare le persone che saranno bersaglio dei loro attacchi

2) Intrusione nella rete

Con una mail di phishing l’attaccante inizia a infettare la macchina iniziando così il suo primo accesso all’interno dell’infrastruttura aziendale. Il messaggio di posta elettronica fasullo, infatti, contiene link pericolosi o dannosi, oppure file malevoli allegati

3) Furto di identità

Gli hacker ottengono la maggior parte delle informazioni di cui hanno bisogno intercettando e clonando delle credenziali utente valide. Utilizzando queste credenziali, infatti, gli attaccanti riescono ad accedere a una media di 40 sistemi aziendali diversi, compromettendo in vario modo la sicurezza aziendale.

4) Installazione di malware

Per poter amministrare il sistema e svolgere attività come l’installazione di backdoor, il furto di password, la ricezione di email e l’ascolto di processi in esecuzione, gli attaccanti installano sulla rete che hanno preso di mira varie utility malevole.

5) Creazione di una backdoor

Gli attaccanti lavorano per estrarre dalla rete le credenziali di amministratore del dominio. Questo gli consentirà di muoversi in modo trasversale all’interno della rete e di installare backdoor e malware, utilizzando metodi diversi: process injection, modifiche al registro a livello di sistema o servizi schedulati.

6) Esfiltrazione dei dati

Una volta creata un’infrastruttura malevola di comando e controllo gli hacker iniziano a intercettare le mail, gli allegati e i file dai server. Di solito veicolano i dati rubati verso server intermedi: li cifrano, li comprimono e quindi li indirizzano verso la destinazione finale.

7) Persistenza

Anche se alcuni degli attacchi vengono scoperti o inattivati i cybercriminali cercano in ogni modo di mantenere la loro presenza nelle reti che hanno preso di mira.

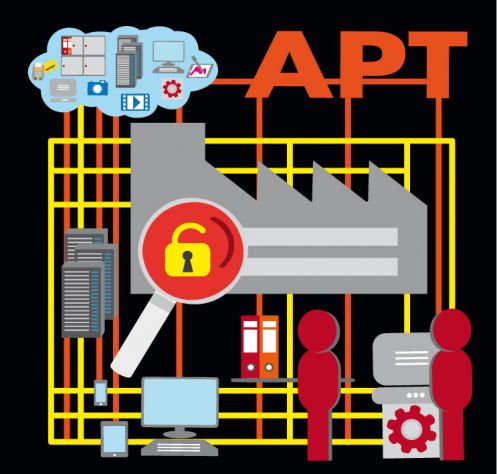

Come si evince dallo schema, il ventaglio di azioni intraprese dagli hacker comporta prima l’identificazione di una rete che diventa il bersaglio di una serie di azioni precise e mirate volte a intaccare in tutti i modi possibili i sistemi. Le azioni includono la disseminazione di malware di ogni tipo e il furto delle identità: identificando le credenziali di accesso di utenti, arrivando poi a quelle degli amministratori, gli hacker in modo nascosto riescono a creare una loro vita digitale malevola (backdoor) all’interno della rete aziendale, iniziando a intaccare ogni tipo di servizio.

“Tra le aziende purtroppo esiste ancora un approccio di stampo puramente tecnico – spiega Marco Mazzoleni, Security Consulting Systems Engineer at Cisco Systems – orientato alla rimozione delle vulnerabilità. Quello che invece serve è un approccio olistico, ovvero integrato e capace di includere un’analisi preliminare rispetto a un programma completo di gestione del rischio.

Non a caso Cisco ha ampliato la propria offerta di Advanced Malware Protection per soddisfare le esigenze dei clienti nella lotta contro gli attacchi zero-day e le minacce persistenti avanzate (APT). Le innovazioni introdotte in tutto il portafoglio di soluzioni di sicurezza Cisco proteggono contro le minacce lungo l’intero ciclo di un attacco prima, durante e dopo l’attacco. Le minacce APT, infatti, sono attacchi sofisticati ma anche estremamente mirati, che iniziano con l’intrusione dei cybercriminali all’interno della rete aziendale presa di mira. La strategia di azione si sviluppa su più orizzonti di intervento per scandagliare e intercettare le vulnerabilità delle infrastrutture, prende di mira identità e privilegi di accesso per iniziare a viralizzare attacchi di ogni tipo: furti di dati, blocchi di servizio, danni permanenti ai sistemi, che si tratti di server, dispositivi fissi e mobili, applicazioni e patrimoni informativi on premise o in cloud”.

Anti apt

Il particolare livello di sofisticazione che caratterizza gli attacchi APT e la difficoltà di rilevamento che li caratterizza, fanno si che possano passare diversi mesi tra il momento della breccia iniziale e la sua scoperta e neutralizzazione. Un altro elemento da considerare è che gli APT sono minacce che fanno ricorso a tecniche di hackeraggio diversificate, con un uso massiccio delle tecniche di social engineering.

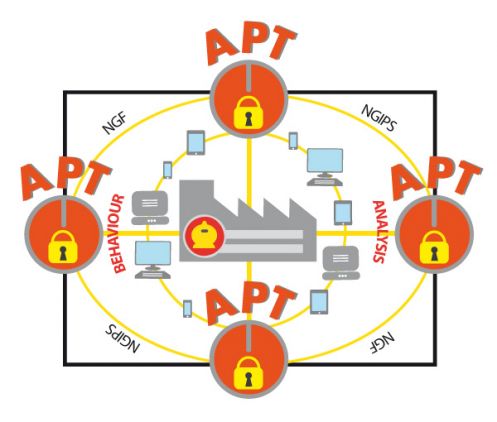

L’approccio di Cisco alla sicurezza è un sistema anti APT capace di analizzare ripulire l’identificazione delle minacce dai ruomori di fondo, focalizzandosi su più livelli di analisi rispetto all’intero ecosistema aziendale: Next Generation Firewall (NGFW), Next Generation IPS (NGIPS), Web, Email, end point e contesto

Uno dei problemi delle violazioni della sicurezza è che difficilmente diventano argomento di confronto e di discussione tra le aziende. Per diversi motivi la maggior parte delle organizzazioni non raccontano volentieri di aver subito un attacco e questo spegne in parte l’attenzione che meriterebbero tutte le questioni collegate alla sicurezza.

“Il messaggio importante che va trasmesso alle aziende è che affinché una soluzione anti-APT sia efficace è necessario che vengano prima implementate una serie di soluzioni atte ad eliminare i cosiddetti rumori di fondo – conclude Mazzoleni -, ovvero un serie di alert su problematiche non prioritarie e che non rientrano nella dinamica degli attacchi realmente pericolosi per il business. Spesso, infatti, accade che i sistemi di sicurezza tradizionali vengano resi inefficaci dalla numerosità di segnalazioni che non hanno una reale gerarchia dei pericoli, saturandosi di alert su spam, colli di bottiglia e tentativi degli utenti non identificati di accedere ad aree protette. Questa dinamica non aiuta la sicurezza, in quanto i sistemi non riescono più ad analizzare e identificare le reali minacce. Alcuni importanti attacchi negli ultimi anni dimostrano come anche in presenza di soluzioni specifiche di anti APT le intrusioni sono avvenute proprio perché gli allarmi generati dal rumore di fondo erano talmente numerosi che i veri APT sono passati inosservati”.