La mobility applicata al business è una grande opportunità per le aziende per i vantaggi che assicura come una più efficace distribuzione delle informazioni, l’accelerazione del decision making e l’aumento della produttività. Come adottare una mobile strategy sicura e di successo non è però così scontato. Il webinar “Mobility: garantire user experience e sicurezza”, organizzato da ZeroUno in collaborazione con MobileIron, ha sviscerato il tema, fornendo indicazioni tecnologiche e metodologiche.

I relatori del webinar, da sinistra: Valentina Bucci, Giornalista di ZeroUno, Paolo Catti, Associate Partner di P4I – Partners4Innovation e Riccardo Canetta, Regional Sales Director Italy, Turkey and Greece di MobileIron

“Gli utenti – introduce la discussione Valentina Bucci, Giornalista di ZeroUno e chairman dell’evento- vogliono svolgere le loro attività lavorative in mobilità, godendo di una user experience elevata. Sul fronte It, ciò significa affrontare scenari di governance complessi, dove esiste una pluralità di device e sistemi operativi. La privacy dei dati personali, infine, per cui l’utente esige e si aspetta totale garanzia, è il terzo punto critico nella definizione della mobility strategy”.

Un’ondata inarrestabile

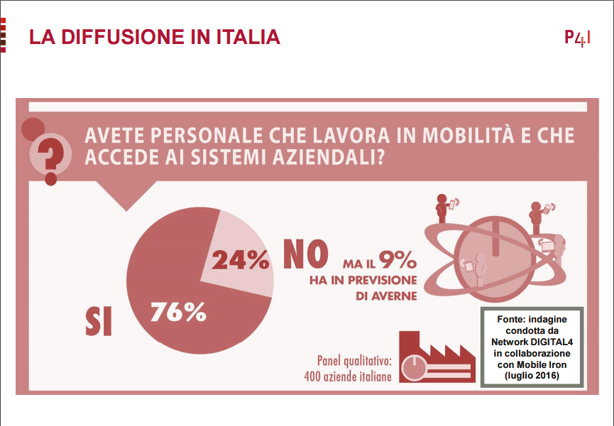

Paolo Catti, Associate Partner di P4I – Partners4Innovation, descrive il quadro di riferimento: “In Italia ci sono oltre 13 milioni di lavoratori mobile, quasi il 56% del totale. Sono utenti che già fanno un uso pervasivo del mobile nella vita privata e che trasporranno il comportamento consumer in azienda”. Catti definisce i tre pillar della mobilità in impresa: device, biz-app e piattaforme per l’Enterprise Mobility Management, che permettono di governare centralmente sia i dispositivi sia le applicazioni. Secondo una recente indagine Digital4 / MobileIron (luglio 2016), su un campione di 400 grandi aziende italiane (oltre 500 addetti), solo il 24% non ha personale che lavora in mobilità e accede ai sistemi aziendali (ma il 9% pianifica di averne).

“Il 44% dei lavoratori mobili – precisa Catti – utilizza il dispositivo mobile per gestire le mail, ma il 56% anche per accedere a documenti, intranet e assistenza remota. Anche da esperienze internazionali, è evidente che l’adozione del mobile andrà a coprire altri campi e funzioni”.

La mobility in azienda viene introdotta con politiche differenti: Cope – Corporate Owned, Personal Enabled (69%), ovvero il device è di proprietà dell’azienda ma l’utilizzo è a discrezione dell’utente; Cobo – Corporate Owned, Business Only (29%), per cui il dispositivo che appartiene all’azienda può essere usato solo per attività professionali; Byod – Bring Your Own Device (2%), cioé l’utente usa il device personale anche per scopi lavorativi. “Il freno – precisa Catti – è rappresentato soprattutto da problematiche di governance e integrazione con i sistemi aziendali”.

Come costruire la Mobile Enterprise

Ciononostante, l’enterprise mobility è destinata a crescere. Le aziende sono pronte? Il poll lanciato durante la diretta, lascia emergere ancora una certa insoddisfazione rispetto alla situazione attuale: oltre il 31% dei rispondenti giudica le biz-app insufficienti sotto il profilo della user experience, mentre circa il 56% discrete e solo il 12% buone. “La user-experience – commenta Catti – diventa un differenziale strategico importante, che permette di introdurre innovazione in azienda. Non è possibile rimanere indietro”.

Se la mobility diventa un elemento di valore irrinunciabile, bisogna costruire un approccio corretto.

“Oggi non esiste più un perimetro aziendale – afferma Riccardo Canetta, Regional Sales Director Italy, Turkey and Greece di MobileIron – e la security va ripensata sul dato. Apple, Google e Microsoft hanno adottato la stessa architettura di sicurezza per il mobile: le app sono sand-boxed (non possono intervenire sul kernel del sistema operativo) e gli Os permettono tutta una serie di configurazioni sui livelli di protezione”. Inoltre, iOS, Android e Windows 10 stanno evolvendo per garantire ulteriore controllo per l’Enterprise Mobility, con l’aggiunta di funzionalità native e gestibili attraverso una soluzione di Emm, come la possibilità di configurare le app che hanno diritto di accedere al data center aziendale, di consentire l’accesso semplificato alla intranet dal browser mobile (per esempio, cliccando sul link ricevuto via mail si accede automaticamente alla rete aziendale tramite Safari) oppure di separare i dati aziendali e personali (la funzione Enterprise Data Protection introdotta da Microsoft, per citarne una).

Per sfruttare al meglio tutte le feature di controllo messe a disposizione dai sistemi operativi mobili, MobileIron ha sviluppato la propria soluzione di Emm che permette la gestione centralizzata e sicura di app e device.

Sicurezza e controllo: i dubbi delle aziende

La tavola rotonda virtuale è stata molto partecipata, soprattutto intorno ai temi della sicurezza. “Quali sono i meccanismi per gestire l’autenticazione dei device verso gli applicativi aziendali?” chiede un utente. “La nostra soluzione – risponde Canetta – consente di distribuire certificati sui dispositivi degli utenti, che vengono verificati al momento dell’accesso ai sistemi informativi aziendali. Questa è sicuramente la strada per una strong authentication trasparente e user-friendly”. Un altro partecipante si interroga su come gestire l’accesso alla rete aziendale da parte di utenti esterni. “La soluzione ottimale è lavorare molto bene nel definire il perimetro delle singole applicazioni [ad esempio, con la richiesta di pin per l’accesso, ndr] – afferma Catti. Tra le altre domande pervenute, come può l’azienda essere certa che i dipendenti aggiornino le biz-app? “Ci sono dei meccanismi per forzare l’aggiornamento delle app senza il consenso dell’utente, ma Apple e gli altri vendor stanno rafforzando le funzionalità per aumentare la tutela della privacy (ad esempio, iOS consente l’aggiornamento forzato solo in modalità super-vised)”.

Dal dibattito emerge che il Byod fa ancora paura. Puntuale arriva la domanda di un utente che chiede: come gestirlo? E come impedire il download di app consumer potenzialmente dannose? Secondo Canetta, il blocco totale non è la scelta giusta: “Le aziende dovrebbero avere una whitelist di 200 app consumer scaricabili sui dispositivi di uso aziendale. Certo il Byod pone problemi di sicurezza importanti: per garantire protezione, il dispositivo personale deve essere gestito dall’azienda per le configurazioni e bisogna convincere di questo l’utente. Ad esempio, mettendo a disposizione biz-app di interesse, che possono essere utilizzate solo se il device viene gestito dal sistema Emm”. Tra i temi ricorrenti del webinar, lo shadow It, ovvero gli utenti insoddisfatti delle biz-app scaricano app pubbliche, by-passando l’It. A questo proposito, un partecipante dichiara: “Il problema della user experience è forte soprattutto perché ci sono degli strumenti consumer che essendo molto intuitivi fanno concorrenza a quelli aziendali e finiscono per essere preferiti dagli utenti”. Come superare l’ostacolo? “Bisogna andare incontro alle esigenze degli utenti – afferma Canetta -, offrendo le app che hanno richiesto e con una user experience nativa, che gli utenti già conoscono”.