MILANO – Come si sa, quello della sicurezza è uno degli aspetti più discussi nell’implementazione di ambienti e sistemi informativi basati sul cloud. Nonostante sia ormai abbastanza chiaro che ben poche realtà sono in grado di darsi livelli di sicurezza on-premises come quelli che può e deve garantire un cloud provider se vuole restare sul mercato, le indagini al riguardo mostrano che l’idea che il cloud sia per certi versi insicuro ancora rimane. Non stupisce quindi che Oracle, che da anni segue una strategia d’offerta tesa a supportare gli utenti nell’adozione di ambienti cloud (specialmente ibridi) per le applicazioni business-critical, abbia recentemente organizzato un evento specifico sul tema: la Oracle Cloud Security Conference.

| Di questo servizio fa parte anche il seguente articolo: |

| L’INTERVISTA – Security: da ostacolo a driver nell’adozione del cloud, ma… |

L’incontro si è svolto lungo due linee principali: gli aspetti della sicurezza sul cloud sotto il duplice profilo dell’evoluzione e proliferazione degli attacchi e della compliance alle norme di settore (fondamentale per banche e istituti soggetti a controlli esterni) e, ovviamente, la risposta Oracle a questi problemi.

Presentato dal country manager per l’Italia e Regional Vp France-Italy, Fabio Spoletini, il primo intervento della giornata è stato di Yuecel Karabulut, Director of Product Management Public Cloud Security (del quale pubblicheremo a breve un’intervista realizzata a margine dell’evento) Karabulut ha esordito osservando come oggi proprio la sicurezza sia uno dei driver verso il cloud: “Una prima differenza tra implementare una sicurezza interna e affidarsi a quella del cloud è che facendo tutto in casa gran parte della spesa va nella protezione fisica e della rete, cose cui invece provvede il cloud provider così che vi possiate focalizzare sulla sicurezza dei carichi di lavoro. Ma soprattutto, in casa tutta la responsabilità è vostra, mentre sul cloud è condivisa. Per cui, se qualcosa va storto, nel primo caso sono guai e spese extra cui rispondere al board, nel secondo è il provider che rischia di chiuder bottega”. Su questo tema, in realtà, non tutto è così lineare, va detto (come ha evidenziato lo stesso Karabulut nell’intervista citata). Tuttavia l’impostazione è corretta. Parole a cui è seguita la dettagliata spiegazione di come tale divisione di responsabilità sia applicata in Oracle (figura 1).

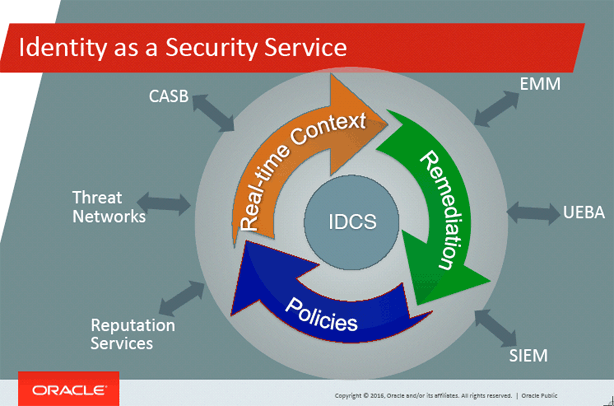

Dopo il contributo di Fabio Gianotti, CSO di UBI security systems, che ha esposto la propria esperienza nella cloud security in un settore, come quello bancario, in complessa evoluzione tecnologica, la conferenza si è portata sui temi più strettamente tecnologici. “Sono gli utenti il nuovo perimetro del sistema”, ha detto Luca Martelli, Identity & Security Solutions Director di Oracle EMEA, che ha centrato il suo intervento sull’Identity SOC (Security Operations Center), soluzione innovativa nel quadro dell’offerta di cloud security Oracle. Ultimo, prima dello spazio dedicato alle dimostrazioni, Prakash Ramamurthy, Senior Vp Systems Management & Security Products, ha dettagliato le soluzioni per il monitoraggio e la compliance.

Identity SOC: un nuovo modello operativo

Nel corso della Cloud Security Conference si è più volte fatto riferimento all’Oracle Identity Security Operations Center (SOC) come elemento chiave del security framework Oracle. Vediamo in cosa si differenzia un Identity SOC da un SOC tradizionale.

Quest’ultimo fornisce servizi per il monitoraggio e la gestione, inclusi change management e aggiornamento, di firewall, proxy, VPN, sistemi anti-intrusione e di ogni altro dispositivo atto alla difesa perimetrale del data center. Attività di norma registrate e controllate tramite una piattaforma SIEM (Security Information & Event Management). Il punto debole del modello è che si tratta di una difesa centrata sulla rete e, soprattutto, di tipo passivo. Un ‘muraglia’ dove, per quanto sia solida e ben mantenuta, una breccia è sempre possibile. L’identity SOC invece propone una difesa attiva, basata sull’analisi dell’identità e delle attività degli utenti e dei loro schemi di comportamento. Incrociando queste informazioni e contestualizzandole agli eventi in corso, l’identity SOC individua anomalie e possibili minacce attivando le difese quasi in tempo reale. Tramite tecniche di machine learning, l’identity SOC può affinare le proprie capacità e diventare sempre più efficiente e veloce, sino a prevenire probabili attacchi. Infine, per mezzo di root-analysis attuate a posteriori, aiuta gli esperti in sicurezza ad individuare quei punti deboli che possono diventare fattore di rischio. Infine, tutte queste attività di investigazione e analisi post-evento sono automatizzate, per cui non impegnano risorse dello staff IT.