Impostare una rete wireless sicura, ossia protetta dalla maggior parte degli attacchi informatici significa sapere che, per quanto siano protette e codificate, le reti senza fili non possono garantire la stessa sicurezza delle reti cablate.

Nella gestione del wireless le password sono un aspetto fondamentale ma non risolutivo per garantire la sicurezza informatica: ecco perché entrano quindi in gioco le chiavi WEP (Wired Equivalent Privacy) e WPA (Wi-Fi Protected Access).

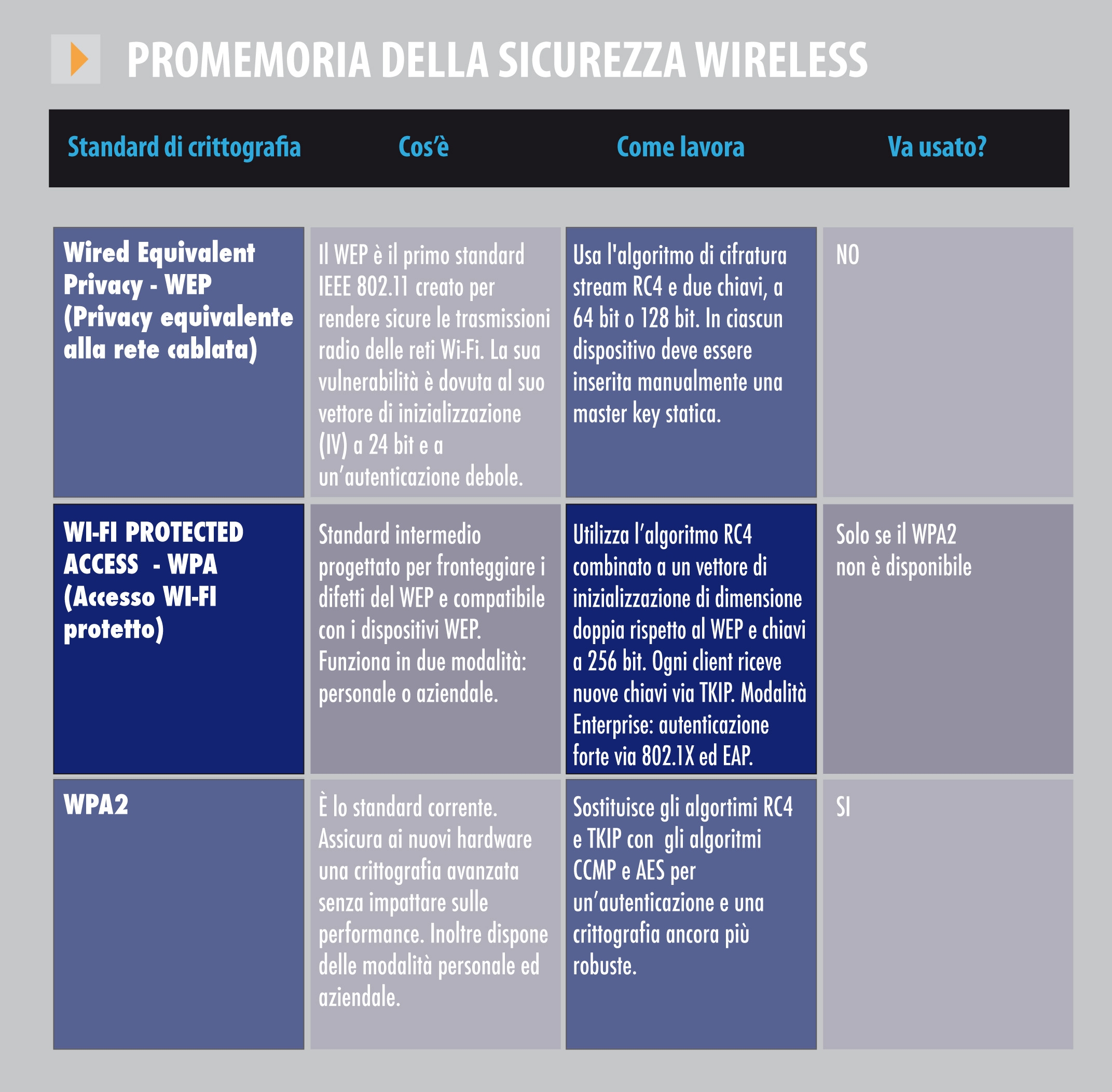

Protocollo | Algoritmo di crittografia | Vulnerabilità principali | Sicurezza |

WEP | RC4 | Facile da crackare, chiavi deboli | Molto bassa |

WPA | TKIP, AES | Vulnerabile a KRACK | Media |

WPA2 | AES | Più sicuro di WPA, ma ancora vulnerabile a alcuni attacchi | Alta |

WPA3 | AES, SAE | Considerato il più sicuro | Altissima |

Qual è il significato di WPA?

WPA (Wi-Fi Protected Access) significa accesso protetto Wi-Fi ossia si tratta di un protocollo creato per generare reti wireless Wi-Fi sicure grazie alla crittografia dei dati. Rispetto al protocollo WEP, gestisce meglio le chiavi di sicurezza e la modalità di autorizzazione degli utenti.

Dove si trova la chiave WPA?

La chiave WPA è la password utilizzata per connettersi alla rete wireless Wi-Fi. La password WPA si ottiene dal gestore della rete, mentre quella predefinita si trova di solito stampata sul router wireless quando viene consegnato dal gestore stesso.

Ma quali differenze ci sono tra chiave WPA e WEP?

La scelta della chiave di sicurezza di rete e, quindi, del corretto livello di crittografia è altrettanto importante per fare di una LAN wireless una casa di paglia o una fortezza inespugnabile.

Ecco quindi le differenze tra chiavi di crittografia WPA e WPE wireless.

La maggior parte degli access point sono programmati per gestire tre tipologie di standard crittografici:

- Wired Equivalent Privacy (WEP)

- Wi-Fi Protected Access (WPA) o Wi-Fi Protected Access2.

Nella legenda sottostante una sintesi delle varie caratteristiche di ognuno per capire cosa sono le chiavi di sicurezza di rete wireless e come funzionano. Più sotto anche un glossario di promemoria per ogni acronimo.

Qual è la differenza tra WPA e WPA2?

WPA è più sicuro di WEP mentre WPA2 è più sicuro di WPA. WPA2 richiede l’uso di una crittografia wireless più forte rispetto a WPA e di conseguenza migliora la sicurezza delle connessioni Wi-Fi.

Nello specifico, WPA2 non utilizza l’algoritmo chiamato Temporal Key Integrity Protocol (TKIP), noto per creare danni alla sicurezza.

WPA2, che richiede test e certificazione da parte della Wi-Fi Alliance, implementa gli elementi obbligatori di IEEE 802.11. In particolare, include il supporto obbligatorio per CCMP, una modalità di crittografia basata su AES con una forte sicurezza.

Sicurezza wireless WPA 3: che cos’è e come funziona

A 20 anni di distanza dall’introduzione del protocollo WPA2 , la WiFi Alliance (consorzio di cui fanno parte Apple, Microsoft e Qualcomm) ha presentato lo standard WPA3 nel 2019. La promessa? Protezione da attacchi sniffing (intercettazione di dati) e man in the middle (intercettare e manipolare il traffico), ma anche dai cosiddetti brute force attack e pieno supporto ai dispositivi IoT. Il nuovo sistema crittografico, infatti, coniuga sicurezza e agilità a livello di connessione Wi-FI.

Quando l’utente si connette tramite dispositivo mobile a una rete Wi-FI pubblica o privata che sia, ogni singola connessione sarà criptata. Non solo: non è più necessario inserire la password di rete per poter accedere alla crittografia. Ogni connessione, anche quelle a reti wireless aperte che non necessitano di password, risulterà comunque protetta.

Ma è vero che il WPA3 è più sicuro del WPA2?

Il nuovo standard crittografico, infatti, non è così perfetto come ci si aspettava. I ricercatori, infatti, in questo mesi hanno scoperto diverse vulnerabilità ad attacchi di tipo side-channel che sfruttano cache e timing ad esempio. A dispetto del livello superiore, la chiave WPA3 non è così sicura. Gli attaccanti possono decifrare la password per l’accesso alle reti Wi-Fi e intercettare il traffico cifrato scambiato tra i dispositivi connessi.

Agendo da remoto il cybercrime può così rubare informazioni sensibili trasmesse sulle reti wireless come numeri di carte di credito, password, messaggi di chat, e-mail e così via.

Le vulnerabilità WPA3 chiamate Dragonblood si devono ad alcuni errori di programmazione e di implementazione. Un hacker può compromettere la procedura di sicurezza Handshake (conosciuta anche come Dragonfly) dell’algoritmo SAE usata per lo scambio delle chiavi crittografiche e altre informazioni di sincronizzazione tra il router Wi-Fi e il client. Da qui il nomignolo di Dragonblood che oggi fa riferimento a tutte le vulnerabilità di WPA3.

Dragonblood: le vulnerabilità della sicurezza wireless

Un tallone di Achille della chiave WPA3 è la sua retrocompatibilità con il vecchio WPA2. Nel WPA2, infatti, la connessione tra dispositivi e router è mediata tramite un sistema che consente a due device di negoziare la connessione. Esso inoltre verifica che la password inserita sia quella giusta avviando poi la comunicazione criptata. Per consentire ai dispositivi che supportano il nuovo standard di collegarsi anche ai vecchi non è così immune agli attacchi di tipo brute force.

Ecco due esempi di debolezza della WPA3 rispetto alla sicurezza wireless:

- Simulando un attacco man-in-the-middle e creando un access point ad hoc, un attaccante può forzare il dispositivo wireless ad effettuare un downgrade di tecnologia. Inoltre lo può collegare all’AP utilizzando il vecchio protocollo di sicurezza WPA2.

- Scatenando un attacco side channel leaks l’attaccante sfrutta un’implementazione non corretta di alcune operazioni crittografiche per compromettere i dispositivi che presentano Dragonblood. Sfruttando un attacco di password partitioning recuperare la password diventa così molto facile per il cybercrime.

Il WPA3 Transition Mode che consente ai dispositivi WPA2 di continuare a collegarsi alle reti di nuova generazione, infatti, passa da una procedura di autenticazione con password WPA2 che usa la stessa password della WPA3. È sufficiente creare una rete con lo stesso SSID di quella che si vuole violare usando un dispositivo solo WPA2. I dispositivi si connetteranno usando il vecchio protocollo esponendo così la procedura di autenticazione. La Wi-Fi Alliance ha comunque reso noto che i problemi di sicurezza individuati nel nuovo protocollo WPA3 possono essere mitigati avendo l’accortezza di presidiare gli aggiornamenti software dei dispositivi Wi-Fi interessati.

Glossario della sicurezza wireless

- RC4 – Rivest Cipher 4: è uno tra i più famosi e diffusi algoritmi di cifratura a flusso a chiave simmetrica, utilizzato ampiamente in protocolli quali l’SSL e il WEP.

- 802.11: è un insieme di standard di trasmissione per le reti WLAN con particolare riguardo al livello fisico e MAC del modello ISO/OSI. Specifica sia l’interfaccia tra client e base station (o access point) sia tra client wireless.

- IV – initialization vector: è un blocco di bit di lunghezza predefinita che viene utilizzato per inizializzare lo stato di un cifrario a flusso, oppure di un cifrario a blocchi. Questo consente che a chiavi identiche il keystream risultante sia differente.

- Encription Key – Chiave di cifratura: è un’informazione usata come parametro in un algoritmo di crittografia ed è generalmente misurata in bit.

- TKIP – Temporal Key Integrity Protocol: è un protocollo di cifratura che garantisce confidenzialità dei dati e, accoppiato al protocollo MIC (che fornisce integrità), fa parte dello standard IEEE 802.11i.

- EAP – Extensible Authentication Protocol: è un framework di autenticazione utilizzato spesso sugli access point e nelle connessioni PPP. Come standard è altamente flessibile e può essere implementato in numerose differenti modalità.

- CCMP – Counter Mode with Cipher Block Chaining Message Authentication Code Protocol. È un protocollo di crittografia progettato per le Lan wireless che implementa standard IEE 802.11i. Si tratta di un meccanismo di incapsulamento potenziato, creato per la confidenzialità dei dati basata sul Counter Mode con CBC – MAC 8CMM) dello standard AES.

- AES – Advanced Encryption Standard: è un algoritmo di cifratura a blocchi utilizzato come standard dal governo degli Stati Uniti d’America.chiave wep