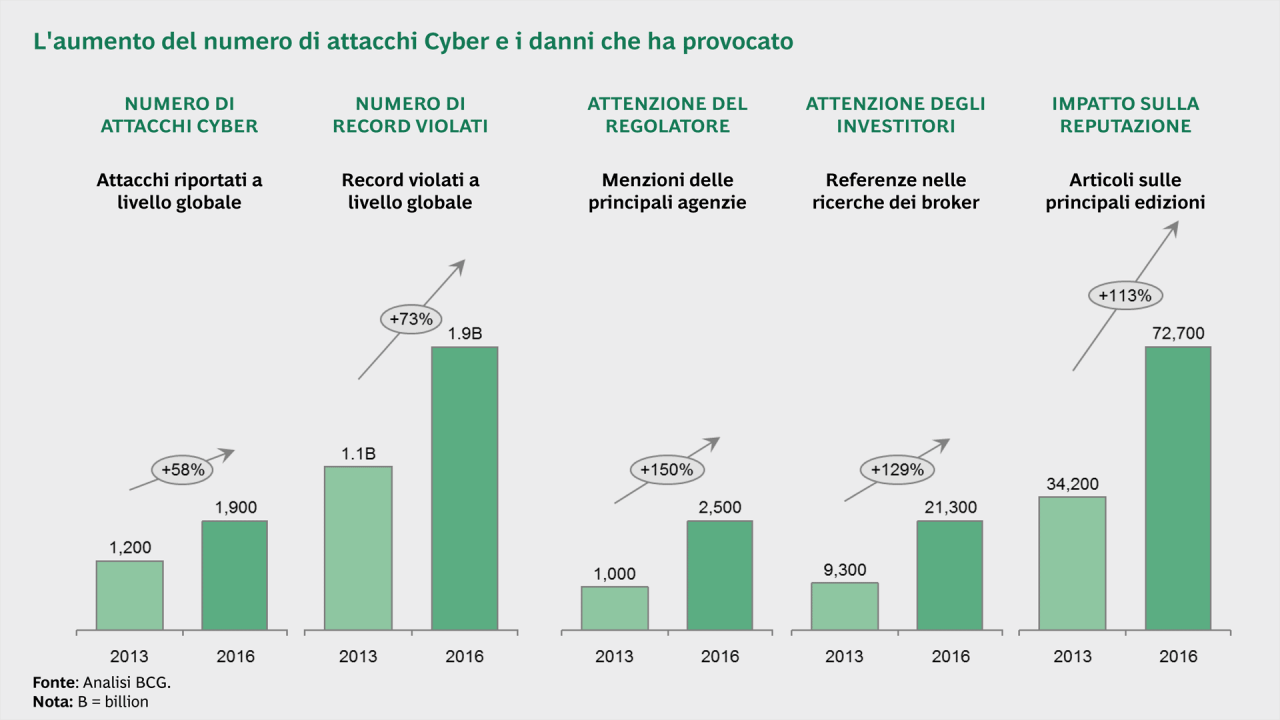

Per quanto i cyber-risk e più in generale le violazioni della sicurezza informatica non siano novità recenti, oggi emergono almeno due differenze sostanziali rispetto ad alcuni anni fa:

- le violazioni sono più frequenti;

- ogni violazione attira attenzioni sempre maggiori da parte di tutti gli stakeholder aziendali, primi fra tutti gli investitori e gli enti regolatori.

Il significativo incremento degli attacchi cyber non deve essere considerato un fatto di per sé sorprendente. Infatti, diversi fenomeni di cambiamento negli scorsi anni hanno aumentato l’esposizione delle aziende ai cyber-risk, forzando i Consigli di Amministrazione e i top manager a dedicare maggiore attenzione al tema. Tra tutti, i principali 4 sono:

- Significativa digitalizzazione e automazione dei prodotti, dei canali e delle operations interne. Sempre più aziende basano la propria attività su applicazioni esposte ad Internet e richiedono una continua disponibilità online, sia nell’offerta di servizi ai clienti che nella gestione delle operations interne.

- Crescente collaborazione con terze parti (inclusi i fornitori di soluzioni cloud) per fornire ai clienti servizi innovativi e automatizzati. L’utilizzo di questi servizi comporta l’allontanamento dal diretto controllo dell’azienda e della sua infrastruttura IT di molti dati sensibili riferiti ai clienti.

- Decentralizzazione e distribuzione dei punti di accesso ai sistemi informatici aziendali. Policy aziendali quali “Bring Your Own Device” e “Smart Working” hanno moltiplicato e disperso il numero di punti di accesso, rendendone operativamente più complesso il monitoraggio e richiedendo maggiori misure di sicurezza per gestirne le autenticazioni e gli accessi ai dati.

- Aumento degli oneri di compliance, in linea con la crescente attenzione dei regolatori verso la privacy dei consumatori. Nello specifico alcuni di questi regolamenti prevedono ammende significative con potenziale impatto sui risultati aziendali (in particolare la General Data Protection Regulation, che sarà applicata da Maggio 2018).

La forte attenzione rivolta al contenimento dei costi IT avvenuta negli anni passati – in alcuni settori particolarmente diffusa – ha di fatto causato un ritardo negli investimenti sulle infrastrutture tecnologiche, inclusi i sistemi di cyber-security, se comparata alla crescita del rischio. In aggiunta, specialmente nel settore bancario e assicurativo, i recenti fenomeni di M&A hanno generato in molti casi dei parchi applicativi e infrastrutturali molto frammentati, con frequenti duplicazioni di dati e utilizzo di applicazioni obsolete, nella pratica sempre più vulnerabili agli attacchi esterni. Infine, la maggior parte delle aziende tradizionali ha non poche difficoltà ad attivare politiche aggressive di sviluppo HR per attirare il talento tecnico necessario per difendersi dagli attacchi cyber.

Il Top Management delle aziende si trova dunque di fronte alla necessità di attivare un modello di gestione dei cyber-risk più robusto, articolato su due fondamentali: la prevenzione, che si concentra sul rendere l’azienda sempre più abile ad anticipare e limitare gli attacchi; e la capacità di reazione, per essere in grado di rispondere in modo efficace quando questi si verificano. Tale modello è necessario per soddisfare le aspettative e la fiducia di clienti e investitori, sempre più consapevoli dei cyber-risk e delle nuove sfide tecnologiche che ne derivano.

Il primo passo del percorso verso una gestione più consapevole del rischio cyber richiede che l’approccio manageriale cambi radicalmente. Diventa dunque fondamentale che il Top Management non rimanga ancorato ad una “vecchia” gestione puramente tecnologica, demandando l’intera responsabilità della gestione dei cyber-risk al reparto IT. Al contrario, la complessità e le sfide dei cyber-risk richiedono un approccio olistico e devono necessariamente ricevere la giusta attenzione da parte dei livelli più alti di un’organizzazione.

Da questo punto di vista, la gestione del cyber-risk è oggi diventata un tema prioritario nell’agenda dei CdA. Molte aziende, soprattutto in campo bancario e assicurativo, hanno già iniziato il cammino verso pratiche di cyber-risk management strutturate e basate su metodologie analoghe a quelle utilizzate per i rischi più tradizionali (ad es. i rischi operativi e di mercato).

Ciononostante, dall’osservazione dei trend di mercato sono evidenti diversi gap rispetto all’attivazione di una risposta strutturata al problema, che è riassumibile in 4 principali leve:

- Processi di rischio. In primis, sviluppo di funzionalità di intelligence informatica per identificare i rischi e classificare gli attacchi in eventi con livello standard di rischio. Come secondo passaggio, quantificazione sistematica dei rischi identificati attraverso la raccolta di dati e analisi di scenario, incentrate sulle attività IT e sull’esposizione di tali attività ad attacchi cyber. In terzo luogo, attivazione dei controlli per rilevare e limitare gli attacchi, con l’obiettivo di sviluppare un framework complessivo per la gestione degli incidenti e rispondere efficacemente agli attacchi quando questi si verificano. Infine, fondamentale l’attivazione di chiare procedure di segnalazione, informazione ed escalation fino al livello del Consiglio di Amministrazione.

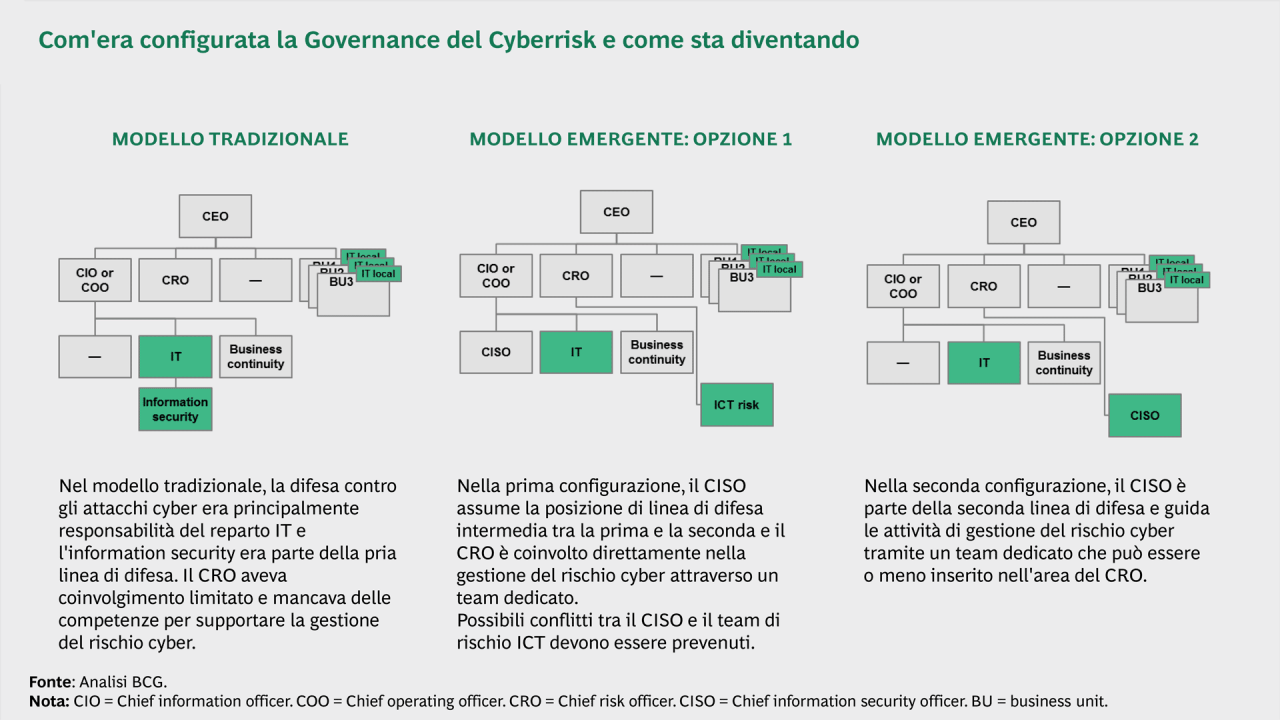

Figura 2 – Com’era configurata la Governance del Cyberrisk e come sta diventando – fonte: BCG - Sicurezza delle informazioni e strategie di rischio. Definizione chiara della propensione al rischio (c.d. risk appetite) da parte del Consiglio di Amministrazione. Questa è una componente essenziale nella predisposizione di una strategia di rischio e supporta la definizione delle priorità di investimento nel settore della sicurezza delle informazioni. L’utilizzo di una logica Return On Security Investment (ROSI) può essere utilizzata per valutare quali investimenti siano più orientati a favorire la riduzione dell’esposizione ai cyber-risk. Governance e organizzazione. Adozione di un modello a tre linee di difesa [Exibith 2], in cui il Chief Information Security Officer (CISO) abbia un ruolo di linea di difesa tra la prima e la seconda (o sia direttamente parte della seconda) e nel quale sia ben delineata la segregazione delle responsabilità tra il CISO e il Chief Risk Officer (CRO). Tale modello richiede un approccio coerente su tutte le linee di difesa, una chiara divisione di responsabilità tra gruppi ed enti locali, ed un CRO e un CISO supportati dalle più aggiornate competenze informatiche, specialistiche e tecniche di sicurezza della rete. Infine, un coinvolgimento attivo del Consiglio di Amministrazione, sia sul fronte informativo che su quello operativo, è una delle chiavi per garantirne la corretta applicazione.

- Competenze e persone. Sviluppo da parte di CRO e CISO di specifiche competenze e assunzione di personale con conoscenze tecniche (sia di IT che di rischio) adeguate per fronteggiare le minacce incombenti. Un tale cambiamento può richiedere l’adozione di nuovi criteri di assunzione e/o in alcuni casi l’esternalizzazione di specifiche attività correlate alla gestione dei cyber-risk.

- Lo scenario attuale riferito al rischio cyber è dunque una realtà in cui la posta in gioco è già particolarmente significativa ma soprattutto in un’evoluzione continua e difficilmente preventivabile. Da un lato la normativa, dall’altro il mercato, composto da una clientela sempre più esigente e tecnologicamente cosciente, impongono a tutte le aziende l’impostazione di sfidanti obiettivi di sviluppo e un importante rafforzamento dei loro modelli di gestione della cyber-security. In conclusione, la sfida più concreta che oggi le aziende si trovano a dover affrontare è dunque il passaggio dall’approccio tradizionale di IT compliance ad un nuovo approccio “risk-driven”. In tale direzione, il passo fondamentale è la metabolizzazione dell’impossibilità della prevenzione completa di tutti gli incidenti, come dell’elusione di ogni violazione della sicurezza. Il migliore risultato che le aziende devono porsi come obiettivo è di essere pronti e preparati a limitare le perdite e i danni – non se, ma quando si verificherà una violazione di sicurezza.