Mentre cloud computing, social media, mobility e big data rivoluzionano l’informatica business, il perimetro aziendale si assottiglia e il dato viene a rappresentare il vero patrimonio d’impresa, sempre più sensibile e da proteggere a ogni costo. Nel frattempo, il cybercrime diventa una potenza globale e organizzata, generando incassi annui per 10-12 miliardi di dollari e danni indiretti per quasi 400 miliardi. In tale scenario, la semplice sicurezza It diventa parte di un processo ben più allargato e complesso di Information Security Management, che richiede strategie ad ampio raggio e il coinvolgimento di tutte le risorse interne ed esterne all’azienda, lungo la catena del valore, oltre a tecnologie integrate, competenze specifiche e best practice condivise.

Ma come si rapportano le aziende italiane al nuovo contesto? A rivelarlo è la ricerca Information Security Management in Italia. What’s Next realizzata di recente da NextValue, società di servizi di intelligence e business. L’indagine è stata condotta su un campione di 170 tra Cio e Direttori It, ma anche Cso (Chief Security Officier), Ciso (Chief Information Security Officier) e Security Manager di imprese top italiane cross-industry, con un budget annuo di spesa informatica esterna superiore ai 2 milioni di euro.

Il report evidenzia innanzitutto una consapevolezza crescente rispetto al ruolo strategico della security. Secondo l’82% del campione, infatti, il miglioramento della sicurezza è tra le priorità tattiche e tecnologiche fondamentali per lo sviluppo dell’It in azienda (terzo posto nella classifica dopo la virtualizzazione e l’accesso integrato alle informazioni). Ampliando l’orizzonte temporale ai prossimi tre anni e sondando le intenzioni di acquisto future, invece, l’Information Security Management si posiziona addirittura in cima agli obiettivi, raccogliendo ben il 92% delle preferenze.

Attualmente gli investimenti in quest’area pesano per circa il 5% sul complesso della spesa informatica complessiva: una cifra consistente se si pensa che le imprese del panel hanno budget It annuo superiore ai 2 milioni di euro. Inoltre, è attesa una crescita significativa degli investimenti compresa tra il 6% e l’8%, che assume un valore ancora più rilevante se contestualizzata nel periodo difficile attraversato oggi dalle imprese.

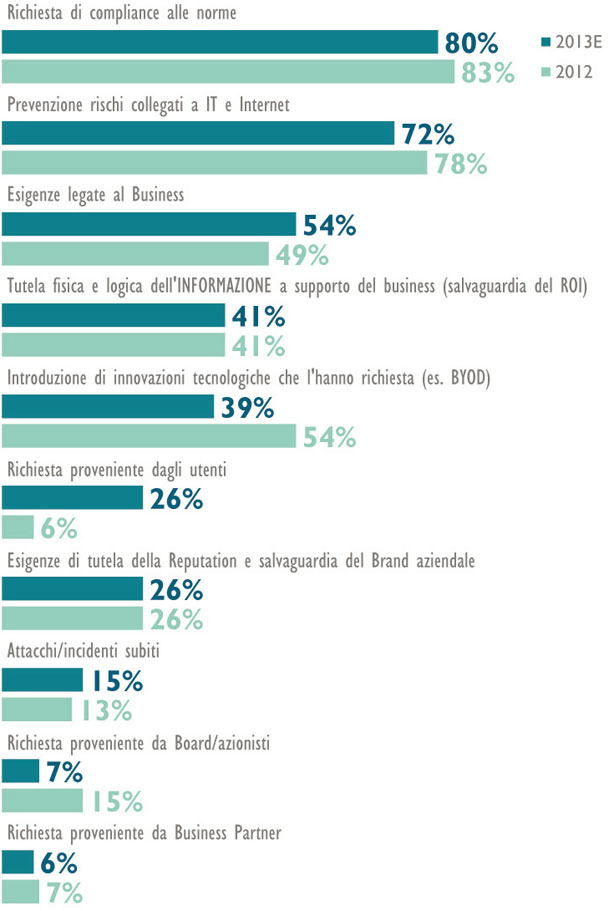

Tra gli elementi che concorrono a determinare la spesa in Information Security (figura 1), si evidenzia il ruolo primario assegnato alla richiesta di compliance alle normative, alla necessità di prevenire i rischi collegati all’It e a Internet, nonché alle esigenze legate al business. Con riferimento ai fattori che invece frenano gli investimenti in Information Security, il costo non è più l’elemento principale (come riportava la precedente rilevazione di NextValue), surclassato dalla difficoltà di dimostrare la necessità dell’investimento e dalla mancanza di cultura aziendale.

Le priorità di investimento

Alla luce di quanto detto, oltre l’80% del panel prevede investimenti generalizzati in Information Security Management, secondo quanto indicato dalla Matrice di Attrattività di Nextvalue, che incrocia l’Intenzione media, ovvero la percentuale di aziende che hanno indicato l’ambito di investimento nei prossimi 12 mesi, con la Priorità media, ovvero la rilevanza assegnata allo specifico investimento rispetto agli altri in portafoglio. Nessuna area viene trascurata (dallo Iam alla web security, dalla business continuity/disaster recovery alla messaging security), anche se non mancano gli ambiti a più alto potenziale di investimento: tra questi, oltre alla sicurezza dei dati, figurano anche la sicurezza dei network (firewall, Vpn, Ids, Idp), in quanto asset a supporto dell’operatività quotidiana, e la business continuity/disaster recovery, sotto la forte spinta della compliance, in particolare negli ultimi anni. Il tema della gestione delle identità e degli accessi, pur considerato fortemente prioritario perché costantemente stimolato da nuove issue, raccoglie meno budget perché già oggetto di grandi investimenti in passato. Obiettivi poco meno importanti sono considerati anche il vulnerability assessment e la web security (url e web filtering), strettamente legata al maggiore utilizzo e ai rischi dei social media. Anche il security management e la security governance sono ambiti che richiedono specifici interventi, a causa delle sfide presentate dalle nuove norme, dall’aumento degli attacchi e delle vulnerabilità, nonché dalla crescente complessità delle infrastrutture. Infine, leggermente meno prioritari, sono gli aspetti dell’attività di formazione e del messaging security.

Big data e scenari futuri

Ma rispetto agli scenari finora descritti, il mondo dell’Information Security Management è destinato a mutare profondamente sotto l’input dei nuovi fenomeni tecnologici, big data in primis.

Come fa notare Nextvalue, gli analytics di nuova generazione promettono di rafforzare di molto le capacità delle imprese di individuare in anticipo gli attacchi cibernetici e avranno un ruolo sempre maggiore nel rendere più efficaci i modelli di difesa. Ma ai fini della sicurezza i big data sono un’arma a doppio taglio, perché ancora non si conoscono appieno i rischi connessi, soprattutto sotto l’aspetto della privacy. Se le nuove tecnologie, infatti, permettono di raccogliere e processare velocemente grandi masse di dati relativi ad aziende e clienti, queste operazioni rendono ancora più difficile l’Information Security Management, aumentando il rischio di mancata compliance e minando l’integrità dei dati stessi. Così i responsabili della sicurezza dell’informazione dovrebbero essere coinvolti fin dall’inizio nell’implementazione di progetti relativi ai big data, che richiedono strategie e tecnologie di difesa completamente nuovi. A questo proposito, NextValue sottolinea che non sono ancora disponibili in commercio strumenti realmente efficaci a coprire tutte le nuove esigenze, soprattutto in un contesto di monitoraggio dell’intero ciclo di vita dell’informazione. I tool di monitoring e di analisi finora utilizzati con successo divengono rapidamente obsoleti e diviene necessario disporre di processi e strumenti nuovi, in grado di trattare informazioni strutturate e non, provenienti da più sorgenti, correlandole in tempo reale con i requisiti di sicurezza e privacy. Ed è proprio questa la parte più difficile: non gestire, quanto piuttosto collegare i dati tra loro, per creare effettivo valore.