Parlare di sicurezza non piace alle aziende: l’argomento è delicato, anzi scomodo, sicuramente complicato. Eppure, con l’avvento di una Internet ormai indispensabile praticamente a qualsiasi attività o a qualsiasi tipo di business, il tema della sicurezza è all’ordine del giorno. Soprattutto considerato che non c’è minaccia che non passi dalla rete.

Proteggere il networking attraverso un nuovo sistema di difesa dagli attacchi integrato, dunque, è l’unico modo per riuscire a governare e a proteggere ogni tipo di risorsa aziendale.

È arrivato il momento di parlare di una sicurezza disruptive, superando diversi pregiudizi e tutta una serie di errori di valutazione che le aziende hanno fatto e continuano a fare nel tempo.

Quali sono i reali ostacoli che impediscono di adottare politiche di sicurezza davvero funzionali ed efficaci? In estrema sintesi, sono quelli delle 3C: Cultura, Controllo e Costi. Ecco un’analisi di dettaglio che vi aiuterà a smantellare alcuni pregiudizi che sono la causa di molti errori.

1) CULTURA

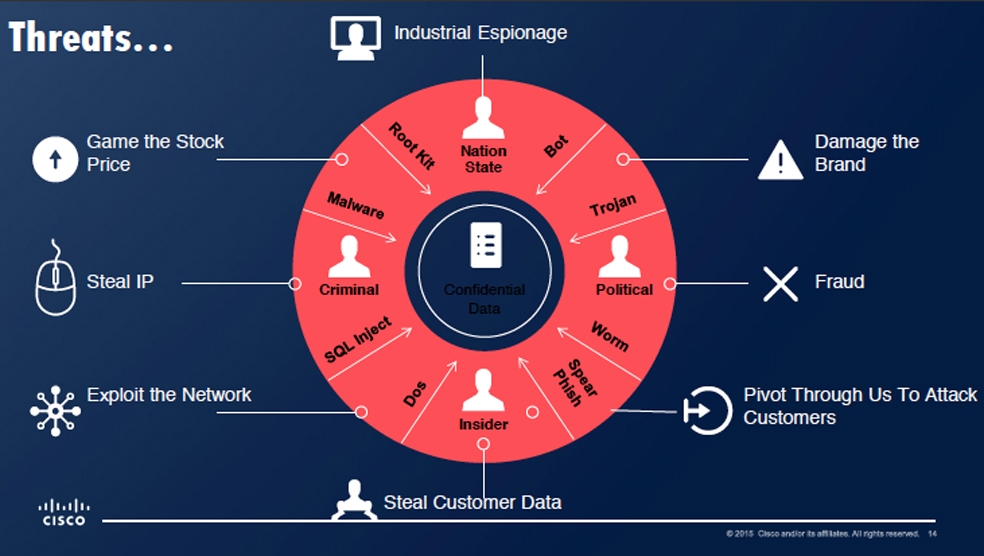

Come e perché gli approcci alla sicurezza sono ormai obsoleti

Il problema culturale con la sicurezza non è più la difficoltà di capire da dove vengono le minacce o i rischi per la continuità operativa aziendale. Da diversi anni consulenti ed esperti spiegano alle imprese quali siano i pericoli interni ed esterni al perimetro aziendale. Le organizzazioni sanno perfettamente che in ogni momento ci sono malware che arrivano, cybercriminali che attaccano, comportamenti errati di dipendenti e collaboratori (tra le derive più pericolose, lo shadow IT), furti e manomissioni. Proteggere dispositivi e dati per garantire una continuità operativa evita ricadute sul fatturato e non penalizza l’immagine aziendale. In misura maggiore o minore, esiste una consapevolezza su tutti questi aspetti.

Quello che non funziona più è la strategia: le aziende per anni hanno scelto una soluzione a posteriori, per cercare di evitare che un evento fatale si potesse ripetere. Imparare dai propri errori è da saggi, ma trasformare la sicurezza in una strategia addizionale negli anni ha portato le aziende ad acquistare sempre nuovi tool ad hoc. Sommare soluzioni ad altre soluzioni per tamponare una emergenza può avere senso ma, nel medio e nel lungo termine, questo approccio ha rivelato tutti i suoi limiti. I risultati, infatti, sono:

- eterogeneità di soluzioni

- moltiplicazione degli alert

- difficoltà di coordinamento dei controlli (e quindi degli interventi)

2) CONTROLLO

Come e perché è arrivato il momento di consolidare la sicurezza

La questione è che servono nuove vision: il che non significa stanziare ogni volta un budget in pillole per comprare, di volta in volta, una tecnologica ad hoc, secondo la logica dell’antispam, dell’antivirus, dell’antiphishing &Co. Ragionare attraverso l’introduzione di add on continui è un criterio di scelta e di implementazione obsoleto.

Nella sicurezza, ad oggi il risultato è analogo a quello che è successo in altre aree dell’ICT:

- crescita progressiva dell’installato

- disomogeneità delle soluzioni

- impossibilità di gestire in maniera coordinata una pianificazione della governance

- soluzioni spesso replicate o in sovrapposizione

- un moltiplicarsi di alert che generano un rumore di fondo tale per cui diventa impossibile intercettare le minacce veramente pericolose rispetto al mare magnum delle segnalazioni

“Conosco aziende che hanno anche 40/50 soluzioni diverse per la sicurezza – spiega Stefano Volpi, Cisco GSSO -. Ogni tanto acquistano un prodotto nuovo e fanno tutte le sperimentazioni del caso, convinti di aver aggiunto un tassello in più alla loro sicurezza. Purtroppo non è così: la sicurezza oggi viene dalla rete, che copre un ecosistema aperto di dispositivi, applicazioni, dati e processi, per altro in continua evoluzione. È difficile da accettare, ma ci vuole una sicurezza disruptive che abbia il coraggio di guardare avanti e di ragionare in prospettiva. Endpoint fissi e mobili, divisioni aziendali e perimetro relativo, campus, cloud, tecnologie operative hanno un unico denominatore comune: la rete. La Internet of Everythings impone una Sicurezza Everywhere”.

Un approccio addizionale di sistemi di protezione e tool di monitoraggio è fondamentalmente sbagliato. Anche per la sicurezza, dunque, è arrivata l’ora di razionalizzare, centralizzare e consolidare.

L’approccio ideale è poter usufruire di un’unica piattaforma di controllo, capace di gestire in maniera dinamica e intelligente il monitoraggio di tutto quello che succede sulla Rete. Registrando in maniera puntuale e dettagliata qualsiasi tipo di anomalia, la sicurezza di nuova generazione riesce a elaborare in tempo reale una mappatura di tutto ciò che succede sulle reti fisse e mobili, pubbliche e private, riuscendo a fare una diagnosi puntuale di ciò che sta succedendo.

Grazie a un’unica piattaforma di sicurezza integrata e pervasiva, è così possibile intercettare i rischi attraverso una profilazione basata su un’indicizzazione delle priorità più funzionale ed efficace che, risolvendo una volta per tutte i rumori di fondo, non solo fa partire la segnalazione della minaccia ma indica persino da dove viene, a che ora si è attivata, dove si sta spostando sulla rete e quali sistemi o dispositivi sta coinvolgendo.

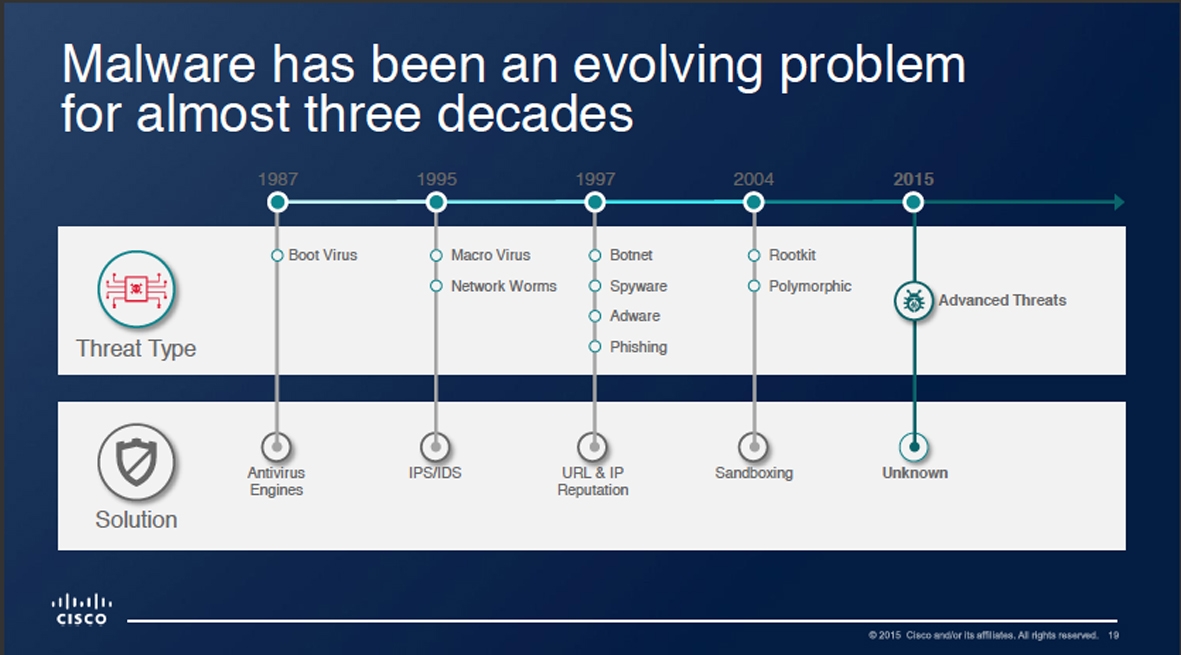

I cybercriminali sono abili e, nel corso dell’ultima decade continuano a programmare attacchi estremamente sofisticati. I virus oggi non solo sono capaci di rimanere inerti e di attivarsi come una bomba ad orologeria quando si verificano una serie di condizioni favorevoli, ma sono anche sono mutevoli e quindi capaci di cambiare la loro configurazione e la loro manifestazione per adattarsi alle nuove contromisure intraprese dalle aziende.

Il controllo organico della rete consente così di poter intervenire sulla viralizzazione della minaccia all’interno dell’ecosistema aziendale, contenendo in maniera estremamente rapida e veloce i possibili danni.

3) COSTO

Come e perché con la sicurezza c’entrano Capex ed Opex

Valutare un prodotto per la sicurezza informatica non è come scegliere un prodotto ICT. La logica di acquisto, infatti, non può basarsi banalmente sul calcolo di un rapporto prezzo/prestazioni. Nel caso della sicurezza questo parametro non funziona perché il computo va calcolato in base al valore di cosa si vuole proteggere.

Mettere in sicurezza l’azienda non significa creare una fortezza ma creare un sistema dinamico capace di un monitoraggio permanente della rete che, ad oggi, è l’unico modo proteggere il business, i dati, i dispositivi, i servizi e tutta quella continuità operativa che garantiscono l’immagine aziendale e la fiducia dei clienti e dei partner. Non a caso a parlarne è Cisco, provider specializzato da decenni nelle tecnologie di networking.

“Gli attaccanti pianificano le loro minacce diversificando tempi e modi, – ha aggiunto Marco Mazzoleni, Consulting Systems Engineering di Cisco -: Ransomware. Dridex, Rombertik o Angler sono solo alcuni dei titoli più noti rispetto ai capitoli di una sicurezza informatica che non c’è. Il delta temporale di intercettazione della maggior parte di questi malware si attesta nell’ordine dei 200 giorni. È chiaro che con queste tempistiche diventa molto difficile per un’azienda porre rimedi efficaci e tempestivi”.

Il tema grosso della sicurezza, oggi, è che i responsabili IT:

- non sanno cosa stanno proteggendo

- non sono in grado di riconoscere cosa non funziona negli ambienti che devono proteggere

- non sono in grado di fronteggiare attacchi che non conoscono

- pur avendo adottato soluzioni, devono gestire una complessità e una frammentazione che pone una molteplicità di sfide a livello operativo

Se acquistare un prodotto per proteggere l’azienda potrebbe essere considerato un Capex, dal punto di vista dell’Opex come contabilizzare il fatto che uno o più prodotti per la sicurezza che non riescono a coprire permanentemente e assolutamente l’azienda poi richiedono soldi e risorse per gestire il ripristino dei servizi, il recupero dei dati, la sterilizzazione dei sistemi ma anche la perdita di fatturato in seguito al periodo di latenza dei sistemi rispetto all’operatività del business? “I security Service di Cisco nascono proprio da una conoscenza profonda delle dinamiche associate alla rete – ha concluso Mazzoleni -: consulenza, integrazione e gestione fanno parte di un’unica offerta che porta intelligenza nella gestione delle vulnerabilità, velocità nell’assistenza tecnica, ottimizzazione in tutte le attività di supporto, e una gestione remota delle attività di monitoraggio e di controllo, garantendo interventi che si riducono a 46 ore”.

Solo un approccio integrato e rapido alla sicurezza, infatti, oggi può aiutare le aziende a proteggersi sempre e comunque nel tempo, avvalendosi di un sistema reattivo e dinamico che unisce funzionalità di controllo, visibilità e una nuova intelligenza di contesto che, rispetto agli strumenti addittivi, rivoluziona la sicurezza secondo quell’approccio di Security of Everything che rappresenta l’altra faccia della Internet of Everything preconizzata da Cisco e oggi diventata realtà.