C’era una volta l’informatica compartimentata, partizionata per silos e quindi ben definita nel suo perimetro. Oggi Internet of Things e smartificazione del business hanno notevolmente cambiato le carte in tavola. Stefano Volpi, Area Sales Manager Cisco GSSO, sul tema della Security of Things ha le idee chiare.

“Oggi la sicurezza perimentrale è sfumata – spiega il manager -, complici tutta una serie di fattori che hanno portato prima gli uffici e poi intere aziende ad aprirsi al resto del mondo, attraverso una rete sempre più fitta di collegamenti e di relazioni. Internet ha rivoluzionato la comunicazione e l’informazione, moltiplicando i punti di contatto tra le persone e le macchine. La progressiva diversificazione di strumenti e sistemi di ogni tipo, fissi e mobili, ha avuto come conseguenza una stratificazione di livelli e di processi che hanno infittito la trama delle reti aziendali al punto che oggi è praticamente impossibile, per chi si occupa di sicurezza, presidiare dati e sistemi senza l’ausilio di strumenti automatici più o meno specializzati”.

Il problema è che la complessità del networking aziendale non è un tema chiaro e trasparente alle LOB (Line of Business) e dunque trovare il modo di far capire al consiglio di amministrazione che la sicurezza è un investimento strategico e non procrastinabile diventa quasi una missione impossibile. Come implementare e gestire le policy di sicurezza in azienda, oggi?

Indice degli argomenti

Sicurezza: dallo smartphone …alle smart city

Quello che serve è innanzitutto trovare il modo di convidere le vision, cercando di far capire al consiglio di amministrazione la complessità delle minacce attraverso un linguaggio capace di rappresentare il rischio senza entrare nel dettaglio di tecnicismi e protocolli che non è certamente compito del CdA conoscere e capire. Ecco tre matrici di contesto che posso aiutare a comunicare ai decisori aziendali la necessità di stanziare budget a supporto della sicurezza.

1) Non si può avere connessione senza protezione

Lo stesso principio che ha portato un computer a collegarsi l’uno all’altro e che ha spinto le aziende a superare la compartimentazione e a capire che la via dell’efficienza passa dalla connessione, dalla comunicazione digitale e dall’integrazione ha, come controaltare, un’esposizione ad attacchi da più parti e da più fonti. Possono essere compromessi da spam, virus, trojan e una miriade di minacce affini computer, telefoni, tablet, server, sistemi operativi, applicazioni. Tutto ciò che è connesso è a rischio e va protetto con una serie di soluzioni tecnologiche e di metodo su cui bisogna investire.

“Non si può tornare indietro, non si può limitare il progresso e i vantaggi di una internettizzazione e di una digitalizzazione sempre più spinta – sottolinea Volpi -. Si deve far fronte a una serie di minacce diversificate con un approccio che non può essere più semplicemente reattivo. Internet ha portato le aziende e le persone a vivere la tecnologia in tempo reale e in costante evoluzione e così deve essere anche la sicurezza”.

2) Non si può avere un business intelligente senza una sicurezza intelligente

I vantaggi di una condivisione delle informazioni più rapida ed efficiente, consente di risparmiare risorse ma, soprattutto, di ridurre ridondanze dei flussi e dei dati, introducendo una tracciabilità e rintracciabilità delle informazioni garantite da una reportistica che offre maggiore intelligenza ai dati generati e gestiti dai sistemi. Questo vale anche per la sicurezza: chi si occupa di proteggere dati, macchine, dispositivi e interi sistemi per supportare la produttività individuale e garantire che le risorse aziendali possano lavorare senza interruzioni, velocemente e con la massima efficienza ha bisogno di strumenti intelligenti, sempre più intelligenti e automatici. Altrimenti viene a mancare il controllo e quella proattività necessaria a giocare d’anticipo rispetto ad attacchi, bug, falle del sistema, distrazioni dei dipendenti.

“La sicurezza oggi deve essere come il business: predittiva, non reattiva – prosegue Volpi -. Una protezione statica ha lo stesso valore di un consuntivo, ovvero offre una visibilità di quanto è successo, consentendo solo di attivare dei rimedi che possono non essere sufficienti ad aiutare l’azienda a mantenere inalterata la sua competitività”.

3) Non si può dire che la propria azienda è sicura. Non lo è (e probabilmente non lo sarà mai)

Dallo smartphone alle smart city, lo sviluppo di Internet ha trasformato in servizio qualsiasi cosa ma la sicurezza di qualsiasi cosa è un tema fondamentale per garantire qualità operativa ed efficienza funzionale a utenti, clienti, consumatori, cittadini. L’intelligenza delle cose, paradossalmente, ha reso meno intellegibile la rete. Servono soluzioni e strumenti dedicati e specializzati a monitorare costantemente e in modo automatico una molteplicità di accessi, di flussi di dati, di processi, di risorse a supporto di questi servizi.

“Le aziende si dividono in due categorie – ribadisce Volpi -: quelle che hanno subito un attacco e quelle che non lo sanno ancora. La nostra lunghissima esperienza su tutti gli sviluppi del networking che oggi hanno dato concretezza a quella che chiamiamo Internet of Everythings purtroppo ci permettono di conoscere tantissimi casi di attacchi e di danni economici disastrosi per moltissime aziende, anche italiane”.

“È un grosso problema culturale – continua il manager -: la paura di rivelare falle ai sistemi, furti di dati e interruzioni alla continuità operativa spinge le aziende ad occultare una verità che andrebbe invece condivisa, per sensibilizzare le organizzazioni a correre ai ripari e a irrobustire i paradigmi della protezione”.

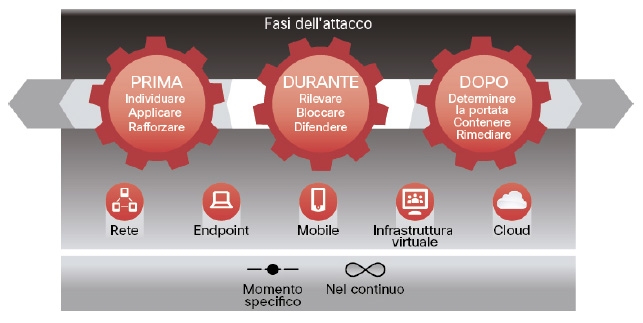

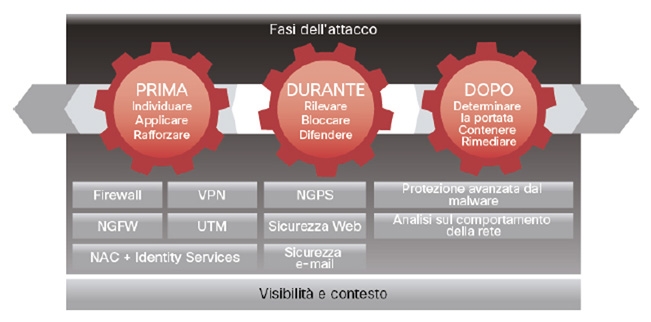

Le minacce sono in costante evoluzione: per questo ci vuole un approccio pervasivo e proattivo che funzioni prima, durante e dopo un attacco. Servono soluzioni capaci di effettuare costantemente una scansione di tutta l’infrastruttura, con una mappatura precisa e articolata della rete tale da consentire l’identificazione di eventuali anomalie e minacce, dando un’indicizzazione dei livelli di rischio e indicazioni su come intervenire e procedere quando non sono stati preprogrammati in automatico le contromisure.

SOC, ovvero Security of Things

In qualità di esperto e portavoce di Cisco, Volpi sottolinea come oggi sia necessaria una sicurezza capace di ampiezza e di profondità. Le reti attuali si estendono a qualsiasi punto in cui si trovano i dipendenti, i dati e ai relativi punti di accesso. Bisogna proteggere:

- la rete aziendale nelle sue varie forme: LAN, WAN, MAN, …

- tutti gli end point rappresentati da un’universo di dispositivi fissi e mobili

- il ventaglio dei sistemi e delle applicazioni

- le infrastrutture virtuali

- il cloud

La molteplicità di realtà da mettere in sicurezza crescono e continueranno a crescere. Benché ci si impegni al massimo, tenere il passo con vettori di attacco in costante evoluzione rappresenta una sfida per i professionisti della sicurezza ma un’opportunità per gli autori di questi attacchi. Le policy e i controlli sono fondamentali per ridurre le aree di vulnerabilità, ma possono comunque essere eluse. Di conseguenza le tecnologie devono incentrarsi anche sul rilevamento, la comprensione e il blocco delle minacce.

“Le aziende devono capire che oggi la sicurezza non può che essere un progetto continuo – conclude Volpi -: il modello di una Continuos Security include una nuova capacità di individuazione, di analisi e di mappatura che vanno a rafforzare le procedure di monitoraggio su ogni capitolo della business continuity aziendale: dalla produttività di ogni singolo dipendente alla protezione dei dati. Ci vogliono oggi piattaforme capaci di controllorare e verificare lo stato di sicurezza di ogni singolo asset, livello e risorsa. Più che i numeri economici relativi ai danni, alla perdità di brand reputation o alla monetizzazione dei costi legati a ripristinare macchine, database e sistemi, è importante trasmettere alle LOB l’importanza di una visione olistica di cosa significa la digitalizzazione del business nella Internet of Things e la relativa Security of Things”.