Per il terzo anno consecutivo, il ransomware rimane il principale metodo di attacco globale anche nel 2021, sopravvivendo agli sforzi di smantellamento da parte delle autorità e minacciando così di interrompere le imprese, le catene di approvvigionamento e intere industrie. Mentre il phishing è stata la causa più comune dei cyberattacchi nell’ultimo anno, c’è stato un aumento del +33% negli attacchi causati dallo sfruttamento di vulnerabilità dei software non aggiornati: è questo il punto di ingresso preferito dai cybercriminali, causa del 44% degli attacchi ransomware nel 2021. Inoltre, i criminali informatici stanno gettando le basi per prendere di mira gli ambienti cloud: un aumento del +146% di nuovo codice ransomware Linux e uno spostamento del target di attacco verso Docker, rendono potenzialmente più facile per più cyber actors fare leva sul cloud per scopi malevoli.

Sono alcuni dei punti salienti dello studio annuale X-Force Threat Intelligence Index che traccia le nuove tendenze e i modelli di attacco informatico attingendo da miliardi di data point che spaziano dalla rete ai dispositivi di endpoint detection, dai casi di risposta agli incidenti, al tracciamento dei kit di phishing e altro, compresi i dati forniti da Intezer, tecnologia che simula le competenze di esperti nell’analisi di malware e file sospetti. A condurlo IBM Security che offre uno dei portafogli più evoluti e integrati di prodotti e servizi per la sicurezza aziendale, supportato dal team di ricerca di fama mondiale IBM Security X-Force, consentendo alle organizzazioni di gestire efficacemente il rischio e di difendersi dalle minacce emergenti.

Lo studio descrive come nel 2021 gli autori di ransomware abbiano tentato di inserirsi nelle supply chain globali puntando al settore manifatturiero, che è diventato il più attaccato del 2021 (23%), scalzando i settori dei servizi finanziari e assicurativi che sono stati al vertice per diversi anni. Gli aggressori hanno scommesso sull’effetto a catena che l’interruzione delle attività di imprese manifatturiere avrebbe causato alle loro catene di approvvigionamento a valle, spingendole a pagare il riscatto. L’impatto sull’Italia è più evidente: il 27% degli attacchi è costituito da ransomware, con il vettore di attacco più frequente rappresentato dallo sfruttamento delle vulnerabilità (56% dei casi analizzati). Il 47% degli incidenti nel nostro Paese, poi, ha interessato l’industria manifatturiera.

“I criminali informatici di solito inseguono il denaro. Ora con i ransomware stanno puntando a ciò che amplifica i risultati,” ha detto Charles Henderson, Head of IBM X-Force. “Le imprese dovrebbero capire che le vulnerabilità le mettono in una situazione di stallo – mentre gli attori di ransomware le usano a loro vantaggio. Questa non è una sfida binaria. La superficie di attacco sta diventando sempre più vasta e non è più sufficiente operare con il presupposto che ogni vulnerabilità nel proprio ambiente è stata corretta da patch: le imprese dovrebbero operare presupponendo di essere, prima o poi, vittime di attacco e migliorare di conseguenza la gestione delle vulnerabilità adottando una strategia Zero Trust.”

Indice degli argomenti

I gruppi ransomware sopravvivono agli sforzi di smantellamento da parte delle autorità

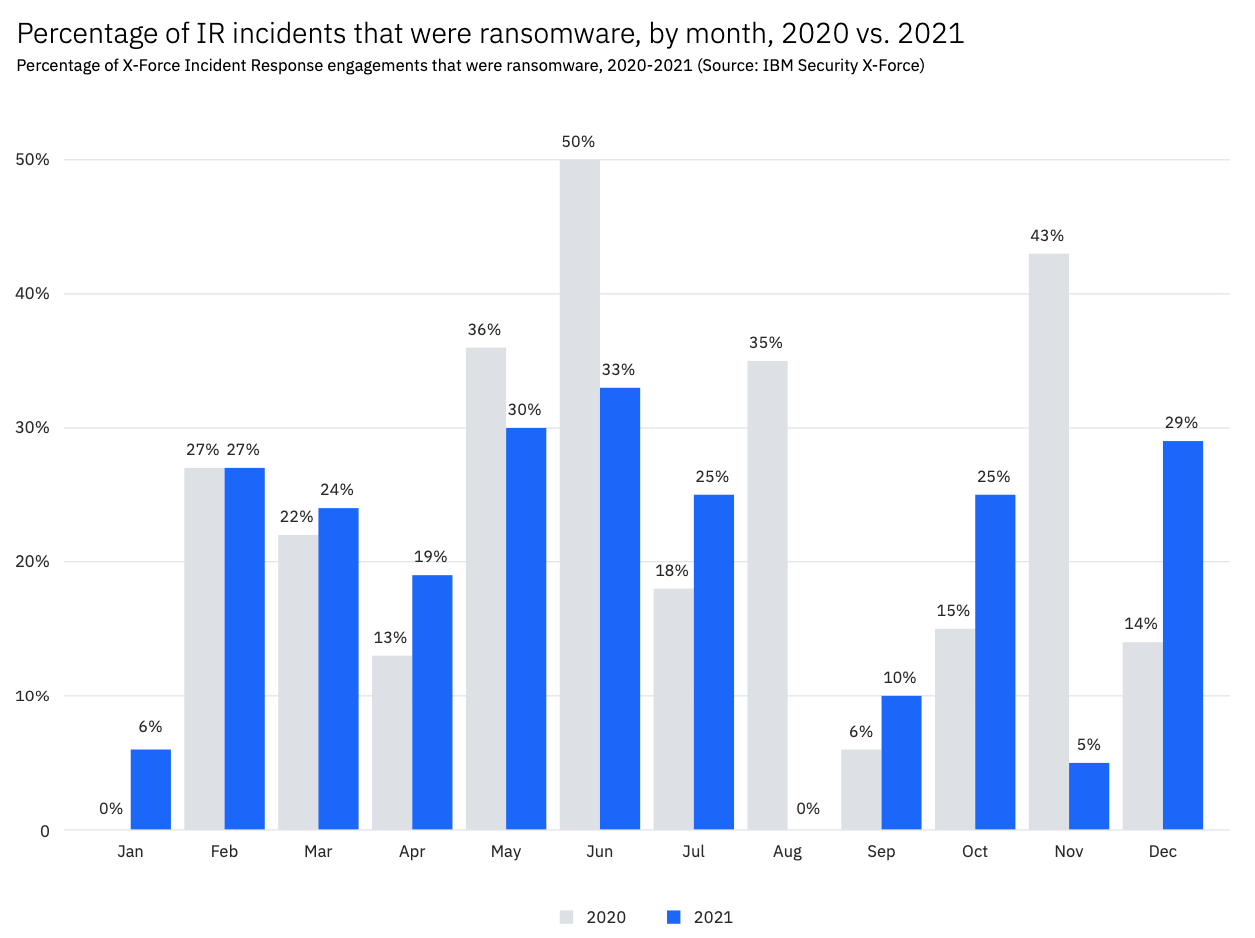

Il ransomware è stato il principale tipo di attacco nel 2021, soppiantando gli attacchi di accesso al server, la compromissione della posta elettronica aziendale (BEC), il furto di dati e la raccolta delle credenziali. Tuttavia, mentre il volume degli attacchi ransomware è rimasto costante anno su anno, la quota di attacchi rilevati ransomware rilevati è diminuita, passando dal 23% nel 2020 al 21% nel 2021.

Proteggi la tua infrastruttura IT dai cyber-attacchi, scopri come!

La causa più probabile di questo calo del ransomware è stata l’azione delle forze dell’ordine. Nell’ottobre 2021, i membri di REvil, una delle bande di ransomware di maggior successo in circolazione prima della chiusura di ottobre, sono stati arrestati in Russia e il gruppo apparentemente si è sciolto. Ma, in risposta alla recente accelerazione delle azioni di contrasto al ransomware, i gruppi ransomware hanno attivato rapidi piani di disaster recovery.

L’analisi di X-Force rivela, infatti, che la durata media della vita di un gruppo ransomware, prima di chiudere o cambiare brand, è di 17 mesi. REvil, responsabile del 37% di tutti gli attacchi ransomware nel 2021, ha resistito per quattro anni attraverso i rebrand, suggerendo la probabilità che riemerga di nuovo nonostante l’interruzione delle attività a seguito di un’operazione guidata da più governi avvenuta a metà del 2021.

Mentre i blocchi attuati dalle forze dell’ordine possono rallentare le attività degli attaccanti, questi sono attualmente anche appesantiti dalle spese necessarie per finanziare i loro rebranding o per ricostruire la loro infrastruttura. Poiché il loro campo d’azione è in cambiamento, è importante che le organizzazioni approfittino di questo momento per modernizzare le loro infrastrutture e mettere i propri dati in un ambiente che possa aiutare a salvaguardarli – sia che si tratti di on-premises o in cloud. Questo può aiutare le imprese a meglio gestire, controllare e proteggere i propri carichi di lavoro e, inoltre, a rendere più difficile l’accesso ai dati critici negli ambienti cloud ibridi, impedendo che gli attaccanti rendano la minaccia scalabile in caso di compromissione.

Cresce il peso dei cyber attacchi nel settore manifatturiero

L’anno scorso c’è stata un’enorme pressione sulle catene di approvvigionamento globali, a causa della pandemia e di altri fattori come la carenza di trasporti e i ritardi nei porti. Gli attori delle minacce sembravano riconoscere la vulnerabilità delle organizzazioni manifatturiere e gli aggressori hanno messo gli occhi sul settore, tanto che è risultato il più attaccato nel 2021, ricevendo il 23% degli attacchi, davanti a finanza e assicurazioni, che hanno visto il 22% degli attacchi.

La bassa tolleranza del settore manifatturiero per i tempi di inattività è stata probabilmente un fattore che ha rapito l’attenzione degli attaccanti. Circa il 23% degli attacchi alle organizzazioni manifatturiere erano ransomware. Un allarmante 47% è stato causato da vulnerabilità che le organizzazioni vittime non avevano ancora corretto, o non potevano correggere, con patch di aggiornamento, evidenziando la necessità di gestire prontamente le vulnerabilità del software.

Inoltre, le minacce contro le organizzazioni manifatturiere sono minacce contro la tecnologia operativa (OT). La produzione è stata presa di mira nel 61% degli attacchi contro le organizzazioni “OT-connected”, molto più di qualsiasi altro settore.

X-Force ha osservato una massiccia ricognizione contro le reti OT nel 2021, alla ricerca di comunicazioni sfruttabili nelle reti industriali. Tra gennaio e settembre, ha osservato un aumento del 2.204% della ricognizione contro un popolare protocollo di messaggistica SCADA (Supervisory Control and Data Acquisition), poiché gli attori delle minacce potrebbero aver aumentato l’attività alla ricerca di obiettivi da riscattare o prendere il controllo e causare danni.

Un modello di sicurezza Zero Trust può aiutare i produttori a gestire gli attacchi, tra cui ransomware, BEC e scansione Modbus SCADA. Una volta che gli aggressori entrano, è necessario un piano B per impedire loro di raggiungere le parti più sensibili della rete, come Active Directory o le reti OT. Le organizzazioni possono ridurre il raggio di esplosione segmentando le reti, inclusa la segmentazione dell’OT dal resto dell’IT e proteggendo le porte vulnerabili.

Phishing, inizialmente il vettore d’attacco più comune

Il phishing è stato il modo in cui gli attori delle minacce hanno inizialmente sfondato le difese di sicurezza per infiltrarsi nelle organizzazioni. E’ stato utilizzato nel 41% degli attacchi che X-Force ha risolto, con un aumento rispetto al 2020, quando era responsabile del 33% degli attacchi. Subito dietro, lo sfruttamento delle vulnerabilità che ha portato al 34% degli attacchi osservati da X-Force.

I kit di phishing che gli attori delle minacce utilizzano con guadagni limitati generalmente durano solo circa un giorno prima che i domini dannosi vengano bloccati. Spesso questi kit sono dopo le credenziali dell’account per diversi servizi online. In genere sfruttano gli eventi di notizie o imitano la tecnologia popolare e i marchi bancari, attingendo al codice del sito Web originale, all’aspetto per superare le difese umane.

Le difese perimetrali e l’educazione degli utenti non sono sufficienti per fermare il phishing, ma fanno parte dei livelli di difesa che si dovrebbero mettere in atto. Per mitigare ulteriormente i rischi, occorre implementare diverse difese che possono aiutare a catturare rapidamente malware o movimenti laterali nel caso in cui un’e-mail di phishing sfugga; come l’analisi del comportamento degli utenti (UBA), il rilevamento anti-malware basato sul comportamento, il rilevamento e la risposta degli endpoint (EDR), le soluzioni di rilevamento e prevenzione delle intrusioni.

Le vulnerabilità aumentano con la brusca espansione dell’IoT

Il rapporto X-Force evidenzia il numero record di vulnerabilità divulgate nel 2021.

Il numero di vulnerabilità relative ai dispositivi Internet of Things (IoT) è aumentato del +16% anno su anno, a fronte di un tasso di crescita di solo lo 0,4% per le vulnerabilità complessive. Per i sistemi di controllo industriale, l’aumento è stato ancora più drammatico al +50%, un rischio elevato in quanto gli attori delle minacce cercano di interrompere i settori manifatturiero ed energetico.

Sebbene negli ultimi dieci anni siano state divulgate oltre 146.000 vulnerabilità, la crescita maggiore è avvenuta solo in tempi recenti, caratterizzati dal percorso di trasformazione digitale delle imprese, avvenuta in gran parte a seguito della pandemia. Questo ci suggerisce che la sfida nella gestione delle vulnerabilità deve ancora raggiungere il suo picco.

Allo stesso tempo, lo sfruttamento delle vulnerabilità come metodo di attacco sta diventando sempre più popolare. X-Force ha osservato un aumento del +33% rispetto all’anno precedente, con le due vulnerabilità più sfruttate nel 2021 che sono state trovate in applicazioni aziendali ampiamente utilizzate (Microsoft Exchange e Apache Log4J Library).

Queste vulnerabilità sottolineano la sfida che le organizzazioni devono affrontare man mano che la superficie di attacco si espande sempre di più. Anche il numero di exploit, strumenti che gli attori delle minacce utilizzano per sfruttare una vulnerabilità, è aumentato costantemente, offrendo agli aggressori una vasta gamma di scelte per attaccare le vulnerabilità nel software, nelle reti o nell’OT delle organizzazioni.

Per questo occorre perfezionare il sistema di gestione delle vulnerabilità, identificando quelle che hanno un impatto maggiore sulla organizzazione e assegnare priorità alle vulnerabilità in base alla probabilità che vengano sfruttate. Un team di professionisti deve esaminare le procedure di gestione delle patch e identificare come distribuire le patch di sicurezza a basso rischio. Un approccio Zero Trust che applica il principio del privilegio minimo in tutta una rete aziendale può anche aiutare a scongiurare che gli aggressori entrino sfruttando le vulnerabilità.

Gli attaccanti mirano agli spazi comuni nei cloud

Nel 2021, X-Force ha osservato che più aggressori hanno spostato i loro obiettivi verso le architetture containerizzate come Docker, di gran lunga il motore run-time di container dominante secondo RedHat. Gli aggressori riconoscono che i container rappresentano uno spazio comune alle organizzazioni e quindi, stanno cercando i modi per massimizzare il loro ROI con malware che possano essere trasversali sulle piattaforme e utilizzati come punto di partenza per attaccare altri componenti delle infrastrutture delle loro vittime.

Il report invita a prestare attenzione anche ai continui investimenti nello sviluppo di malware Linux, precedentemente non osservati. Secondo i dati forniti da Intezer, si riscontra un aumento del +146% dei ransomware Linux basati su un nuovo codice.

Dal momento che gli aggressori continuano a ricercare modi per scalare le operazioni attraverso gli ambienti cloud, le aziende devono cercare di avere una visibilità estesa sulla loro infrastruttura ibrida. Gli ambienti cloud ibridi che sono costruiti su interoperabilità e standard aperti possono aiutare le organizzazioni a rilevare i punti ciechi e ad accelerare e automatizzare le risposte di sicurezza.