Nel contesto industriale delle smart factory e del modello Industrial Internet of Things (IIoT), volto all’ottimizzazione dei costi e dei processi produttivi, le aziende sono chiamate a rispondere a importanti esigenze di sicurezza del patrimonio informativo, soprattutto quando a entrare in gioco sono i dati delle persone fisiche.

Indice degli argomenti

Gli oggetti connessi: il mondo dell’Internet of Things (IoT)

Un ulteriore passaggio è rappresentato dall’applicazione del paradigma dell’“always connected” a molti altri oggetti di uso comune che, seppur non necessariamente legati al mondo digitale, sono ora in grado di connettersi alla rete e di trasferire dati e informazioni.

In ambito pubblico, nella smart city un bidone dell’immondizia può trasmettere informazioni circa il suo livello di riempimento o un lampione comunicare il proprio malfunzionamento, consentendo una coordinazione dinamica delle strategie di gestione e una riduzione dei costi per la pubblica amministrazione.

I settori positivamente travolti dalla portata rivoluzionaria dell’IoT sono numerosi e gli esempi difficilmente esauribili in questa sede, tanto più se consideriamo come l’espansione del 5G rappresenterà senz’altro un’ulteriore spinta al proliferare degli oggetti connessi, che già oggi ammontano a svariati miliardi.

La generazione dell’industria 4.0: smart factory e IIoT

La rivoluzione digitale, vero e proprio propulsore della quarta rivoluzione industriale e della digital economy, ha trasformato in modo significativo il modo di operare di aziende private a tutti i livelli.

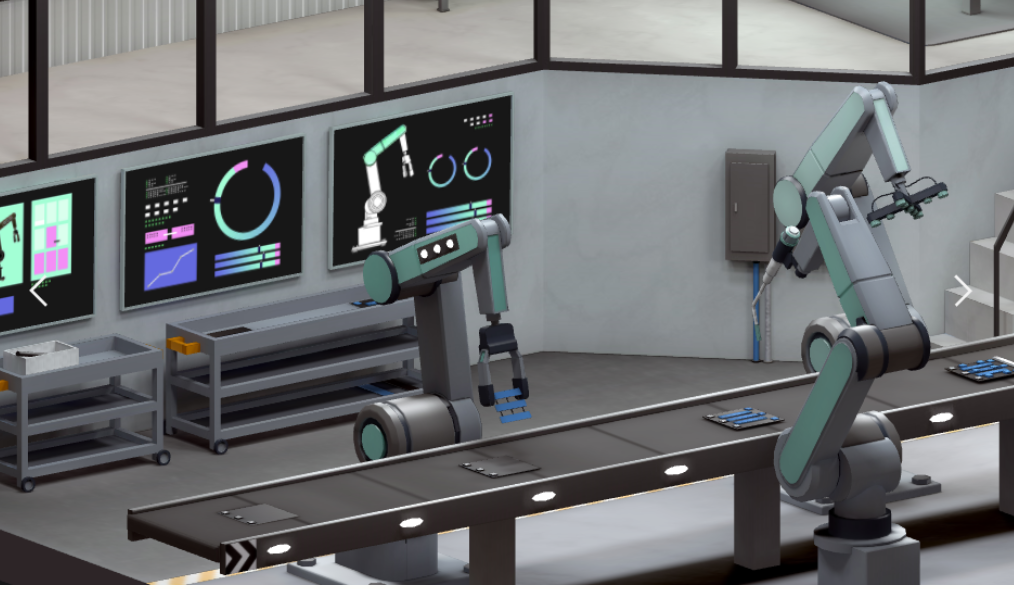

Che si parli di grandi gruppi industriali o di PMI – spina dorsale del nostro Paese – i vantaggi offerti dall’IoT non sono passati inosservati alle aziende, che hanno introdotto nei loro processi produttivi sistemi automatizzati e intelligenti in grado di operare in maniera autonoma, interconnessi sia reciprocamente che con l’ambiente circostante. Si parla in questo caso di Industrial Internet of Things (IIoT), un sottoinsieme dell’“internet delle cose” inerente al mondo industriale che si inserisce nel concetto di Smart factory e di industria 4.0.

La combinazione all’interno dell’“azienda intelligente” di strumenti, ambienti e addetti alla produzione connessi mediante le smart technologies, rende possibile la raccolta e l’elaborazione di una grande quantità di dati attraverso applicazioni di big data analytics al fine di controllare i vari passaggi della produzione, di monitorare eventuali malfunzionamenti e, più in generale, di trarre un vantaggio competitivo o una migliore gestione organizzativa[1], produttiva e dei costi.

IIoT, non solo vantaggi

A fronte degli indubbi vantaggi dell’IIoT, si collocano anche notevoli rischi. Quello principale – ma il cui approfondimento tecnico sarà demandato ad altra opportuna trattazione – è chiaramente connesso al profilo della sicurezza informatica. Oltre al pericolo di perdita di dati, al loro furto o di malfunzionamenti dei macchinari, un modello di data-driven industry risulta infatti particolarmente sensibile ad attacchi cyber, la cui gravità sarà da parametrare rispetto all’attività svolta (pensiamo, ad esempio, alle conseguenze di un attacco a una centrale energetica).

Tuttavia, occorre muovere da un’altra importante considerazione, prodromica a una seconda categoria di rischi: l’IIoT non comprende soltanto la gestione e l’elaborazione di informazioni quali, ad esempio, quelli inerenti alla mera scadenza della manutenzione di un macchinario, bensì può includere la raccolta anche dei dati personali di soggetti che a vario titolo si trovano a interagire con la smart factory, siano essi i dipendenti, piuttosto che il fornitore che effettua la manutenzione. La questione non è di poco conto, alla luce del fatto che oltre al valore segnatamente economico che il dato può avere per l’azienda, si deve necessariamente sommare anche la “dimensione” personale dello stesso, che richiederà l’attenta valutazione e la messa in essere dei principi e degli adempimenti richiesti dal quadro normativo in materia di protezione dei dati personali.

Industrial IoT e privacy: la GDPR compliance

La compliance della normativa privacy deve innanzitutto muovere dal rispetto di importanti principi contenuti nel Regolamento generale sulla protezione dei dati personali (GDPR). Vale la pena ricordare, infatti, come prima ancora degli adempimenti formali, sia richiesto al titolare del trattamento (l’azienda) il rispetto “sostanziale” della normativa.

Sotto questo profilo tutti i sistemi e i macchinari connessi delle linee di produzione, in grado di raccogliere e trattare come detto enormi volumi di dati, anche personali, poi condivisi in rete, dovranno necessariamente rispondere al principio di privacy by design (o, altrimenti detto, di protezione dei dati fin dalla progettazione) contenuto nell’art. 25 GDPR. Secondo questo principio le soluzioni a tutela della riservatezza dei dati personali dovranno essere garantite fin dalla fase di progettazione del processo aziendale e per l’intero ciclo di vita di quest’ultimo, al fine di prevenire i rischi (c.d. risk based approach). Dunque, non solo nel momento in cui il trattamento viene “pensato”, ma anche durante la fase di esecuzione del medesimo e fino all’ultimo utilizzo ed eliminazione del dato.

Parimenti, sarà essenziale anche il rispetto del cosiddetto principio di privacy by default, anch’esso contenuto all’interno dell’art. 25 GDPR, secondo cui per “impostazione predefinita” dovranno essere trattati solo i dati personali necessari al perseguimento delle finalità previste e per un periodo di tempo strettamente connesso a tale fine.

Ciò, seppur con riferimento al tema generale dell’IoT – di cui tuttavia, come detto, l’IIoT rappresenta una declinazione – è stato ribadito sia all’interno del “Parere 8/2014 sui recenti sviluppi nel campo dell’Internet degli oggetti” da parte del WP29[2] che dal White Paper “Data Protection Best Practices” dell’Industrial Internet Consortium (IIC).

L’attenzione al tema della privacy dovrà dunque essere incorporato nell’intero percorso produttivo, attraverso la previsione di tecniche di anonimizzazione, pseudonimizzazione e minimizzazione dei dati, in modo che il trattamento degli stessi sia pertinente e non eccedente rispetto alle finalità (cfr. art. 5, comma 1, lett. c) GDPR). Un’operazione che sarà peraltro da svolgere a tutto campo se consideriamo l’ipotesi di un macchinario che, pur non elaborando direttamente dati personali, potrebbe riceverli da un altro dispositivo ad esso connesso. Eventualità tutt’altro che remota nell’ambito IIoT, dove l’efficacia e la produttività aumenta quanto più i sistemi sono connessi e dialogano gli uni con gli altri.

L’importanza della valutazione d’impatto (DPIA)

Altrettanto importante è lo svolgimento di una valutazione d’impatto (o DPIA, Data Protection Impact Assessment), la cui necessità è riconducibile non solo alla cornice semantica di “nuove tecnologie” di cui al primo comma dell’art. 35 del GDPR ma, in modo più esplicito, rinvenibile all’interno del criterio n. 8 delle Linee guida sulla valutazione d’impatto (WP 248, rev. 01) in cui viene considerato come “alcune applicazioni di Internet delle cose potrebbero avere un impatto significativo sulla vita quotidiana e sulla vita privata delle persone”.

Anche la nostra Autorità garante per la protezione dei dati ha previsto[3] la necessità di svolgere una valutazione d’impatto in caso di “trattamenti effettuati attraverso l’uso di tecnologie innovative, anche con particolari misure di carattere organizzativo”, come ad esempio l’IoT, ogni qual volta ricorra anche almeno un altro dei criteri individuati nelle linee guida sopra richiamate. Ciò potrà verosimilmente avvenire se consideriamo, ad esempio, tra i vari criteri proposti, quello del “monitoraggio sistematico”, vero e proprio connotato dell’IIoT.

Occorre inoltre ricordare come l’asimmetria informativa che si crea attraverso la condivisione dei dati raccolti dai sistemi e dai macchinari delle smart factories con i produttori degli stessi o con i clouds provider pone seri rischi di mancanza di controllo sui propri dati personali da parte dell’interessato, tale per cui trattamenti del genere possono presentare un «rischio elevato per i diritti e le libertà delle persone fisiche» (cfr. art. 35, comma 1, GDPR) nonché per il rispetto del fondamentale principio di trasparenza (art. 5, comma 1, lett. a) GDPR), che pone in capo al titolare un seria implementazione degli obblighi informativi e la previsione di procedure interne per l’esercizio dei diritti degli interessati.

Sotto il profilo della sicurezza – qui analizzata con riguardo ai precetti normativi del GDPR – l’art. 32 richiede al titolare l’adozione di misure tecniche e organizzative “adeguate” al rischio, che dovranno essere considerate alla luce del “contesto” o dei rischi “di varia probabilità e gravità per i diritti e le libertà delle persone fisiche” (che in ragione delle modalità con cui avverrà il trattamento in ambito IIoT saranno verosimilmente elevati). Sotto questo profilo dunque, per la smart factory la stella polare sarà costituita da standard di sicurezza certamente più elevati rispetto a un’azienda “tradizionale”; da policy e procedure interne ben strutturate, tali da permettere una risposta celere a ipotesi di violazione dei dati (c.d. data breach), nonché, infine, da una necessaria e attenta sensibilizzazione e formazione del personale stesso (cfr. artt. 29 e 32, comma 4, GDPR).

Conclusioni

La ricerca di soluzioni tecnologiche da cui trarre il massimo vantaggio competitivo è certamente la sfida che, non solo le moderne smart factory ma anche gli sviluppatori lato hardware e software che popolano l’ecosistema IIoT, raccolgono con maggior favore.

Una ricerca che seppur vitale per l’evoluzione stessa dell’industria 4.0, deve necessariamente trovare un contemperamento con esigenze legate al rispetto delle libertà e dei diritti della persona fisica, tanto più in un contesto “connesso” e con ciò più esposto ai rischi derivanti dagli attacchi informatici.

La vera sfida si traduce quindi nella capacità dell’impresa di sfruttare al massimo i benefici dell’IIoT individuando soluzioni che siano in grado di condurre all’obiettivo nel pieno rispetto di quanto previsto dalla cornice normativa in materia di privacy, in un vero e proprio percorso ad ostacoli dove la risposta alla domanda di protezione dei dati personali non può non passare prima da attente valutazioni sull’impatto che le tecnologie hanno sugli interessati e da corrette pratiche di data lifecycle management.

- Un sistema di supply chain ad esempio, rende possibile una migliore gestione delle scorte nei magazzini, così come la tecnologia RFID (Radio Frequency IDentification) rende più celere la codificazione dei tag RFID rispetto ai reader di codici a barre. ↑

- Il WP29 (Working Party article 29) perché previsto dall’art. 29 della direttiva europea 95/46 è stato l’organismo consultivo indipendente composto da un rappresentante delle varie autorità nazionali, dal Garante europeo della protezione dei dati e da un rappresentante della Commissione. A partire dal 25 maggio 2018, è stato sostituito dall’EDPB (European Data Protection Board). ↑

- Cfr. con la tipologia di trattamento n. 7 dell’Allegato 1 al provvedimento n. 467 dell’11 ottobre 2018 [doc web 9058979]. ↑