Identificare pericoli, valutare i rischi, prevenire malfunzionamenti e infortuni, definire procedure operative con i lavoratori: sono solo alcune delle azioni che rendono un’impresa sicura. Investire in sicurezza industriale significa ottimizzare le prestazioni e ridurre i costi di infortuni, guasti, manutenzioni improvvise, furti di informazioni. L’Internet of Things, con la sua dimensione “ibrida”, tra fisica e digitale, può aiutare a fornire soluzioni integrate e personalizzabili, “Smart safety” e “Smart security”, a seconda delle esigenze.

Indice degli argomenti

Cosa si intende per sicurezza industriale

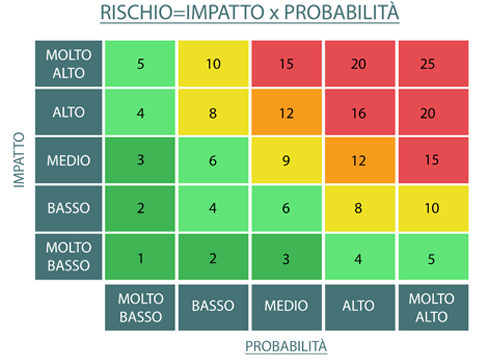

La sicurezza industriale è la condizione di un sistema produttivo in cui non ci siano pericoli evidenti che possano arrecare danno a persone o cose coinvolte nel processo o all’ambiente circostante. Oggi sicurezza industriale è anche cybersecurity, sicurezza informatica: un impianto o un macchinario sono sicuri quando riescono a garantire non solo l’integrità fisica e psicologica del lavoratore ma anche la protezione dei flussi informativi e di comunicazione che ne permettono il funzionamento. L’eccellenza operativa non può prescindere dall’investimento in sicurezza. Le operazioni ad alte prestazioni dipendono infatti dalla sicurezza per migliorare la produttività ed evitare interruzioni improvvise, spegnimenti non pianificati, infortuni, furti di oggetti e/o dati, alti costi di manutenzione. Quali pericoli sono associati a un’attività industriale? Possono diventare eventi indesiderati? Se nell’impianto è presente della benzina, potrebbe svilupparsi un incendio; se è presente una pressa, potrebbe esserci un infortunio; se il firewall è danneggiato, potrebbe subire un attacco informatico. Quanto sono probabili questi eventi indesiderati? Che danni potrebbero causare? A chi e per quanto tempo? La vulnerabilità e l’intensità dell’evento definiscono il suo impatto, la sua magnitudo. Se la benzina viene conservata dove è consentito fumare, l’incendio in reparto sarà altamente probabile, ma, a seconda della quantità di liquido presente e dei dispositivi di protezione individuale messi a disposizione dei lavoratori, potrà avere una bassa magnitudo (qualche ustione) o un’alta magnitudo (diverse morti), con livelli di sicurezza differenti. La probabilità che il pericolo si trasformi in evento e produca danno è espressa dal parametro del rischio. Il rischio è la probabilità moltiplicata per il danno. Se il pericolo può essere eliminato, il rischio, in presenza del pericolo, può essere soltanto ridotto. Dalla sua valutazione e riduzione dipende il livello di sicurezza industriale raggiunto.

Come valutare i rischi per le imprese

Il testo unico sulla sicurezza sul lavoro, D.Lgs. 81/2008, rende obbligatoria per tutte le imprese la redazione del DVR, il Documento di Valutazione dei Rischi. Questa valutazione viene effettuata dal datore di lavoro, affiancato dal Responsabile del Servizio di Prevenzione e Protezione (RSPP), dopo aver consultato il Responsabile dei Lavoratori (RLS) che ne riceverà una copia per presa visione. Il documento contiene, oltre la valutazione dei rischi, la pianificazione delle misure di protezione e prevenzione correlate nonché il protocollo di sorveglianza sanitaria predisposto dal medico competente, che contribuisce a valutare i rischi specifici in relazione alla salute. Queste figure garantiscono che il DVR abbia una data certa e quindi sia stato redatto precedentemente ad un’ispezione o un infortunio. Il DVR va aggiornato ad ogni modifica del processo produttivo, dell’organizzazione del lavoro, dell’impianto normativo sulla sicurezza sul lavoro o in caso di infortuni o malattie professionali.

Oltre ai dati amministrativi dell’azienda, nel documento vengono specificati: la metodologia adottata per la valutazione del rischio, le procedure generali di emergenza, i controlli e il registro infortuni, la presenza di database su fattori di rischio e sugli indici di infortunio, il protocollo di sorveglianza sanitaria, le misure di prevenzione degli incendi, l’elenco dei presidi di primo soccorso e dei DPI presenti, la segnaletica di sicurezza e i livelli di esposizione al rumore.

Vengono quindi individuati i possibili pericoli presenti in azienda, con riferimenti legislativi ed esempi di eventuali incidenti o criticità. Per ogni possibile pericolo individuato vengono descritti: le fasi lavorative, le aree di lavoro, i turni, le postazioni e le mansioni del personale; le materie prime, i prodotti, i materiali impiegati; i macchinari, le attrezzature, gli impianti utilizzati nonché eventuali sostanze pericolose maneggiate. Oltre a descrivere la procedura lavorativa, si elencano i dispositivi di protezione individuale associati alla mansione e si valuta il rischio, con probabilità e magnitudo e opportune misurazioni sul campo. Si calcola quindi la matrice di probabilità.

Una volta calcolato il rischio, si determinano anche: il piano di intervento, con le soluzioni da adottare, preventive e protettive; gli incaricati alla realizzazione; le tempistiche in cui eseguirlo, ovvero data di attuazione e eventuale cronoprogramma dei lavori.

Esempio: se per una lavorazione occorre avvicinarsi troppo con le mani all’utensile, l’utilizzo di Dpi più robusti non risolverà il problema, ma occorrerà intervenire sulla procedura di lavorazione e modificarla in tempi certi.

Oltre che per le fasi lavorative, la stessa procedura viene eseguita sulle attrezzature presenti in azienda, con le misure di prevenzione e istruzione per gli utilizzatori e i dpi associati.

Mentre la stima del rischio richiede valutazioni tecnico-scientifiche, la definizione del livello di “rischio accettabile” dipende dal contesto e dai suoi valori di riferimento e non è quindi univoca. Diventa quindi importante, metodologicamente, esplicitare prima i criteri di definizione per confrontare i diversi pericoli e valutare i risultati dell’analisi.

Il DVR è obbligatorio per legge, ma l’impresa può anche dotarsi, su base volontaria, dei Sistemi di Gestione della Sicurezza sul Lavoro (SGSL), che consentono di: aumentare l’efficienza e le prestazioni dell’impresa; contribuire a migliorare i livelli di salute e sicurezza sul lavoro; migliorare l’immagine interna ed esterna dell’impresa; ridurre i costi della sicurezza, sia indiretti, perché diminuiscono i costi di eventuali infortuni e riparazioni impreviste, sia diretti, con l’oscillazione per prevenzione del tasso di premio Inail assicurativo.

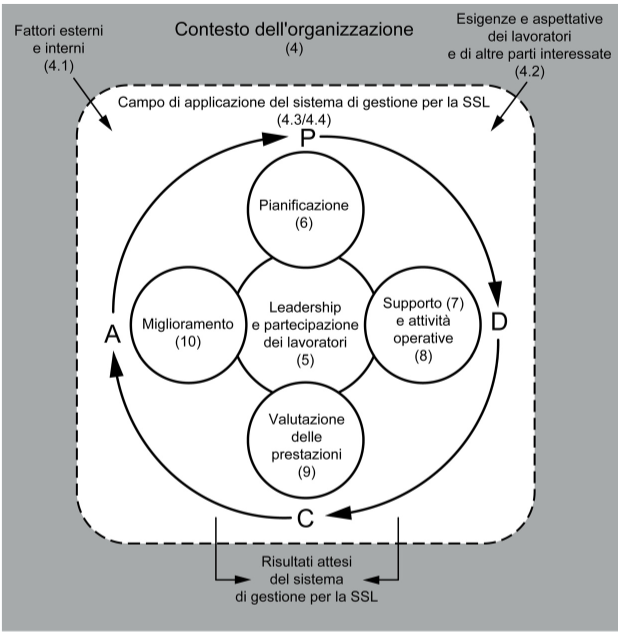

Nel 2018 è entrato in vigore lo standard UNI ISO 45001, che da marzo 2021 sostituirà la BS OHSAS 18001 come unico riferimento per la certificazione dei “Sistemi di gestione per la salute e la sicurezza sul lavoro”. Lo standard adatta lo schema del miglioramento continuo del ciclo PDCA – Plan, Do, Check, Act: lo fa precedere sia da un’analisi del contesto, in cui si determina il campo di applicazione del sistema di gestione, sia dalla definizione di una leadership diffusa, che includa tutti i lavoratori, nella progettazione del sistema. Si arriva quindi alla Pianificazione, con l’identificazione dei pericoli, la valutazione e il controllo dei rischi; all’Attuazione, con risorse, competenze, formazione, comunicazione, controllo documenti, controllo operativo e gestione del cambiamento; al Monitoraggio, con analisi e valutazione prestazioni, valutazioni delle conformità, audit interni e indagine sugli incidenti. Nella fase finale di Azione si riesamina tutto il processo e si interviene per ridurre ulteriormente il rischio.

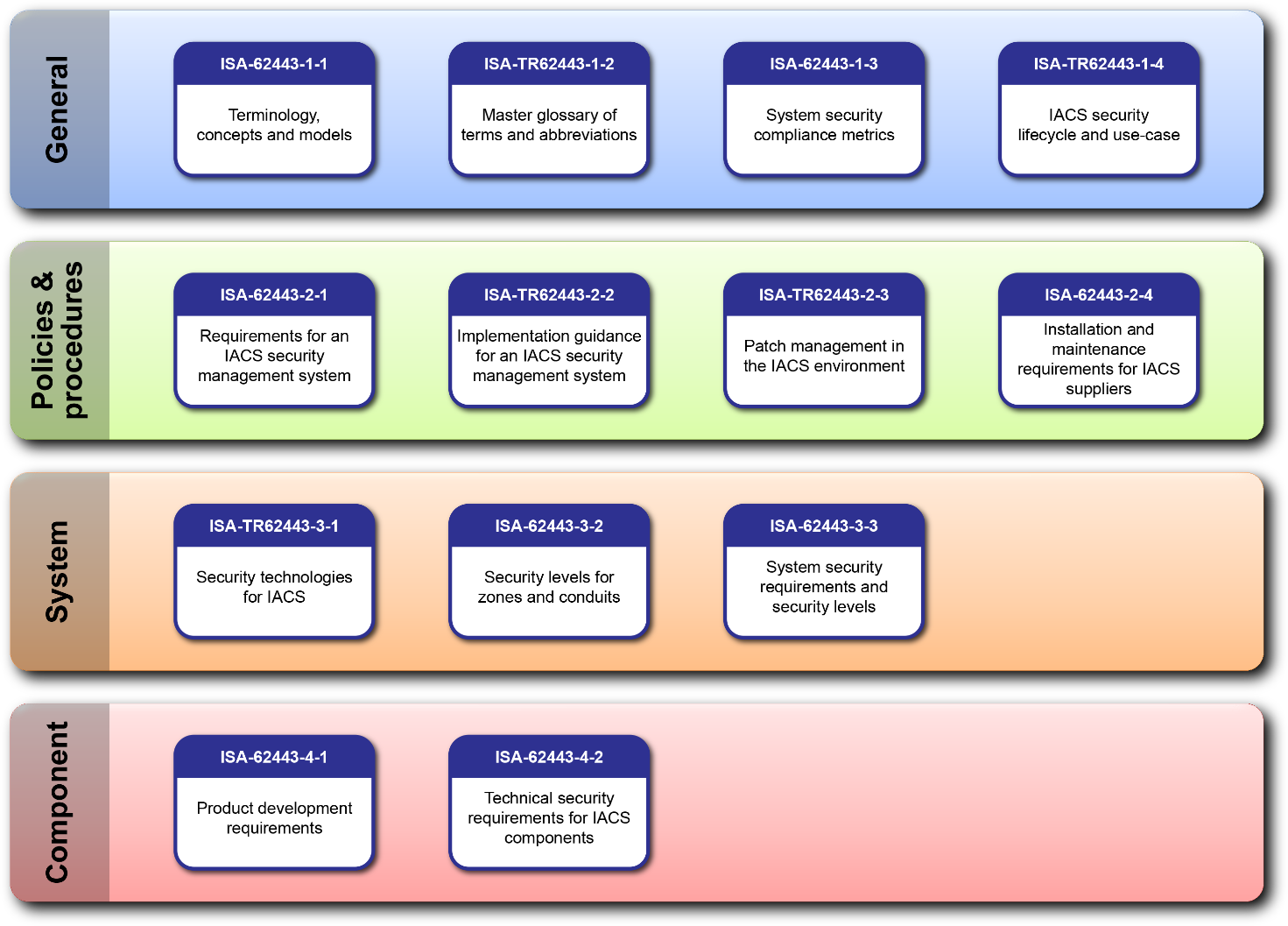

Dal lato cybersecurity, il protocollo di riferimento è lo standard ISA99/IEC 62443, il più diffuso a livello internazionale per la protezione da rischi informatici di reti e sistemi di controllo. L’applicazione di questo standard evita alle aziende i danni e i costi correlati agli attacchi informatici: tra gli altri, guasto degli impianti, blocco della produzione, riparazione dei sistemi di controllo, perdita di profitto, pericolo per la sicurezza pubblica o dei dipendenti, perdita di informazioni riservate.

Lo standard vale per tutti gli IACS – Industrial Automation Control System, i sistemi di controllo di automazione industriale come: i PLC – Programmable Logic Controller, ovvero i controllori logici specializzati nella gestione dei processi; le HMI – Human Machine Interface, le interfacce uomo-macchina; gli SCADA – Supervisory Control And Data Acquisition, i sistemi per l’acquisizione e il monitoraggio dati.

Ogni sistema di controllo ha un ciclo di vita della sicurezza (IACS Security Lifecycle), un insieme di fasi da rendere conformi allo standard: Assess, Implement and Maintain, ovvero analisi, implementazione e mantenimento.

Nella fase di Assessment, si individuano i rischi ad alto e basso livello, le vulnerabilità del sistema attraverso un test di penetrazione e si allocano i requisiti minimi di sicurezza stabiliti per ciascun componente del sistema. Nelle altre due fasi si procede a ridurre i rischi.

Come ridurre o eliminare i rischi

Mentre il pericolo può essere eliminato, il rischio, in presenza del pericolo, può essere solo ridotto. Per ridurre il rischio si agisce su due fronti: da un lato, si diminuisce la probabilità che l’evento indesiderato accada, agendo sulla prevenzione, dall’altro, ne si riduce la magnitudo, l’impatto negativo, agendo sulla protezione.

Si interviene sia sulle procedure tecniche (aggiunta pulsanti, piastre per scaricare energia elettrostatica), che organizzative (modifica turnistica del personale per evitare sovrapposizioni, miglioramento della comunicazione interna), che formative (seminari sull’utilizzo dei macchinari, sulle procedure, ripasso delle regole).

Poi occorre capire quale percentuale di rischio è stata eliminata e calcolare il rischio residuo per monitorarlo e gestirlo.

Lato cybersecurity, alla fase di assessment segue l’implementazione, con la definizione di una strategia di difesa e la strutturazione del CSMS – CyberSecurity Management System, il sistema di gestione della sicurezza informatica, con la conseguente verifica del livello di sicurezza raggiunto. Segue la fase di manutenzione, Maintain, con gli auditing e i follow-up.

L’Internet of Things, con la sua dimensione “ibrida”, tra fisica e digitale, può aiutare a fornire soluzioni “Smart safety” e “Smart security”, integrate e personalizzabili a seconda delle esigenze.

Servizi di sicurezza industriale

Le soluzioni “Smart Safety” e “Smart Security” servono a proteggere l’impresa e i suoi lavoratori da rischi e incidenti fortuiti (Safety) o da minacce e attacchi deliberati (Security) attraverso l’utilizzo di dispositivi IoT.

Un esempio sono i dispositivi “uomo a terra” integrati nei Dpi come l’elmetto da cantiere, dotati di un sistema di machine learning che analizza e identifica le situazioni di pericolo o potenziale pericolo per il lavoratore, soprattutto in condizioni di lavoro isolato. Questi dispositivi raccolgono i dati di campo e li incrociano con le coordinate Gps e con i dati biometrici (nel rispetto del regolamento GDPR), allertando, in caso di possibile “caduta”, l’operatore stesso e il responsabile della sicurezza e/o avviando le procedure di soccorso previste. In alcuni dispositivi, è previsto un pulsante di SOS con la possibilità di inviare la richiesta di soccorso via sms o chiamata vocale.

Un altro esempio sono i sistemi di rilevamento ambientale che monitorano i parametri di qualità dell’aria e le eventuali dispersioni di gas nocivi nell’area operativa e ne trasmettono l’allarme.

Videosorveglianza industriale

Gli impianti di videosorveglianza industriale controllano le aree perimetrali esterne per evitare pericoli o intrusioni grazie all’utilizzo di sensori magnetici, sorvegliano gli accessi grazie all’utilizzo di sensori ottici e al riconoscimento automatico delle targhe automobilistiche, monitorano le linee di produzione in tempo reale grazie a sistemi integrati di dispositivi IoT e software di analisi dei dati.

Gli impianti più avanzati possono supportare fino a 10 telecamere con risoluzione Full HD e una banda di 100 Mbit, con immagini archiviate su registratore da 4 hard disk e uscita video HDMI. Il software di elaborazione digitale delle immagini è generalmente collegato ai dispositivi IoT grazie a schede Ethernet o Wi-fi. I software più evoluti sono anti-tampering (anti-manomissione), possono essere gestiti da remoto, integrati ad assistenti vocali e riescono ad elaborare mappe grafiche multilivello, quindi a ricostruire percorsi e ad attivare la funzione di ricerca forense in caso di necessità. Attraverso sensori di movimento, possono fungere da antifurto e attivare la modalità anti-scavalcamento. In caso di concretizzazione del rischio, l’impianto può inviare segnali di allarme sia alla centrale operativa che alle centraline antiincendio.

Sicurezza degli impianti

L’IoT può aiutare a raccogliere ed elaborare dati per migliorare la sicurezza senza diminuire le prestazioni. Le soluzioni “Smart Safety” inviano infatti dati diagnostici dettagliati all’ambiente di progettazione, al sistema di visualizzazione, al software informativo e al controllore di automazione programmabile, in chiave di manutenzione predittiva, di monitoraggio della produzione, di regolamentazione degli accessi e di riduzione del rischio incidenti.

Per esempio, la pulizia dei macchinari può essere pericolosa se è eseguita quando i macchinari sono in funzione, e richiede tempo quando sono spenti (v.paragrafo successivo): i dispositivi di monitoraggio della velocità di sicurezza possono aiutare. Così come la digitalizzazione dei dati e dello storico della manutenzione può favorire una riduzione notevole dei costi di risorse umane ed economiche.

Un esempio: una barriera fotoelettrica presenta un accumulo di sporco che ne riduce il campo di sensibilità. Il sensore presente sulla barriera comunica il dato al software che via Ethernet lo passa all’interfaccia in mano all’operatore, che è informato sulla posizione esatta su sui intervenire, senza fermare tutto l’impianto. Sull’interfaccia, può leggere in tempo reale i dati storici della macchina e può programmare una successiva manutenzione.

Un’altra soluzione sono i sistemi di sicurezza integrata per la gestione automatica degli ingressi alle aree operative e la regolamentazione degli accessi a zone di particolare rischio, basati su identificazione a radiofrequenza RFID: il software, collegato ai sensori, riconosce e identifica la persona o il veicolo autorizzato segnalando eventuali violazioni delle procedure, tra le quali il superamento del tempo massimo di permanenza in area pericolosa, il superamento del numero di persone consentite in un’area ad alto rischio, la mancata presenza nell’area del personale di reparto, il tentativo di accesso di personale non autorizzato.

Si segnalano inoltre i sistemi di sicurezza anticollisione che riducono i rischi di incidenti tra carrelli elevatori e pedoni nelle aree di lavoro come magazzini o cantieri: gli operatori sono dotati di DPI attivo, che scambia dati di presenza e posizione con il rilevatore a 360° installato sul carrello in movimento. Il rilevatore, in caso di avvicinamento eccessivo del pedone, invia al guidatore alert visivi e sonori sul display touchscreen in cabina. Il sistema vale anche tra rilevatori, quindi tra veicoli, con possibilità, in entrambi i casi, di scaricare la reportistica sugli eventi più a rischio in modo da poter ottimizzare e aggiornare le procedure di sicurezza. Il sistema EGOpro Safe Move 4.0 di AME-Advanced Microwave Engineering, è stato installato da Enel Green Power nei suoi stabilimenti.

Sicurezza macchine industriali

La direttiva Macchine CE del maggio 2006, entrata in vigore nel 2009, definisce i requisiti di sicurezza e salute pubblica cui devono rispondere le macchine in fase di progettazione, fabbricazione e funzionamento prima di essere immesse sul mercato.

L’Iot può aiutare con strumenti software PLM-Product Lifecycle Management che forniscano un digital twin della possibile macchina, riducendo tempi e costi di progettazione, collaudo e manutenzione. Il digital twin infatti supporta il ciclo di vita del prodotto fin dalla fase di progettazione, integrando le funzioni di sicurezza pre-ingegnerizzate e richieste e simulando le performance attese, incrociando i dati di configurazione, cablaggio e distinta completa dei materiali: dal prototipo virtuale alla messa in produzione fino al post-vendita, il digital twin consente di avere un “doppio” monitorato della macchina capace di interagire con la stessa per ottimizzarne le prestazioni e la sicurezza.

Un altro esempio sono i dispositivi di monitoraggio della velocità di sicurezza, che portano i macchinari ad una velocità sicura, in modo che sia possibile eseguire la manutenzione senza fermarli completamente: per la manutenzione delle presse, quando Toyota ha sostituito un sistema di veicoli a guida automatica (Automated Guided Vehicle) con carrelli guidati da rotaie, ha inserito anche un controllore di automazione programmabile (PAC) con capacità di velocità sicura.

Nel caso di un problema di produzione, il monitoraggio della velocità di sicurezza può permettere ad un operatore o ad un tecnico di manutenzione di aprire una porta di sicurezza ed effettuare delle regolazioni, come la correzione di un ugello di erogazione, mentre la produzione continua ad un ritmo ridotto, eliminando la necessità di spegnere e riavviare continuamente i macchinari per ogni regolazione fino a quando il problema non viene risolto.

Il Safe-Speed può essere implementato con un relé dedicato al monitoraggio della velocità o incorporato nei moduli di controllo senza cablaggi aggiuntivi: MOM Brands è un’industria americana che produce oltre 100 marchi di cereali a caldo e a freddo che ha aggiornato il precedente sistema di sicurezza basato su relé, ingombrante da installare e basato su 12 diversi avvisi ottici, con un sistema di sicurezza integrato. Il sistema, sviluppato da Rockwell Automation, comprende una soluzione di controllo motore intelligente con funzione safe-off, di arresto immediato, che funziona su rete Ethernet e con un’unica interfaccia. Il personale può essere così protetto da eventuali cadute di parti dell’utensile.

Sempre per ridurre il rischio elettrico, i convertitori di frequenza (industrial drive) più avanzati sono dotati di arresto operativo sicuro, impedimento di riavvio indesiderato, possibilità di attivazione dell’SOS, possibilità di monitoraggio del freno di stazionamento, di test fino a due freni per asse, di preimpostazione del valore limite di accelerazione, di monitoraggio del senso di rotazione, di rilevatori di posizione.

Strategia di sicurezza industriale: quale e come fare

La sicurezza industriale oggi comprende le due dimensioni, fisica e digitale: una buona strategia dovrebbe puntare a un approccio olistico, che riesca a integrarle anche grazie all’utilizzo dei dispositivi IoT.

Il nuovo standard UNI ISO 45001 insiste sulla leadership diffusa perché è innegabile che un piano sicurezza possa funzionare solo se tutte le parti dell’organizzazione sono coinvolte nella sua implementazione, a partire dall’analisi di contesto. I vertici del management, il settore IT, i professionisti della salute e della sicurezza ambientale (EHS), i lavoratori che ogni giorno vivono le criticità e le potenzialità dei diversi processi, dovrebbero definire insieme gli obiettivi della strategia di sicurezza aziendale, a partire da alcune domande di definizione dello stato attuale: in azienda vengono usati sistemi di sicurezza contemporanei e integrati? I dati sono raccolti manualmente o automatizzati in un sistema di raccolta? Quali dati di sicurezza sono già disponibili e come vengono riportati? Le apparecchiature e i macchinari hanno una connettività di rete centrale? I dati sulla sicurezza possono essere raccolti usando una piattaforma già esistente?

Dalle risposte a queste domande, emergerà un confronto su quali dati siano necessari per un sistema di sicurezza aziendale che supporti gli obiettivi: quali altri dati raccogliere? Dove e con quale modalità? Come contestualizzarli e fornirli come informazioni utilizzabili? Chi riceverà le informazioni? Una volta ricevute le informazioni, cosa fare?

Solo avendo chiaro e condiviso questo flusso, sarà possibile implementare o aggiornare i sistemi di sicurezza esistenti. La creazione (o il miglioramento) del Cybersecurity Management System andrà di pari passo con la creazione (o il miglioramento) del Sistema di Gestione della Sicurezza sul Lavoro.

Digitalizzare e rendere disponibile e accessibile lo storico dei dati grazie a un software di storage e analisi, è un risultato. Se in azienda si utilizzano dispositivi IoT, integrare il patrimonio di dati in tempo reale con quanto digitalizzato, è un altro risultato. L’incrocio dei dati di sicurezza e di prestazione di una macchina può fornire indicazioni essenziali per l’elaborazione di procedure efficaci per il lavoratore e l’azienda. Una volta elaborate, le procedure standard di raccolta, analisi e interpretazione dei dati scelti per il sistema di sicurezza dovrebbero essere incluse nelle riunioni di produzione.

Le soluzioni tecnologiche più avanzate prevedono sistemi unici di Building & Security Automation. Sintel Italia propone un sistema di piattaforme che analizzano e correlano le informazioni raccolte: i dati vengono registrati in un centro operativo che effettua la supervisione da remoto dei perimetri dei siti aziendali, degli accessi pedonali e dei varchi veicolari, delle aree comuni e di parcheggio e di carico, scarico e deposito mezzi, Il sistema rileva eventi critici degli accessi logici alle risorse IT aziendali ed è integrato con i sistemi di climatizzazione, antiallagamento, antiincendio, quadri elettrici e gruppi elettrogeni.

Siemens propone la “Defence in Depth”, la “difesa in profondità” che passa da tre elementi: la sicurezza dell’impianto (Plant Security), la sicurezza della rete (Network Security), l’integrità di sistema (System Integrity).

La prima viene raggiunta grazie alla definizione di linee guida personalizzate, al controllo degli accessi tramite sistemi di videosorveglianza e piattaforme di Command e Control, al monitoraggio costante derivato dall’analisi e dalla correlazione dei database.

Tra gli elementi per raggiungere la sicurezza di rete troviamo:

- la creazione di reti perimetrali DMZ – Demilitarized zone, ovvero reti di computer con proprio IP che si interpongono tra Intranet (rete LAN) e il router (Internet-WAN), formando una specie di “cuscinetto” che impedisce accessi non autorizzati;

- la comunicazione VPN – Virtual Private Network, rete privata virtuale che garantisce anonimato e sicurezza dei dati attraverso un canale di comunicazione riservato, tra dispositivi anche non collegati alla stessa LAN. L’integrità di sistema viene raggiunta con azioni di:

- system hardening, ovvero “irrobustimento” per minimizzare il rischio di attacchi; patch management, ovvero gestione delle parti di software che correggono i bug di programmazione; prevenzione e rilevamento di possibili attacchi.

IBM Cloud Pak for Security è una piattaforma open source, anche in cloud, che si collega ai database e agli strumenti di sicurezza esistenti e, attraverso l’utilizzo di open standard, collega i flussi di lavoro aziendali in un’unica interfaccia, genera insight approfonditi, individua possibili minacce nascoste.

Cisco Cyber Vision è un software per la protezione di rete che effettua in automatico l’acquisizione dei dati degli asset industriali, analizza il traffico proveniente dai dispositivi connessi, crea policy di segmentazione e fornisce analisi in tempo reale delle minacce alla sicurezza informatica dei processi industriali che potrebbero avere un impatto su attività, produzione e sicurezza.

Spetta a ogni azienda trovare le soluzioni più adatte alle proprie esigenze, e costruire un luogo sicuro per tutti coloro che lo vivono.