Secondo una ricerca Kaspersky, in sei mesi il 40% degli edifici intelligenti ha subito almeno un attacco informatico ai propri sistemi. L’Italia è il Paese che ha registrato la percentuale più alta di aggressioni ai computer di gestione degli Smart building (48,5%), seguita da Spagna (47,6%), Regno Unito (44,4%) e Repubblica Ceca (42,1%).

In occasione del Cybersecurity Month, 2N, azienda specializzata nei sistemi IP di controllo degli accessi, ha deciso di collaborare con Kaspersky, società che produce software per la cybersecurity, per offrire agli amministratori e ai cittadini consigli su come proteggere i propri smart building e di conseguenza i dati critici, da hacker e intrusi.

Gli smart building in crescita, ma sotto attacco hacker

Secondo recenti ricerche, l’Europa è il secondo mercato al mondo per gli smart building e si prevede che il tasso di crescita delle soluzioni smart home raddoppierà entro il 2026. Sensori e sistemi connessi monitorano il funzionamento dell’intero immobile automaticamente, dagli ascensori al riscaldamento, dal sistema di allarme al controllo degli accessi, con vantaggi di comfort per gli utenti, potenziamento dell’efficienza energetica e riduzione dei costi operativi.

Tuttavia, con l’aumento costante delle infrastrutture critiche connesse alla rete, che comunicano tra loro e con smartphone e altri dispositivi IoT (Internet of Things), sorgono anche nuovi rischi di cybersecurity. Se compromesso, il sistema può mettere in pericolo le operazioni quotidiane dell’edificio e, di conseguenza, i suoi residenti.

I video-citofoni e i dispositivi di controllo degli accessi, in particolare, possono rappresentare punti di ingresso vulnerabili per aggressori fisici e virtuali in grado di visualizzare tutte le password, “origliare” conversazioni non criptate e ottenere accesso completo a dati, applicazioni e proprietà personali per perpetrare attacchi ransomware, man-in-the-middle o introdursi illegalmente nell’edificio.

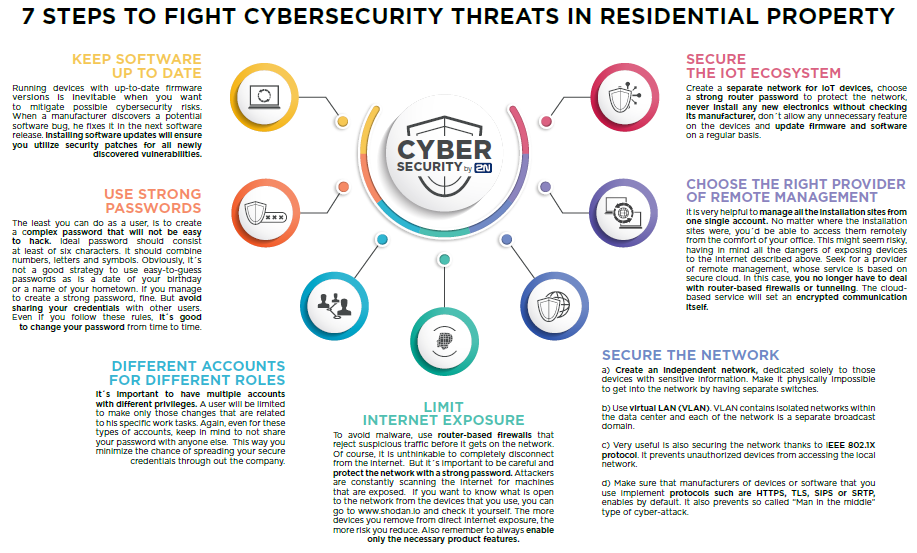

Infografica 2N cybersecurity

Come mettere gli edifici in sicurezza secondo Kaspersky e 2N

Come primo consiglio, figura la scelta di una soluzione di sicurezza affidabile e su misura, specifica per gli ambienti ICS, che mantenga al sicuro la rete. Alcuni suggerimenti utili: creare una rete indipendente, dedicata esclusivamente ai dispositivi che gestiscono informazioni sensibili; utilizzare la LAN virtuale (VLAN); assicurarsi che i produttori di dispositivi o software installati utilizzino protocolli di implementazione quali HTTPS, TLS, SIPS o SRTP, per impostazione predefinita. In secondo luogo, occorre proteggere l’ecosistema IoT e quindi: creare una rete separata per i dispositivi connessi, scegliere una password forte per il router, non installare mai nuovi dispositivi elettronici senza averne verificato il produttore e gli standard di sicurezza.

Importante è creare differenti account con diversi privilegi di modo che l’utente possa apportare solo le modifiche collegate ai suoi specifici compiti e allo stesso tempo, fornire all’amministratore privilegi maggiori per la gestione dell’edificio e di tutti gli account collegati. Da questo punto di vista, serve anche affidarsi a fornitori cloud per la gestione remota che si basino su una comunicazione criptata e intrinsecamente sicura. Per mitigare i rischi di cybersecurity, un altro step fondamentale è aggiornare il software regolarmente, il che significa installare l’ultima versione del firmware sui dispositivi in esecuzione, poiché ogni nuova release risolve i bug riscontrati sul software implementando le patch di sicurezza più recenti.

Come utenti, è essenziale servirsi di password complesse, di almeno sei caratteri e composte da numeri, lettere e simboli. Sono fortemente sconsigliate password facili da indovinare come date di compleanno o nomi di città. Sostanziale anche non condividere le credenziali con altri utenti e cambiarle di tanto in tanto. Infine, è vitale condurre regolari audit di sicurezza dell’infrastruttura IT per identificare ed eliminare possibili vulnerabilità e formare il team di sicurezza incaricato di proteggere l’infrastruttura IT dell’edificio sulle minacce più diffuse e come contrastarle.