Uno studio del 2015, finanziato dalla Defense Advanced Research Projects Agency (Darpa) degli Stati Uniti ha dimostrato la possibilità di connettere un laptop a due veicoli di due diversi costruttori, inviare comandi alle Electronic control unit (Ecu) attraverso il controller area network (Can) e controllare così il motore, i freni, lo sterzo e altre componenti critiche. A questo primo test di connessione, ne è seguito un altro che ha dimostrato la possibilità di attaccare 21 modelli di auto di 10 diversi produttori e ha indicato i diversi livelli di sicurezza per ciascun veicolo rispetto a differenti entry point wireless, punti di controllo e tipi di computer. Questo esperimento riguarda gli aspetti fisici, ma altre verifiche hanno evidenziato che i dati provenienti dal veicolo possono essere utilizzati dai costruttori non solo per aumentare la performance o i servizi al cliente, ma anche per altri fini con forti rischi di violazione della privacy. Queste evidenze hanno spinto il senatore Usa Edward J. Markey a inviare una lettera ai principali produttori di auto per chiedere quali siano le tecnologie prevalentemente utilizzate e cosa si stia facendo e si farà per renderle sicure rispetto ad attacchi hacker e per garantire la privacy delle informazioni del guidatore. Nel report “Tracking & Hacking: Security & Privacy Gaps Put American drivers at Risk”, vengono analizzate le risposte ricevute, che lasciano molte perplessità sul grado di consapevolezza dei grandi costruttori di auto e la loro capacità di affrontare seriamente il problema.

Nessuna news di hacking non sempre è una good news

Particolarmente preoccupante è il fatto che nessuno dei costruttori di auto sia stato in grado di riportare incidenti di hacking. Questo non significa che non ce ne siano stati ma che probabilmente non sono stati rilevati o vengono tenuti nascosti. La mancanza di informazioni sulle violazioni, che riguarda in generale il campo IoT, è evidenziata anche dal Report Verizon “2015 Data Breach Investigations”, dove si ricorda che, anche se si ha notizia e sono stati pubblicizzati solo test di ricerca, attacchi a dispositivi connessi (utilizzando la connettività radio frequency o Gsm) sono stati realizzati anche nel mondo reale.

Di fatto i sempre più sofisticati sistemi di connettività a bordo veicolo sono diventati un mezzo per vendere auto più care e aumentare il market share, ma lo sviluppo del software e la security non sono la core competence dei produttori di auto, che spesso non sanno o non possono gestire problemi di sicurezza basati sull’It.

L’home automation piace anche a ladri e cyber criminali

Un altro tipo di rischio riguarda l’uso domestico delle tecnologie IoT, che servono per facilitarci la vita, ma vanno usate consapevolmente. In questo caso sono già stati evidenziati attacchi e vulnerabilità a tutto campo per quanto riguarda i dispositivi connessi, le relative app mobile e i servizi cloud: nel 2014, ad esempio, un sito web russo ha reso pubblici filmati in streaming da circa 10mila webcam private, Tv a circuito chiuso e persino sistemi di monitoraggio per neonati da 250 paesi.

Sempre secondo il report Verizon, già nel 2012, un ricercatore della sicurezza aveva dimostrato come sia possibile prendere controllo dei sistemi di alimentazione elettrica di un palazzo, per il riscaldamento dell’acqua, il lavaggio delle auto, dei semafori e dei parchi eolici, con conseguenti rischi anche per la sicurezza fisica delle persone.

Molti altri sono i possibili ambiti di attacco facilitati dalla presenza di oggetti intelligenti connessi. Si va dal monitoraggio sanitario basato su connessioni mobili al geoposizionamento, dalle reti di trasporto al monitoraggio e controllo energetico, fino ai sistemi Scada per la produzione industriale e alle applicazioni militari.

Costi e time-to-market vengono prima della sicurezza

Il problema è che il livello di sicurezza è in genere molto basso trattandosi di piccoli apparati interconnessi su canali e protocolli insicuri, che fanno dell’IoT un obiettivo relativamente semplice e promettente per i cyber-criminali. La novità, rispetto ad altri ambiti, è che gli oggetti agiscono sull’ambiente fisico e dunque il malware può causare “danni reali”, non solo alle cose, ma anche alle persone. Lo sostiene il Beecham Research Report identificando i nuovi paradigmi per la sicurezza che tenga conto dei sistemi IoT: “Molte falle nella sicurezza IoT hanno dirette conseguenze sull’ambiente fisico, con la possibilità di provocare, come risultato, morte, lesioni, danni ambientali o interruzione su larga scala di servizi critici”.

Anche l’analisi di Gartner conferma che la novità portata dall’IoT è la capacità di cambiare lo stato dell’ambiente attorno agli oggetti connessi e persino il loro stesso stato (ad esempio alzare automaticamente la temperatura di una stanza se il sensore ha deciso che è troppo freddo o modificare il flusso di liquidi a un paziente in un letto di ospedale sulla base delle indicazioni del medico). Nel mondo IoT le informazioni sono il carburante per modificare lo stato dell’ambiente attraverso dispositivi che non sono computer generalisti, ma dispositivi progettati per scopi specifici.

Come sottolinea il Report Verizon nel capitolo dedicato alla sicurezza IoT, ogni bit aggiuntivo di memoria o capacità elaborativa sugli oggetti aumenta i costi, come pure il software per proteggere il dispositivo. Secondo il report è dunque “inutile aspettarsi che la sicurezza abbia per gli sviluppatori la stessa priorità del time-to-market, così critico per non restare indietro in un mercato in rapida espansione”. Non è pensabile che uno sviluppatore includa un sistema di criptazione Ssl su un microcontrollore a 8-bit per accendere e spegnere le luci o che un system administrator distribuisca patch o update per il firmware.

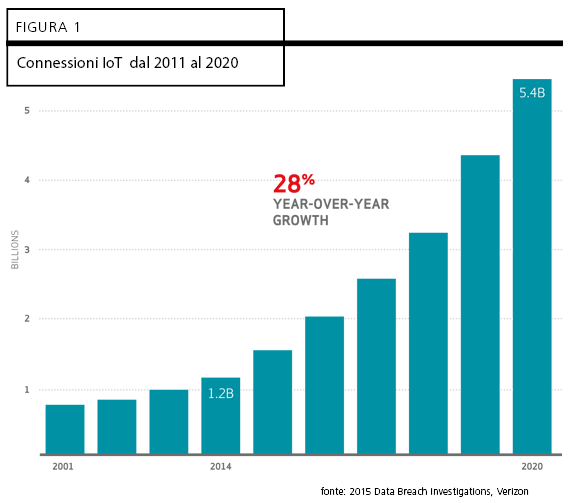

Gli esperti Verizon prevedono 5 miliardi di oggetti (non componenti, che saranno molti di più) potenzialmente interconnessi al 2020: non significa che tutti siano visibili da Internet né che tutti comunichino informazioni sensibili o che interessino infrastrutture critiche che non possono sopportare problemi di non disponibilità. Ma certo emerge l’indicazione che i sistemi IoT e M2M saranno sempre più pervasivi nei prossimi anni. Un mercato che fa gola a molti.

Iot cambierà per sempre la cyber security nel mondo business

Fin qui abbiamo visto i rischi di cui è bene essere consapevoli ma serve, soprattutto alle imprese, capire come agire. Secondo Gartner: “L’IoT ridefinisce la sicurezza ampliando il campo della responsabilità alle nuove piattaforme, servizi e direzioni. In prospettiva le organizzazioni dovrebbero considerare di ri-modellare le strategie dell’It e della cybersecurity per incorporare gli obiettivi del digital business”.

Le imprese, nel momento in cui stanno adottando al loro interno le tecnologie IoT, si stanno progressivamente accorgendo della necessità di proteggere le proprie attività. Oltre il 20%, secondo Gartner, prevede di dotarsi entro il 2017 di servizi per la sicurezza digitale per proteggere le attività di business che usano dispositivi e servizi IoT.

Date le caratteristiche dei dispositivi, l’introduzione delle tecnologie Iot rappresenta un considerevole punto di flessione della sicurezza It e il Ciso (Chief information security officer) dovrà essere in prima linea per gestire una governance sempre più complessa. L’IoT sta ridisegnando anche le responsabilità dell’It nell’impresa. “Il governo, la gestione e l’operatività delle funzioni di sicurezza rendono necessario ampliare le responsabilità e produrre cambiamenti, come già accaduto per il Byod, il mobile e il cloud, ma su più vasta scala e con maggior ampiezza – dice Ganesh Ramamoorthy, research vice president di Gartner – L’It imparerà molto dai suoi predecessori dell’Operational Technology nel gestire questo nuovo ambiente”. I responsabili delle attività It dovranno adattare le competenze, i processi e gli strumenti per monitorare la disponibilità e le prestazioni dell’IoT al fine di supportare il business. Mettere in sicurezza l’IoT spingerà la maggior parte delle imprese a usare tecnologie vecchie e nuove, di tutte le ere, per rendere sicuri dispositivi e servizi che verranno via via integrati. “In sostanza, la necessità di rendere sicuro l’IoT, spingerà il Ciso a usare un insieme di approcci mutuati dalle architetture mobile e cloud, combinate con il controllo industriale, l’automazione e la sicurezza fisica; scoprirà così che i principi della sicurezza dei dati, delle applicazioni, dei sistemi e dell’hardware sono ancora applicabili, nonostante la maggiore complessità”, conclude Ramamoorthy.

Le raccomandazioni della Fondazione OWASP

L’Open Web Application Security Project nasce per aiutare i produttori, gli sviluppatori, i consumer e altri attori coinvolti a comprendere le problematiche della sicurezza associata con l’Internet of Things e abilitare gli utenti in qualunque contesto a prendere le migliori decisioni quando costruiscono, distribuiscono o valutano le Tecnologie IoT. Il progetto definisce le 10 principali aree di sicurezza relative ai sistemi IoT e fornisce informazioni sugli agenti di minaccia, i vettori degli attacchi, le vulnerabilità e gli impatti di ciascuno. Punta inoltre a fornire raccomandazioni pratiche per i costruttori e utilizzatori dei sistemi dell’internet degli oggetti.

Per ciascuna vengono indicate criticità e possibili soluzioni. |