I dipendenti scelgono i device che ritengono più produttivi per il proprio lavoro, siano essi autorizzati o meno dall’azienda, e utilizzano le applicazioni business che reputano migliori, anche se ciò significa acquistarle privatamente: è un tendenza ormai in atto da anni e sta all’It trovare tecnologie in grado di garantire la protezione dei dati sensibili aziendali, tenendo conto del fatto che imporre una suddivisione tra strumenti personali e professionali è una strada sempre meno percorribile. È una delle riflessioni che emergono da un recente report di Forrester sul tema della sicurezza in Mobilità (The State Of Enterprise Mobile Security, Q2 2015: Strategies Continue To Focus On Mobile Apps, basato su dati derivanti da varie survey realizzate presso dipendenti, Security e Tlc manager, Business & Technology decision maker in Nord America ed Europa nel 2014 e 2015 dalla società di ricerca), che prima descrive lo scenario sempre più complesso che l’It si trova a fronteggiare, quindi suggerisce le soluzioni da adottare sul fronte tecnologico per far fronte alle criticità più evidenti.

Un panorama complesso: Byod, device diversificati, applicazioni non autorizzate

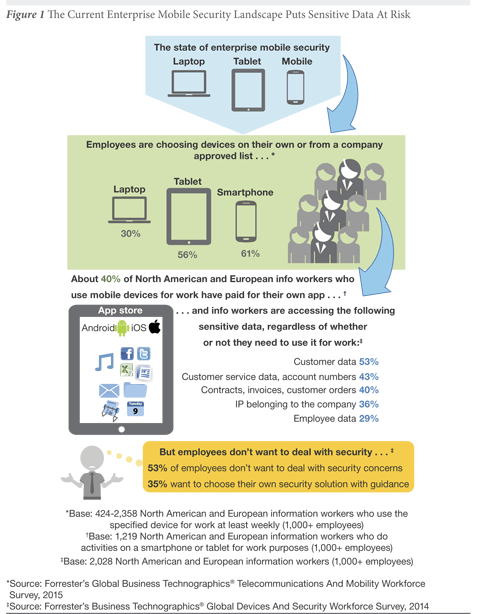

Figura 1 – Scenario delle dinamiche che caratterizzano il mondo del Mobile Security aziendale. Fonte: Forrester Research, 2015

Figura 1 – Scenario delle dinamiche che caratterizzano il mondo del Mobile Security aziendale. Fonte: Forrester Research, 2015 Sono molteplici gli elementi che contribuiscono a rendere la sfida della mobile security difficile.

- La prima criticità è il Byod: il 61% dei dipendenti europei e nord americani utilizza il proprio smartphone per lavoro, e il 56% fa lo stesso con il tablet. I lavoratori pretendono di scegliere i dispositivi che vogliono per svolgere la propria attività professionale, anche a dispetto delle direttive corporate, ma il 53% di loro vorrebbe che la security, ovvero la protezione dei dati aziendali sensibili che transitano su questi stessi device, fosse gestita direttamente dai propri datori di lavoro; solo un 35% preferisce scegliere quali soluzioni utilizzare, comunque sotto la guida dell’It (figura 1).

- Si assiste di conseguenza a un aumento delle tipologie di device – Android e iOS soprattutto, ma anche Windows e BlackBerry – con cui i Sistemi Informativi devono inevitabilmente confrontarsi, ciascuna con differenti interfacce Api, profili di sicurezza, caratteristiche tecnologiche.

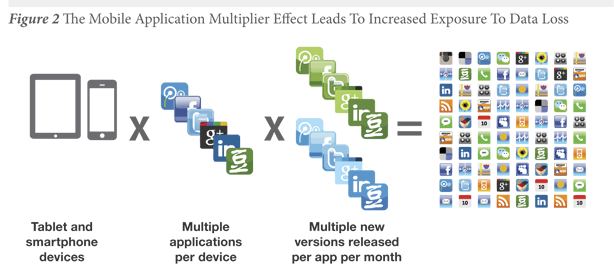

- Sul piano applicativo, si ritrova la stessa volontà di poter scegliere liberamente: il 40% delle persone in Europa e Nord America che utilizzano tablet o smartphone per lavoro ha acquistato almeno un’applicazione business al di fuori del portfolio aziendale. Soluzioni come Google’s Android for Work, oltretutto, favoriscono ulteriormente l’intersezione tra mondo privato e professionale offrendo uno switch semplice tra applicazioni del primo e del secondo tipo. Il problema è dunque nuovamente quello di dover accettare un aumento della diversificazione a cui è necessario far fronte: oltre a quella relativa ai device sopra citata, si aggiunge quella delle app mobili, ancor più significativa se si considera che queste sono aggiornate più frequentemente di quelle tradizionali facendo crescere ulteriormente il numero delle versioni in circolazione (figura 2).

Figura 2 – La moltiplicazione di dati, applicazioni e aggiornamenti che aumenta l’esposizione alla perdita dei dati. Fonte: Forrester Research, 2015

Figura 2 – La moltiplicazione di dati, applicazioni e aggiornamenti che aumenta l’esposizione alla perdita dei dati. Fonte: Forrester Research, 2015L’urgenza di trovare soluzioni adeguate è forte: i dipendenti utilizzano infatti i propri smartphone e tablet per accedere a dati sensibili aziendali quali informazioni relative ai clienti, dati finanziari riservati e coperti dalla proprietà intellettuale (figura1) e il 22% degli incidenti rilevati dai Security manager si lega proprio a device persi o rubati; parallelamente, la mobility è in crescita: il 71% dei Responsabili delle telecomunicazioni aziendali dichiara che, Byod a parte, la spesa in tablet aumenterà di almeno il 5% (la prima percentuale è del 59% se si parla di smartphone) e il 45% dei Business & Technology decision makers considera altamente prioritario nell’arco di un anno incrementare il budget dedicato all’aumento del numero delle applicazioni mobili.

Proteggere i dati senza possedere i dispositivi: soluzioni strategiche e tecnologiche

Per quanto vi sia consapevolezza rispetto alla criticità del tema mobile security, non è semplice offrire risposte strategiche e tecnologiche adeguate. Forrester individua delle best practice che possono rappresentare un utile riferimento:

Controllare il flusso dei dati – Non potendo l’It più sperare di limitare le tipologie di device dei propri dipendenti o di evitare la diffusione più o meno autorizzata del Byod, le aziende devono trovare il modo di proteggere i propri dati sensibili senza possedere e controllare direttamente smartphone e tablet utilizzati per accedervi (l’ha già capito molto bene il 34% dei Responsabili delle telecomunicazioni aziendali che considera lo studio e l’attuazione di un programma Byod altamente prioritario, accettando la sfida sul piano della sicurezza che ne deriva); il suggerimento è quindi, prima di tutto, puntare su tecnologie capaci di controllare il flusso dei dati in ogni sua “tratta”: tra un device mobile e l’altro e tra questi e le risorse aziendali di back end o il mondo esterno.

Andare oltre le funzionalità “di base” – Più di un terzo delle imprese utilizza o prevede di utilizzare tecnologie di sicurezza mobile. Ma quelle ad oggi sfruttate per il raggiungimento di tali obiettivi sono soprattutto “di base”, legate soprattutto al controllo degli accessi e alla mitigazione dei danni derivati dalla perdita dei device; andrebbero invece incrementate funzioni più avanzate, ancora poco diffuse ma comunque in crescita, come sistemi per la crittografia del dispositivo, Applicazioni Wrapping (soluzioni che aggiungono ulteriori livelli software per la gestione della sicurezza applicativa senza apportare alcuna modifica alle applicazioni), sistemi per il filtraggio delle Url.

Sistemi Mdm con sicurezza integrata – Le aziende non si accontentano più dei tradizionali sistemi di Mdm-Mobile device management (software che consentono di gestire dispositivi mobili di diverse tipologie controllando in modo centralizzato applicazioni, dati e configurazioni, quest’ultime anche legate alla sicurezza): dal 2013, la percentuale di It decision makers che considerano l’Mdm una “top priority” è scesa dal 71% al 41%. Da un lato questo calo è sicuramente determinato dal fatto che si tratta di soluzioni già ampiamente implementate nelle aziende, dall’altro la responsabilità può anche essere attribuita all’incapacità di questi sistemi di fornire, sul piano della security, un efficace governo della forte variabilità di device, sistemi operativi e aggiornamenti descritta. Riguardo a questo secondo aspetto, Forrester segnala però che esistono alcuni Mdm con particolari funzionalità di sicurezza integrate che andrebbero riconsiderati poiché, se implementati correttamente, potrebbero invece essere capaci di rendere il problema se non risolvibile, più gestibile.

Approccio multilivello – È consigliabile avere un approccio multilivello: riuscire a implementare una tecnologia pensata per il controllo del livello applicativo, una per quello del sistema operativo e una per la rete, può offrire forti garanzie. È anche utile scegliere sempre tecnologie integrabili con le tradizionali soluzioni end-point o fare in modo che tramite lo stesso motore di policy (software che consente di creare, monitorare e far rispettare le regole su come è possibile accedere alle risorse di rete e dati aziendali) siano gestibili sia le soluzioni desktop/laptop sia quelle Mdm.

Autenticazione biometrica – Si può cercare infine di spingere su misure di autenticazione biometriche facendo leva sulla popolarità che hanno ottenuto grazie alla diffusione nel mondo consumer: se le persone hanno già esperienze positive nel loro utilizzo possono superare le perplessità legate alla privacy. Forrester suggerisce di sfruttare il trend e “capitalizzarlo” inserendo questo tipo di tecnologie anche nell’ambito lavorativo.