La violazione dei dati può avere risvolti devastanti per un’organizzazione. L’autenticazione multifattore tramite Microsoft Azure permette di rafforzare la sicurezza degli accessi con la verifica in due fasi degli account.

Ecco una guida per capire come funziona il servizio, quali sono le opzioni principali e come procedere alla corretta configurazione.

Capire le basi dell’autenticazione multifactor di Azure

L’autenticazione multifactor permette di effettuare l’accesso soltanto dopo la verifica dell’identità tramite due o più fattori di riconoscimento: password, smart card oppure scansione della retina.

Azure supporta la verifica in due fasi, obbligando l’utente a fornire un secondo fattore di riconoscimento da un dispositivo di proprietà. Ad esempio, oltre alla password, può essere richiesto un codice di accesso univoco generato da una mobile app. L’identità viene quindi comprovata sia dal possesso dello smartphone personale sia dal codice temporaneo fornito da Azure.

Gli utenti di Azure AD con un ruolo di global admin possono usufruire gratuitamente dell’autenticazione multifattore, mentre per gli end-user si richiede l’aggiornamento a una licenza Azure AD Premium P1 o P2.

Nel primo caso (trattato in questo articolo), l’amministratore assegna direttamente le licenze agli utenti corretti, mentre con le licenze P2 si possono eseguire anche le policy di accesso condizionale.

Selezionare le opzioni di autenticazione multifattore

Innanzitutto, bisogna aprire il tenant Azure AD dal portale Azure, navigare nella sezione Users e scegliere l’autenticazione multifactor dalla barra degli strumenti.

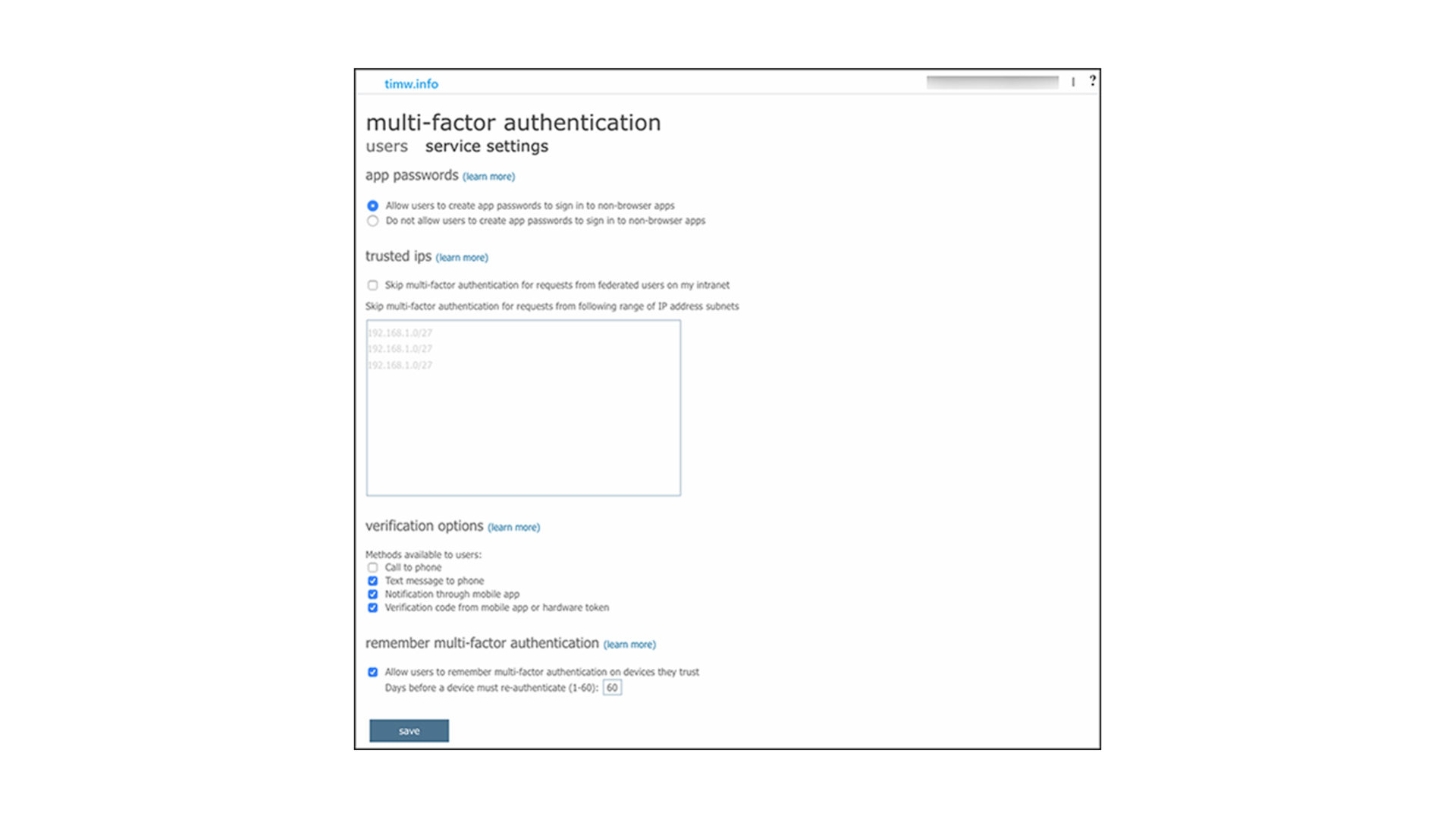

Da questa schermata (figura 1), l’amministratore può definire le impostazioni del servizio:

- App passwords: codici generati da Azure e utilizzati per bypassare la verifica in due fasi su applicazioni vecchie che non supportano l’autenticazione multifattore;

- Trusted IPs: intervallo di indirizzi IPv4 attendibili che vengono inseriti nella whitelist per bypassare l’autenticazione multifactor;

- Verification options:: i metodi disponibili per fornire il secondo fattore di autenticazione (ovvero: chiamata preregistrata dal sistema al dispositivo dell’utente; invio SMS con codice one-time; notifica tramite app; codice one-time generato tramite app o dispositivo token);

- Remember multifactor authentication: il numero dei giorni successivi a un accesso in cui è possibile bypassare la verifica a due fattori.

Applicare le policy di autenticazione multifactor agli utenti

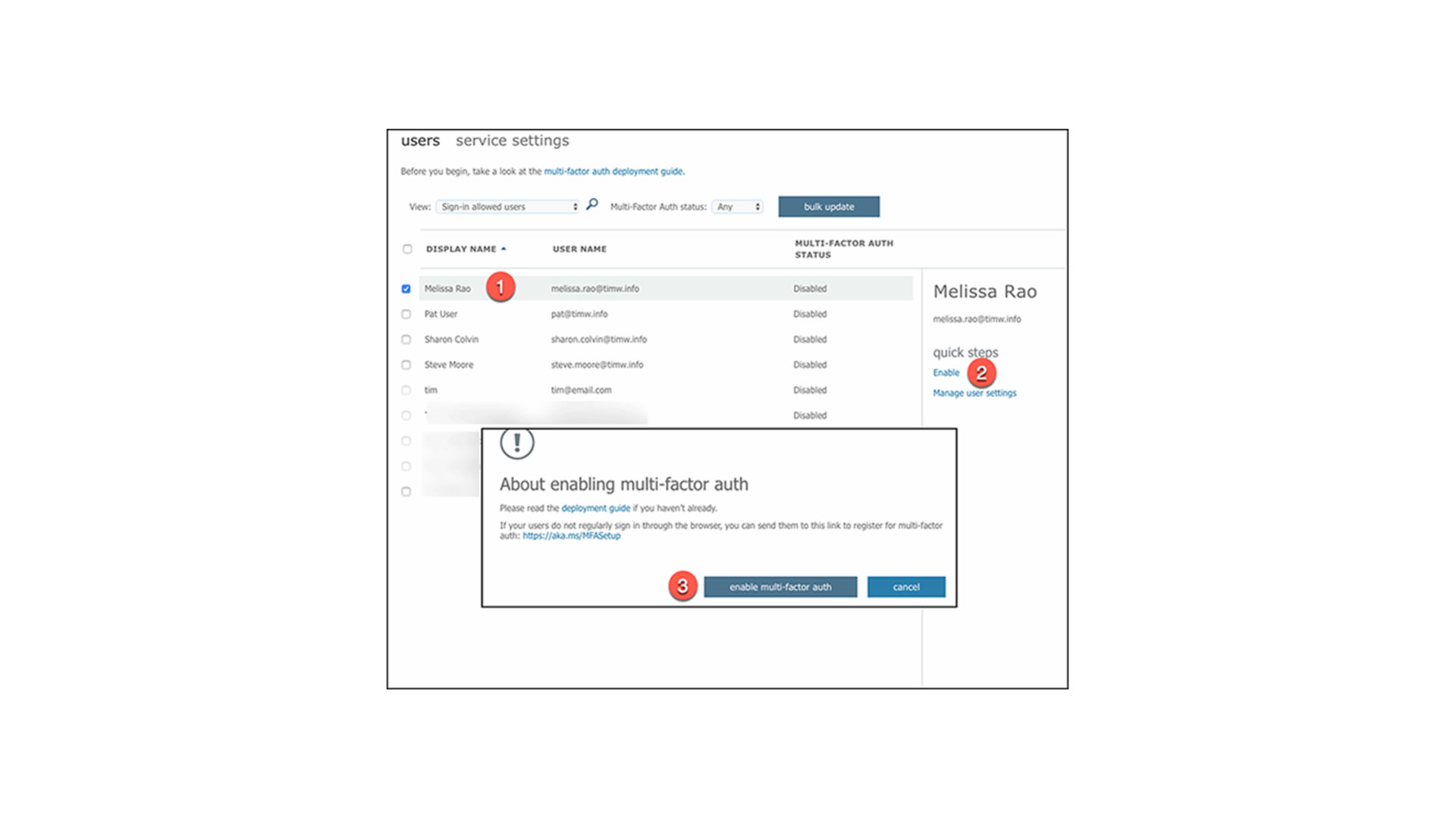

Dopo la configurazione delle impostazioni di servizio, è necessario tornare alla scheda Users per definire le policy di autenticazione multifattore per ogni utente.

Per applicare la policy, selezionare l’utente, quindi scegliere Enable nella sezione Quick steps e, infine, cliccare su Enable multi-factor auth (figura 2).

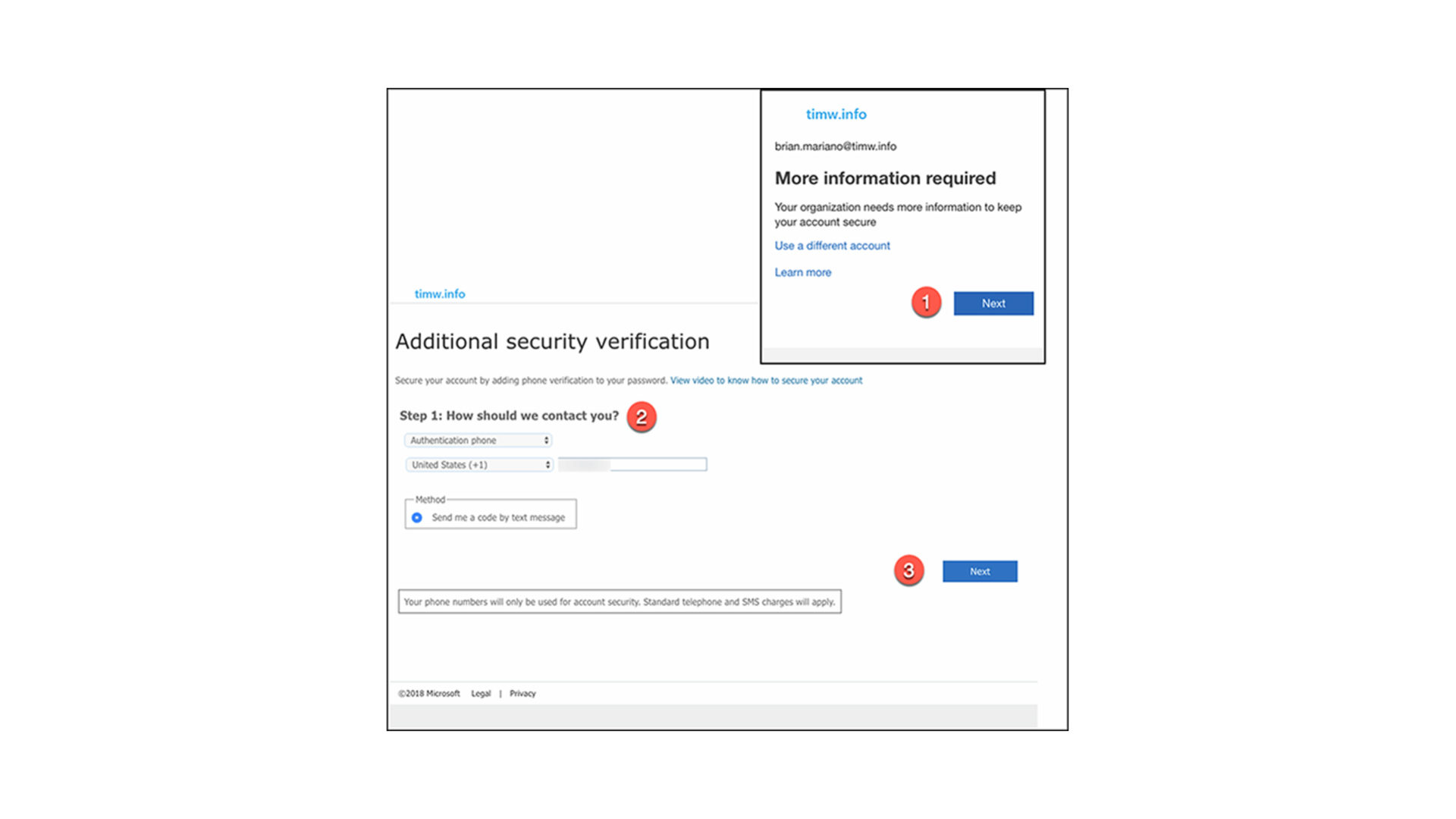

Agli utenti abilitati, dopo avere inserito user Id e password, l’applicazione web gestita da Azure AD chiede di fornire le informazioni per completare l’autenticazione multifattore.

Per orientarsi nelle scelte di configurazione più adatta alla propria organizzazione, gli amministratori possono consultare questa pagina: https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-mfa-whichversion.