Sono poco rassicuranti i risultati del terzo rapporto annuale sul tema crimine informatico svolto da Check Point in riferimento ai dati raccolti nel corso del 2014: i nuovi malware lo scorso anno sono cresciuti rispetto al 2013 del 17%, la perdita di informazioni riservate è aumentata del 71% nel corso degli ultimi 3 anni (nel 2014 ben l’81% del panel ha registrato almeno un evento con perdita di dati sensibili) e il 42% delle imprese ha subìto violazioni la cui risoluzione è costata più di 250.000 dollari. I dati sono stati raccolti grazie a un’analisi approfondita svolta su oltre 1300 aziende, e al monitoraggio di piattaforme cloud per la sicurezza della stessa Check Point, collegate ai gateway di un totale di oltre 19.000 organizzazioni.

David Gubiani, Technical Manager Italia di Check Point

“Dati che hanno un grande valore, perché non derivano da attacchi rilevati e dichiarati dai clienti, ma da nostri controlli diretti”, spiega David Gubiani, Technical Manager Italia dell’azienda israeliana, che ha sottolineato come le 1300 aziende studiate fossero spesso del tutto inconsapevoli di ciò che stava accedendo sui loro sistemi, aspetto che già di per sé rappresenta un evidente problema. La crescita esponenziale dei malware sconosciuti e zero-day, e i device mobili come punto di vulnerabilità di cui ancora non si ha piena consapevolezza, sono stati gli argomenti più discussi durante l’evento di presentazione dedicato alla stampa.

Malware sconosciuti in aumento e mobility terreno vulnerabile

Gli attacchi malware sono cresciuti a una velocità allarmante: sono 106 i software malevoli sconosciuti che hanno colpito ogni ora l’insieme delle organizzazioni prese in esame: ben 48 volte in più rispetto ai 2,2 download all’ora rilevati nel 2013. Per quanto si possa pensare che l’aumento della sofisticatezza dei sistemi di monitoraggio possa aver influenzato i risultati, i dati restano estremamente significativi. Gli attacchi con malware noti non sono diminuiti e continuano a fare danni, tuttavia gli hacker sembrano aver scelto di puntare soprattutto sull’efficacia di prodotti ottenuti attraverso la modifica dei software già esistenti, variati di quel tanto che basta a vincere i sistemi di sicurezza tradizionali. Insidiosi anche gli zero-day: come ricorda Gubiani, si distinguono perché progettati da zero per sfruttare i punti di vulnerabilità di cui i produttori di software non sono ancora a conoscenza e sono generalmente rivolti, a causa dei più alti costi di produzione, verso obiettivi accuratamente selezionati; se si considera questa attenzione da un lato, e dall’altro il fatto che solo l’1% delle imprese utilizza tecnologie specifiche di prevenzione per questo genere di attacco, la criticità appare evidente.

Fonte: Check Point Software Security Report 2015

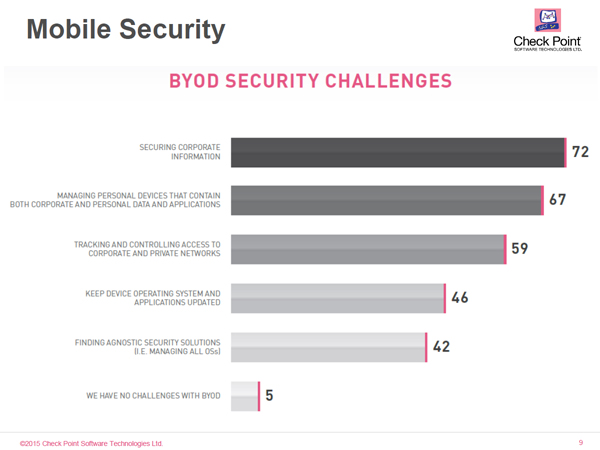

Per quanto invece riguarda la mobility, è il Byod che pone le sfide maggiori (Figura 1). Tra coloro che sono stati intervistati, il 91% ha registrato nel corso degli ultimi due anni un aumento nel numero di dispositivi mobili personali che si collegano alla rete aziendale ma il 44% delle organizzazioni ha dichiarato di non gestire i dati corporate che si trovano sui device di proprietà dei dipendenti. Un’altra ricerca della stessa Check Point dedicata specificatamente al tema Byod e mobilty, ha evidenziato che mille dei 900mila apparecchi monitorati, normalmente connessi a reti wi-fi aziendali, risultano infetti. “Il vero problema è che manca la cultura: nessuno si pone il problema di mettere sistemi di sicurezza su device mobili”, dice Gubiani, che quindi sottolinea, rispetto alla lettura dei dati: “Il pericolo è forte anche se a essere infetti sono relativamente pochi device: gli attacchi al mobile sono mirati, puntano a colpire uno specifico utente e a sottrarre dati di particolare valore. Un singolo smartphone violato può produrre danni altissimi”.

Fonte: Check Point Software Security Report 2015

Andando nel dettaglio dei device infetti, di questi, il 60% sono Android e il 40% iOS (a sfatare il mito della loro inviolabilità) ed è significativo anche che siano state contate durante la ricerca oltre 18 diverse famiglie di prodotti mRat, attacchi estremamente invasivi che mirano a ottenere il controllo remoto del device (Figura 2). Accanto alla mobility, ricordiamo come altra area critica quella dei software open source liberamente scaricati dalla rete: “Possono rappresentare un veicolo di infezione pericoloso: le vulnerabilità sono inevitabilmente maggiori – mette in guardia il manager – e non se ne ha la percezione, perché non ci sono richieste di aggiornamento patch spedite dalla casa madre come accade per i software proprietari” o per le distribuzioni di software open source rese disponibili da vendor, aggiungiamo noi!”.

Come rispondere? Approccio multilayer e soluzioni mirate

“Per non essere travolti dalle minacce crescenti è necessario avere un approccio multilayer: non basta controllare gli end point, bisogna proteggere anche i device mobili, i dati aziendali e tutto ciò che è esposto su internet”, suggerisce Gubiani, che quindi aggiunge un’altra raccomandazione: “Serve muoversi adottando un metodo, un framework che consenta alle aziende di lavorare con criterio nella creazione della propria architettura di sicurezza, di implementare solo soluzioni ben integrate e, sul piano procedurale, di sapere cosa fare in caso di attacco”, dice il manager, chiamando in causa Software Defined Protection, la soluzione Check Point che concretizza questo approccio. Fondamentale è anche l’educazione degli utenti, sempre carente, che potrebbe fare una enorme differenza (gli attacchi lato client, che possono quindi sfruttare il phishing, sono cresciuti rispetto al lato server nel 2014 sul 2013 dal 32 al 60%), e, nello specifico, l’adozione di soluzioni mirate per combattere l’avanzata dei malware sconosciuti e zero-day.

Fonte: Check Point Software Security Report 2015

In particolare, l’ultima proposta dall’azienda israeliana è Threat Extraction, che può essere considerato il livello di protezione più sofisticato all’interno del frame multilayer proposto dall’azienda (Figura 3): i documenti rappresentano ancora uno dei rischi di infezione più elevati per le aziende; la soluzione agisce per neutralizzare questa minaccia non semplicemente “ripulendoli”, ma ricostruendoli completamente: “All’utente non arriva l’originale – che può eventualmente essere richiesto in un secondo momento, se necessario, facendolo passare attraverso un’emulazione su sistemi protetti – ma un file ricostruito con gli stessi contenuti, privo di tutte le componenti attive, potenzialmente veicoli di infezione. Questo consente di garantire la totale sicurezza: se mi limito a togliere i contenuti attivi dal documento originale posso tralasciare qualcosa; solo ricostruendolo posso annullare totalmente i rischi”.