Venuti a mancare i confini perimetrali dei sistemi informativi aziendali, nel nuovo scenario cyber non c'è più “muro” che tenga: la sicurezza va costruita intorno al dato e all'identità, mentre le infrastrutture It si rimodellano in ecosistemi ibridi, per cui dati e applicazioni possono risiedere sia internamente all’azienda sia su nuvole pubbliche differenti e dislocate in luoghi diversi. Espugnare il patrimonio informativo personale e dell'organizzazione, sfruttando sia le vulnerabilità di ambienti eterogenei e in continuo divenire sia l'ingenuità di utenti e imprese ancora impreparati di fronte alle nuove minacce, diventa un “gioco” decisamente meno complicato. L’ultimo Internet Security Threat Report (Istr) pubblicato da Symantec dipinge un 2013 a tinte fosche, con un forte accento sulle problematiche legate alla violazione della privacy e alle azioni dirette su mobile, social media e Internet of Things.

Crescono le violazioni, mentre il web diventa terreno minato

Il numero allarmante e l’incidenza delle violazioni hanno regalato titoli sensazionalistici ai giornali di tutto il mondo: si parla di una crescita del 62% rispetto al 2012, secondo i dati raccolti attraverso il Global Intelligence Network, la rete composta da oltre 41,5 milioni di sensori in grado di registrare migliaia di eventi al secondo, che il vendor americano utilizza per monitorare le minacce informatiche in oltre 157 Paesi worldwide, fornire indicazioni utili sulle tendenze in atto, nonché stilare annualmente l’Istr e altri documenti su base mensile. Non a caso, il 2013 è stato definito “The Year of Mega Breach ("L’anno delle grandi brecce" – nei sistemi informativi – ndr)”: a preoccupare infatti, non è la crescita numerica delle violazioni, quanto la loro portata. Su 253 episodi registrati, otto hanno messo a repentaglio più di dieci milioni d'identità ciascuno, mentre nel 2011 solo cinque raggiungevano un simile impatto (figura 1). L'anno scorso sono state esposte a violazione oltre 552 milioni d'identità, cosicché i cyber criminali hanno potuto “mettere le mani” su informazioni personali, numeri di carte di credito, dati finanziari e credenziali di accesso.

Ma il 2013 è stato caratterizzato anche dalla crescita e dall’evoluzione degli attacchi mirati: gli hacker hanno introdotto nel proprio arsenale il watering-hole (per colpire un determinato gruppo, gli attaccanti vanno a infettare i siti maggiormente visitati dai suoi membri), mentre il numero delle campagne di spear-phishing (email inviate a scopo di frode, apparentemente da un mittente fidato, a un target molto ristretto di destinatari) è cresciuto del 91% anno su anno. Nel corso dell’anno, sono state scoperte 23 vulnerabilità zero-day (ovvero non note): le tecniche di attacco watering-hole facilitano la propagazione delle nuove minacce, senza che vengano bloccate da filtri anti-phishing come invece avviene quando la mail funge da veicolo di diffusione. Significativo che un sito Internet legittimo su otto presenti vulnerabilità critiche e sia facilmente esposto a violazioni (non a caso, gli attacchi basati sul web sono aumentati del 23%). Solitamente le vulnerabilità zero-day cessano di essere utilizzate dagli hacker una volta scoperte: eppure le cinque vulnerabilità top, nonostante siano state identificate e corrette con una patch di sicurezza mediamente in quattro giorni, sono state oggetto di ben 174.651 attacchi perpetrati nell’arco di un mese a partire dalla loro scoperta.

I truffatori hanno anche continuato a tenere sotto scacco aziende e utenti sfruttando gli attacchi di tipo Ransomware, per cui la vittima riceve un messaggio, fittiziamente inviato dalle forze dell’ordine locali o altra autorità, dove viene richiesta una multa falsa (solitamente del valore di 100 – 500 dollari) per ripristinare Pc e file infettati da malware. Apparso tra le tecniche hacker nel 2012, il Ransomware ha conosciuto una crescita del 500% lo scorso anno. Il Ransomcrypt o Cryptolocker, che encripta i file dell’utente e quelli condivisi nella rete aziendale, sarà la variante in futuro più promettente e gettonata.

Le nuove frontiere del malware. Mobile e Internet of Things

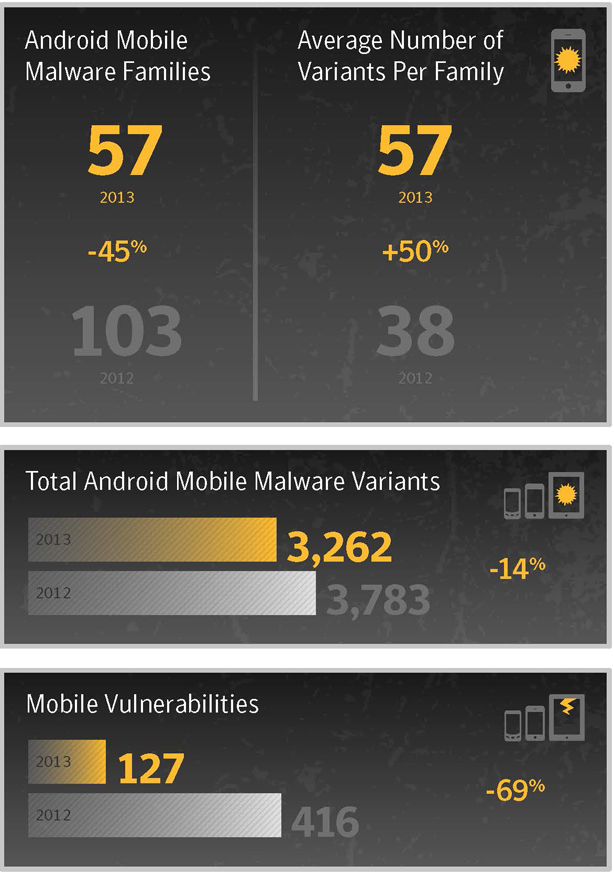

Social e mobile (figura 2, per la parte mobile) rappresentano la nuova frontiera dei cyber criminali: il 38% dei possessori di smartphone e tablet hanno sperimentato un incidente informatico negli ultimi 12 mesi, ma, nonostante il dato preoccupante, soltanto il 50% prende precauzioni, seppur minime, di sicurezza. Le cattive abitudini, invece, sono all’ordine del giorno: il 52% degli utenti mobili memorizza file sensibili nella Rete, il 24% utilizza lo stesso account di storage online per archiviare informazioni personali e professionali, il 21% condivide login e password con i familiari e il 18% con gli amici. Gli hacker invece stanno affinando le loro tecniche, come testimonia il numero delle varianti sviluppate per i diversi malware: 58 contro 38 è stata la media del 2013 rispetto all’anno precedente. L’introduzione di nuove famiglie di malware invece è risultata in calo.

Anche sul fronte social media, sempre più utilizzati dai criminali informatici per veicolare le loro truffe (ad esempio, l’81% delle false offerte commerciali oggi viene distribuito su Facebook, mentre nel 2012 la percentuale si fermava a 56), la situazione è delicata anche perché gli utenti continuano a mostrare una forte resistenza a cambiare i comportamenti dannosi: se il 12% degli user ha sperimentato un tentativo di furto di identità attraverso le piattaforme social, un terzo continua a condividere le credenziali di accesso con gli amici. Il connubio mobile-social, per cui smartphone e tablet saranno sempre più utilizzati per l’accesso alle piattaforme social, farà crescere il rischio.

A fare i conti con l’ingordigia del cyber crime in maniera crescente saranno i dispositivi intelligenti come smart tv, telecamere di sicurezza, device medicali: l’Internet of Things (e i big data che generano) sono un’occasione ghiotta per gli hacker, soprattutto ora che il compito di fare sicurezza ricade completamente sul consumatore, mentre gli stessi manufacturer dovranno in futuro prevedere l’implementazione di misure di protezione direttamente all’interno dei loro prodotti.

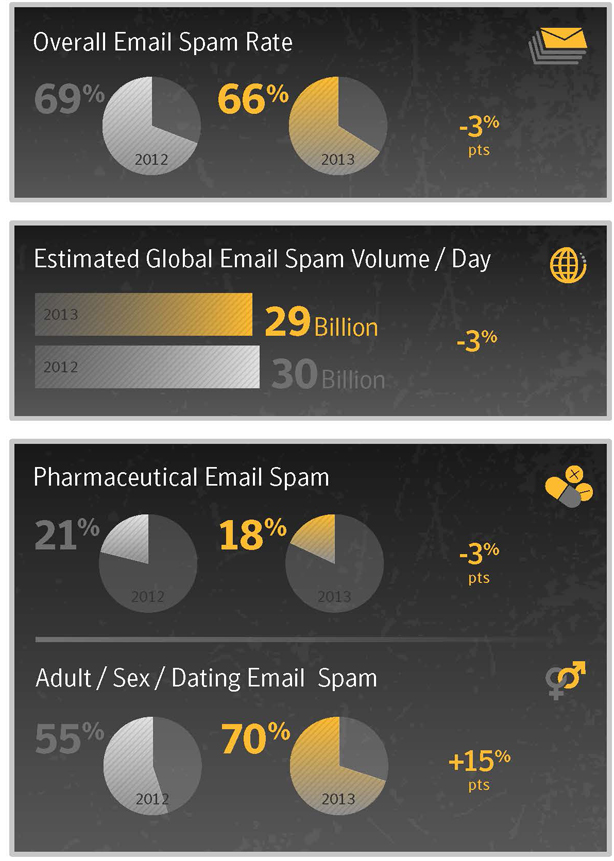

Sul fronte della posta elettronica (figura 3, che riporta i dati salienti sulle minacce), invece, la buona notizia è rappresentata da una diminuzione del volume di spam sul totale di traffico email (66% nel 2013 contro 69% dell’anno precedente, per un totale di 29 miliardi di messaggi inviati al giorno), ma le minacce crescono su altri fronti. Aumentano ad esempio le campagne di spear phishing condotte su target sempre più selezionati (si evidenzia infatti un numero di email inferiore), con evidente aumento della pericolosità.

Italia: patria delle botnet, sommersa dallo spam

Ma se questi sono i dati a livello globale, l’Istr di Symantec offre un’interessante panoramica di dettaglio anche sulla situazione della security italiana. Responsabile del 2,35% degli attacchi informatici, il nostro Paese si posiziona al decimo posto nella classifica dei maggiori produttori di malware, capitanata da Stati Uniti (20,33%) e Cina (9,39%), dietro a India, Olanda e Germania, quasi sullo stesso livello di Russia, Regno Unito, Brasile e Taiwan (vedi infografica correlata “Internet Security: il panorama italiano”). Stilando la stessa graduatoria per tipologia di minaccia, l’Italia scende al ventesimo posto per la propagazione di codice malevolo e phishing, al diciannovesimo e al dodicesimo per gli attacchi rispettivamente via web e alle reti, al decimo per la diffusione di spam (eravamo ventunesimi nel 2012) e, infine, al terzo come patria delle botnet per numero di pc-zombie (le botnet sono reti di dispositivi infetti, controllati centralmente e in remoto da un unico sistema per compiere attività illecite).

Numeri preoccupanti se si pensa che il 63,8% delle mail in circolo nel Bel Paese è rappresentato dai messaggi di spam: i settori più colpiti sono marketing e media (77,3%) e i servizi professionali (69,6%), seguiti dagli It Services (65%). Per quanto riguarda il phishing, il triste primato spetta sempre agli stessi comparti (contiene un tentativo di phishing una mail su 7,7 dirette alle aziende di marketing/media e su 161,7 inviate alle società di servizi professionali), ma in questo caso diventano target elettivi anche le imprese chimiche e farmaceutiche (una mail su 644,1) e le compagnie del settore minerario e petrolifero (una su 400,7), che rimangono in generale tra i bersagli preferiti degli attacchi malware insieme alle realtà operative in ambito professional services.

Lo spam colpisce più o meno indistintamente con le stesse percentuali le aziende di qualsiasi classe dimensionale, dal professionista alle large enterprise, mentre i tentativi di phishing si concentrano soprattutto sulle aziende sotto i 500 dipendenti oppure tra i 1500 e i 250. Spear phishing e attacchi mirati coinvolgono in particolare le aziende con meno di 500 lavoratori e sopra i 2500; qui sono bersagli prediletti le industrie del settore manifatturiero (il 49,06% delle casistiche), seguite dai settori Trasporti, Comunicazioni, Utility e Sanità (14,47%), Servizi non tradizionali (12,89%) e professionali (10,69%).

Il futuro della cyber security e le best practice aziendali

Lo scenario finora descritto pone un accento importante sulle questioni legate alla privacy e all'affidabilità del web, costringendo gli utenti a rivedere la propria etichetta online in un panorama che, attraverso l'utilizzo di mobile, social media e cloud (ma anche di device intelligenti o semplicemente dotati di Gps), spinge più che mai verso la condivisione consapevole o inconsapevole di dati e file personali, che potrebbero finire nelle mani sbagliate.

Nel 2014 le organizzazioni di social networking cercheranno di offrire maggiori garanzie di privacy ai propri utenti, tentando di recuperare la fiducia persa a causa delle troppe violazioni e truffe. Le soluzioni di encryption a protezione del dato e le tecnologie Vpn (Virtual private network) – per consentire una navigazione Wi-Fi sicura da mobile oppure per evitare la trasmissione di dati personali durante il surfing – saranno sempre più utilizzate.

Il cyber crime, invece, lungi dall’essere debellato nonostante le battaglie legali condotte dalle autorità governative, si organizzerà in strutture sempre più consistenti e verso nuovi business model. L’Internet of Things, la diffusione di oggetti intelligenti indossabili, la proliferazione delle app per ogni tipo di attività umana, la presenza sui device mobili di tecnologie di connessione come Wi-Fi, Bluetooth, Usb e Nfc (Near field communication) amplieranno la superficie di attacco degli hacker, aprendo nuove brecce nella sicurezza informatica.

Alle aziende non resta altro da fare che mettere in pista strategie di sicurezza integrate e su diversi fronti, partendo proprio da una serie di best practice come indica lo stesso Report Symantec. Innanzitutto, bisogna enfatizzare l'utilizzo di sistemi di difesa multipli, sovrapposti e che si supportano a vicenda, in grado di offrire sicurezza specifica sulla singola vulnerabilità all'interno di una metodologia olistica. I tentativi di attacco alla rete, le vulnerabilità e gli abusi devono essere costantemente monitorati, stando attenti a ricevere dalle piattaforme dei vendor notizie e alert sulle nuove vulnerabilità per una risposta proattiva alle minacce. Utilizzare un semplice antivirus per proteggere gli endpoint non basta più, ma occorre una serie di strumenti di difesa a corollario (ad esempio, tecnologie che evitano il download e l’installazione di applicazioni contenenti codice malevolo, tool per la prevenzione delle intrusioni, soluzioni per la browser protection). Risulta fondamentale mettere in sicurezza il proprio sito Internet contro attacchi Mitm (Man in the middle, ovvero una tecnica per cui l'attaccante è in grado di leggere, inserire o modificare a piacere, messaggi tra due parti, a loro insaputa) o altro tipo di malware adottando una serie di precauzioni (ad esempio, l’utilizzo di una protezione Always On Ssl che permette la criptazione dei dati tra il sito e l’utente durante l’intera sessione di navigazione oppure la scansione giornaliera per l’identificazione di eventuali infiltrazioni). Sono inoltre buone norme: assicurarsi di avere ottenuto le proprie certificazioni digitali da un ente ufficialmente riconosciuto; utilizzare strumenti di encryption per i dati sensibili; costruire una corretta strategia Byod; implementare specifiche policy per l’utilizzo di dispositivi removibili in azienda (ad esempio, gli hard disk esterni); fornire continuamente update e patch; verificare che le password utilizzate siano forti (composte da 8-10 caratteri, aggiornate periodicamente e mai ripetute); implementare il backup per gli endpoint e i sistemi critici. Le aziende dovrebbero altresì configurare i server di posta al fine di bloccare o rimuovere le mail che contengono in allegato le tipologie di file comunemente utilizzate per diffondere virus, nonché formare e sensibilizzare i dipendenti sulle basilari regole di sicurezza.