Le minacce informatiche, in particolare in Italia, nel 2014. E cosa ci aspetta nel 2015 e nel prossimo futuro. Ci racconta molto di tutto questo il Rapporto Clusit 2015, che sarà presentato il 17 marzo a Milano, in occasione del Security Summit. Uno spaccato dei trend e dei dati più importanti sono stati illustrati alla stampa alla fine di febbraio da tre membri del consiglio direttivo del Clusit, l’associazione italiana della sicurezza informatica: Alessio Pennasilico, Andrea Zapparoli Manzoni e Davide Del Vecchio.

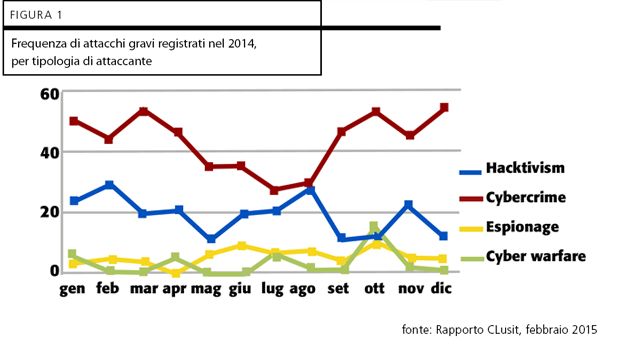

FIGURA 1 – Frequenza di attacchi gravi registrati nel 2014, per tipologia di attaccante. Fonte: Rapporto Clusit, febbraio 2015. Clicca per ingrandire

FIGURA 1 – Frequenza di attacchi gravi registrati nel 2014, per tipologia di attaccante. Fonte: Rapporto Clusit, febbraio 2015. Clicca per ingrandire“La maggior parte dei report disponibili – esordisce Pennasilico, che oltre a far parte del direttivo Clusit è Security Evangelist di Obiectivo Technology e membro di vari enti e associazioni – sono realizzati da società Ict multinazionali americane. Sono molto utili, ma offrono una visione worldwide e le loro analisi sono un po’ condizionate dalla realtà statunitense. Il nostro Report, invece, si basa su fonti imparziali e sugli scambi di informazioni che avvengono fra i membri del Clusit. Tra le fonti, anche se ovviamente non abbiamo accesso alle singole denunce, c’è la Polizia Postale. Dallo scorso anno abbiamo accesso, oltre a quelle di Akamai, anche alle statistiche elaborate dal Security Operation Center di Fastweb, dal quale passa una gran parte del traffico Internet del nostro Paese. Purtroppo – ammette Pennasilico – c’è una grossa parte di dati sugli incidenti in Italia che ci sfugge, perché, a differenza, per esempio, di quanto avviene negli Stati Uniti, da noi non esiste l’obbligo di divulgazione sulle violazioni di dati se non per le società di telecomunicazioni”. Ben diverso, invece, quanto avviene oltreoceano, dove per incidenti come quelli occorsi a catene retail quali Target e Home Depot (furto di 53 milioni di indirizzi email), si è saputo quasi tutto.

Una riclassificazione delle gravità dei rischi

La normativa nazionale e internazionale sulla sicurezza è uno dei temi approfonditi nell’ultima edizione del Rapporto. Tra i nuovi focus si segnalano anche le relazioni fra la security e l’Internet of Things (IoT), il Mobile Commerce, il Cloud e la moneta virtuale Bitcoin.

Dallo studio emergono novità quanto a minacce, autori, vittime e alla pericolosità di ogni tecnica di attacco. “Abbiamo – spiega infatti Manzoni, che di professione è Senior Manager della divisione Risk Management di Kpmg Advisory – cambiato i criteri con cui assegniamo il grado di gravità alle tecniche”. L’obiettivo è stato quello di evitare che minacce che oggi sono meno critiche possano inquinare i risultati delle analisi. “Per esempio – continua Manzoni –abbiamo escluso dalle minacce più gravi il defacement dei siti [cambiamento illecito della home page di un sito web, ndr]”. Questa tecnica viene per lo più utilizzata dagli Hacktivist, hacker legati a movimenti politici o di opinione che mirano a effetti più che altro dimostrativi. “L’Hacktivism – afferma Manzoni – sta perdendo quota, anche perché non dà molti frutti. Inoltre, risulta che diversi hacktivist siano passati tra le file di chi attua la minaccia oggi più rischiosa, ovvero l’Information Warfare [condotta soprattutto da gruppi terroristici e paramilitari, ndr] o tra i collaboratori delle forze dell’ordine”.

Vecchi ritorni e nuove fonti di rischi

Se comunque l’Hacktivism ha rappresentato nel 2014, in Italia, il 60% degli attacchi rilevati, ben più grave è ciò che avviene nel contesto del Cybercrime, che ha contato per il restante 40%. I cyber criminali mirano soprattutto al guadagno economico e possiamo vederli da due prospettive: quella di chi produce e vende tecnologie che permettono gli attacchi, e quella di chi le acquista e le usa per conseguire guadagni illeciti. Il rapporto segnala che in alcuni casi il mondo del Cybercrime non si fa scrupoli a collaborare con quello dell’Information Warfare.

Quali strumenti usa il crimine informatico? Nella maggior parte dei casi si tratta di malware, tecniche di social engineering e metodi mutuati dalla criminalità tradizionale, come le estorsioni. “Non dobbiamo pensare che il malware sia una tecnica stupida – avverte Del Vecchio, responsabile del Soc di Fastweb -. Il trojan Kriptolocker ha messo in ginocchio molte aziende. In realtà è un vecchio virus che è stato pacchettizzato e cifrato in maniera da risultare non intercettabile dalle nuove soluzioni di security”.

“La produzione di malware – aggiunge Pennasilico – è ormai diventata un’enorme industria che rilascia a getto continuo nuovi virus, varianti di quelli vecchi e tool per attacchi automatizzati. Forse non ha più senso parlare di Advanced Persistent Threat (Apt), perché le tecniche per perpetrarli non hanno più niente di avanzato e sono facilmente reperibili. Un tema che deve preoccupare molto, in questo momento, è quello dei Ramsonware, che rendono non più utilizzabili Pc, server o device mobili se non dietro pagamento di riscatti. Ramson che sovente devono essere pagati in Bitcoin, valuta virtuale che spesso le vittime non sanno dove acquistare”.

Non è una novità il fatto che la superficie di attacco, nel mondo digitale, cresca a un tasso superiore a quello della capacità di proteggerla. E in questo senso c’è da stare in guardia implementando l’IoT e il mobile commerce. “Molti attacchi al settore della grande distribuzione – racconta ancora Pennasilico – prendono di mira i Pos privi di sistemi di protezione e collegati agli stessi switch utilizzati da server o Pc su cui girano applicazioni connesse a Internet. I cybercriminali riescono, in questo modo, dopo avere per esempio “bucato” una Vpn usata per il monitoraggio remoto di un impianto, a scaricare i dati delle carte dei clienti memorizzati nelle Ram dei Pos”.

Il security evangelist solleva quindi il problema della sicurezza di tutte le tecnologie: “Bisognerebbe cominciare a ragionare sulla sicurezza nell’ambito della supply chain dell’Ict e su come far sì che ogni componente acquistato sia testato e, possibilmente, certificato contro la presenza di malware o la vulnerabilità da intrusioni. Sempre di più – conclude Del Vecchio – la sicurezza informatica diventa una parte rilevante della sicurezza fisica. Anche per questa ragione è auspicabile una crescente collaborazione fra diversi attori sensibili a questi temi, quali forze dell’ordine, Internet service provider, hosting e housing provider, società Ict”.