Diversamente da tante altre tematiche informatiche, la questione sicurezza informatica è ampiamente dibattuta al di fuori del mondo strettamente tecnologico. È un argomento spesso, purtroppo, protagonista dei media generalisti che amplificano attacchi e violazioni ai sistemi che riguardano tutti, basti pensare agli esempi eclatanti di violazione della proprietà intellettuale, ai recenti casi di cyberspionaggio di personaggi politici, alle notizie su truffe e clonazioni di bancomat e carte di credito e l’elenco purtroppo sarebbe infinito.

Pur essendo dunque molto diffusa la consapevolezza dei rischi ai quali si è esposti, ancora troppo spesso le aziende non mettono a punto strategie sufficientemente complete e articolate che utilizzino i corretti sistemi che garantiscono la sicurezza informatica per rispondere all’attività, inarrestabile, degli hacker.

Questo articolo offre una panoramica dell’evoluzione delle minacce, una situazione in continuo divenire che vede i cyber criminali via via raffinare le proprie tecniche e gli obiettivi. Parallelamente, i vendor attivi nella security sono al lavoro per proporre soluzioni che intercettino, con tecnologie hardware e software, gli attacchi e l’offerta è in costante divenire, ma questo non basta.

Non ci si addentrerà infatti nel quasi impossibile compito di raccontare tutto quanto possa proporre il mercato per quanto riguarda la sicurezza informatica, ma si cercherà di capire come le aziende debbano approcciare l’argomento, quali i passi da compiere per impostare e divulgare in azienda una strategia che miri alla sicurezza informatica, quale il ruolo del Cio – e sempre più del Ciso (chief information security officer) in quest’ambito – quali i regolamenti da tener presenti per non rischiare sanzioni, con un particolare riferimento al nuovo Regolamento europeo per la protezione dei dati e la sicurezza informatica.

Solo una volta identificati i ruoli e le persone, studiate le normative, accresciuta la consapevolezza interna rispetto all’importanza di questi argomenti, stabiliti i dati che possono risultare di interesse per eventuali attaccanti sarà possibile alle aziende, e ai propri partner informatici, definire quali tecnologie implementare e procedere di conseguenza.

Indice degli argomenti

La sicurezza informatica in Italia e l’evoluzione globale delle minacce

Quali sono i trend 2017 in campo cybercrime e come si stanno muovendo le aziende italiane sul fronte Sicurezza IT? I dati tratti da recenti report di Cisco, del Clusit e del Politecnico di Milano tracciano uno scenario con qualche nota positiva, ma che sostanzialmente conferma un gap preoccupante tra i progressi compiuti dal cybercrime e quelli, molto più lenti, fatti dalle aziende nel cercare di proteggersi.

Il cybercrime continua a crescere. Secondo quanto rilevato nel Rapporto Clusit 2017, nel 2016 il numero di attacchi gravi volti a generare un guadagno immediato è aumentato del 9,8% rispetto al 2015.

Osservando le tecniche di attacco, mentre l’anno scorso è stato rilevato che la maggioranza (68%) degli attacchi gravi è imputabile al cybercrime, il 57% viene perpetrato con tecniche tra le più banali (Sqli, Ddos, vulnerabilità note, malware semplice), quest’anno è stato sottolineato che sono in forte aumento il Phishing e il social engineering (da 6 attacchi noti nel 2015 a 76 nel 2016) e che sia sempre molto diffuso e ancora in crescita il Malware comune (+116% sul 2015; 22% del totale degli attacchi), che viene sfruttato non solo per attacchi “spiccioli” (volti a generare margini su grandissimi numeri) ma anche contro bersagli importanti e/o con impatti significativi.

Figura 1 – Distribuzione delle tecniche di attacco – Fonte: Rapporto Clusit 2017

La crescita percentuale maggiore di attacchi gravi si osserva verso le categorie Health (+ 102%), GDO/Retail (+70%) e Finance (+64%). Per esempio, il 2016, hanno ricordati gli analisti di Clusit, è stato l’anno in cui si è registrato un picco di attacchi a Swift, sistema che gestisce le operazioni finanziarie internazionali tra banche, da sempre considerato sicuro. Si dava per scontato che le operazione caricate su Swift fossero vere, e legittime, transazioni bancarie; invece sono stati rubati centinaia di milioni di dollari facendo credere che certe operazioni fraudolente aggiunte dai cybercriminali fossero legittime.

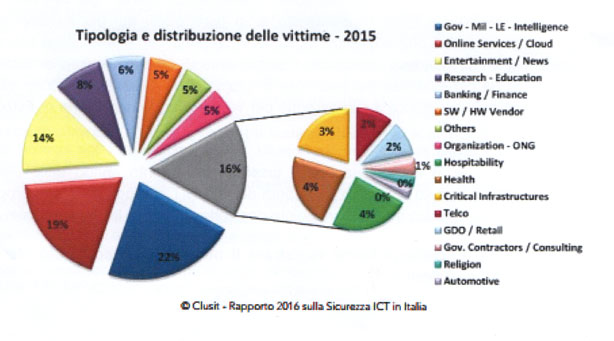

Nel Grafico 2 è possibile vedere la tipologie di vittime di attacchi nel nostro Paese secondo quanto rilevato da Clusit nel 2015.

Figura 2 – Tipologia e distribuzione delle vittime in Italia – 2015 – fonte: Rapporto Clusit 2016

Inoltre, l’incremento del flusso dei dati, guidato da da mobility, IoT e big data, amplia la superficie d’attacco, che sempre più sarà difficile da proteggere: Cisco prevede nel 2020 un traffico globale di 2,3 ZByte, di cui il 66% sarà generato da dispositivi wireless e mobile, in virtù di una velocità broadband media due volte superiore. Anche l’uso crescente delle cloud application di terze parti introdotte dai dipendenti nell’ambiente aziendale (magari col nobile scopo di aumentare l’efficienza lavorativa) dissipa i perimetri aziendali ed espone a nuovi rischi: il 27% di queste applicazioni sono classificate da Cisco ad alto rischio.

Ritorna lo spam – Il volume di spam globale aumenta con livelli che non si vedevano dal 2010: secondo i dati, è spam quasi i due terzi (65%) delle e-mail, delle quali risultano dannose l’8%; spesso viene diffuso sfruttando le botnet (reti al servizio degli attaccanti composte da dispositivi Iot infettati da malware specializzato).

Se da un lato tecniche collaudate tornano alla ribalta, dall’altro i cybercriminali “fanno innovazione”; è il caso dell’introduzione dell’uso dei “broker”: gli utenti sono indirizzati agli exploit kits (suite software progettate per girare su server web per identificare le vulnerabilità dei programmi installati nei client che comunicano con esso, così da poter caricare ed eseguire codice malevolo ad hoc sul pc della vittima) sfruttando principalmente due modi, siti compromessi e malvertising. Gli hacker generalmente posizionavano in una pubblicità malevola o in un sito compromesso un link che puntava direttamente agli exploit kits; si sta invece ora diffondendo l’utilizzo di un link intermedio, detto broker, che si frappone tra il sito compromesso (o la pubblicità malevola) e l’exploit kit server, mascherando le attività dannose dei cybercriminali ed eludendone il rilevamento.

Alcuni dati forniti da Idc relativi a una ricerca compiuta quest’anno intervistando vertici aziendali, figure specializzate in sicurezza e IT manager di 107 aziende italiane sopra i 50 addetti aiutano a completare il quadro. Circa il 40% delle aziende dichiara di aver subìto qualche tipo di attacco, con una maggior incidenza registrata sul comparto delle imprese sopra i 250 addetti (dove questa pressione è 5 volte superiore rispetto alla media di mercato) e sul segmento dei servizi (3 volte superiore). L’aggravarsi di questo scenario e i danni che ne derivano per le aziende stanno suscitando, finalmente, alcune reazioni: rispetto al 2016 l’attenzione sulla Sicurezza IT è nettamente cresciuta: viene indicato come tema prioritario per oltre il 70% delle imprese ed è valutato meno importante contenere e razionalizzare la spesa IT, un atteggiamento che andava a penalizzare proprio la security.

Come si evolve in generale il panorama della cyber security? Qualche mese fa, uno studio di Forrester ha delineato otto tendenze principali:

- cambiano le motivazioni, prima le azioni criminali erano finalizzate a soddisfare l’autocompiacimento degli attaccanti, oggi soprattutto all’acquisizione di grandi somme di denaro o all’hacktivismo;

- variano i metodi in quanto si prediligono gli attacchi multivettore e “low and slow” per cui dal sistema infetto vengono estratti i dati per un lungo periodo senza che la vittima sia in grado di rilevare l’attività malevola;

- i target sono accuratamente selezionati, esistono ancora gli attacchi in massa, ma si tende sempre di più a ad avere obiettivi specifici;

- gli strumenti di attacco sono automatizzati e sfruttano spesso l’intervento di persone inconsapevoli (per esempio, si chiede alla vittima di cliccare su un link malevolo all’interno di una chat o di una mail apparentemente ricevuta da un contatto amico);

- i risultati di una violazione sono sempre più devastanti perché implicano non solo danni diretti sul business (costi di remediation, mediazione con i clienti eccetera), ma anche sanzioni da pagare, licenziamento dei vertici, perdita di talenti che passano alla concorrenza;

- la disponibilità di crimeware kits, veri e propri set di codice malevolo in vendita e facilmente accessibili, può trasformare chiunque in un attaccante e generare molteplici varianti di uno stesso malware;

- gli obiettivi si spostano dalle infrastrutture alle applicazioni e agli asset strategici;

- le terze parti (i business partner o i service provider) diventano una potenziale vulnerabilità, perché hanno magari libero accesso ai sistemi informativi dell’azienda ma non adottano le stesse misure protettive.

Gli elementi strategici da considerare per realizzare sistemi per la sicurezza aziendale

Come si stanno muovendo le aziende del nostro paese per rispondere al quadro descritto? Secondo quanto riportato nell’ultimo report del del Politecnico di Milano (intervistati 951 CISO, CSO e CIO di grandi imprese e PMI) nelle aziende italiane manca un approccio strategico: solo il 7% delle aziende ha un orizzonte di pianificazione pluriennale per adeguarsi al Gdpr (che promuove un approccio alla sicurezza basato sulla gestione del rischio e misure tecnologiche, organizzative e di processo coerenti) e il 50% delle organizzazioni non ha ancora un budget dedicato. Vi è poca strategia anche tra le Pmi che risultano guidate nelle scelte di spesa soprattutto dall’adeguamento normativo (48%), a riprova di una mancanza di consapevolezza del valore di business che ha in sé oggi la sicurezza.

Nell’Osservatorio ci si focalizza quindi sulle seguenti tematiche.

Non aumentano i CISO (Chief Information Security Officer): solo nel 46% delle grandi imprese è presente in modo formalizzato tale figura, percentuale sostanzialmente invariata rispetto al 2015 e che indica il ritardo italiano rispetto ai trend internazionali.

Si riscontra poi il fatto che serve maggiore formazione: rispetto alle iniziative volte a sensibilizzare gli utenti, quelle più in uso riguardano comunicazioni periodiche inviate ai dipendenti tramite mail (78%) e corsi di formazione (66%): meno di un terzo delle realtà ha progetti strutturati e/o attiva vulnerability assessment sui dipendenti.Tra i consigli forniti a questo proposito: il coinvolgimento diretto degli utenti nell’individuazione dei rischi e delle aree di miglioramento (con key leader capaci di interagire con cluster di colleghi in logica informale) e l’impostazione di workshop per armonizzare le pratiche e creare consapevolezza tenendo presente che il senso di responsabilità delle persone non passa mai dalla mera adozione di procedure e formalità attivate solo al fine di essere compliance.

Infine, come sottolinea Idc, la nuvola sarà centrale rispetto all’evoluzione delle tecnologie della sicurezza attraverso il tema dei cloud security gateways, degli analytics as a service (entro il 2018 il 50% delle aziende utenti li sfrutterà sul fronte security) e in generale dei diversi strumenti pensati per gestire la sicurezza un’ottica assolutamente cloud.

Le principali novità del GDPR – Regolamento europeo per la protezione dei dati

Le novità introdotte dal Regolamento europeo hanno impatti non solo sulla tecnologia ma anche sui processi e sull’organizzazione, è il parere di Clusit, e l’esposizione che deriva alle imprese dal non rispettarle può raggiungere livelli tali da condizionare la vita stessa dell’impresa.

Questa è la ragione principale per cui le aziende devono pianificare quanto prima le azioni da intraprendere per adempiere alla nuova normativa, per essere pronti entro i due anni previsti dall’approvazione delle Commissioni competenti del Parlamento e del Consiglio europeo (maggio 2016), ma anche per supportare il business nella digital transformation che presuppone, comunque, la protezione di tutti gli asset informativi coinvolti.

Secondo gli esperti, la nuova normativa prova a mediare tra interessi economici, utilizzo delle tecnologie e protezione dei dati e ha aiutato a interpretare due contrapposizioni di fondo: da un lato impiegare le tecnologie come servizio per favorire lo sviluppo degli scambi tutelando i diritti degli interessati e, dall’altro, contrastare le minacce che sorgono dal canale tecnologico e le insidie dei comportamenti malevoli accrescendo la consapevolezza e la fiducia di coloro che hanno necessità di utilizzare i propri dati.

Nello specifico, il nuovo Regolamento UE:

- copre un vuoto normativo sulla violazione dei dati (Data Breach), in particolare sulle attività che il Titolare deve intraprendere. In caso di violazione di dati (definita dal Regolamento come una violazione di sicurezza, sia accidentale che conseguente ad attività illecita, che comporta distruzione, perdita, modifica dei dati e rivelazione nonché accesso non autorizzati ai dati) il Titolare ha l’obbligo di provvedere, immediatamente o comunque entro 72 ore, a notificare la violazione all’Autorità garante competente ed agli interessati i cui dati sono stati violati, se ci sono rischi per i loro diritti e le loro libertà. L’adozione di un processo strutturato di Incident Management (relativo al campo specifico degli eventi di sicurezza e non a valenza generale sui malfunzionamenti nei processi di erogazione dei servizi Ict) è centrale per mitigare il livello di rischio, affrontare in modo organico gli eventi di Data Breach e fornire una risposta adeguata.

- Il tema Privacy by design e Privacy by default, è uno degli aspetti più impegnativi per i Data Controller introdotto dal nuovo Regolamento Ue. Se gli analisti hanno osservato che già il Dlgs 196/03 prevede limitazioni all’uso dei dati personali e numerosi Provvedimenti e tutte le Autorizzazioni generali del Garante privacy richiamano questo principio e suggeriscono spesso soluzioni tecniche quali ad esempio la crittografia, l’impatto delle nuove disposizioni è rilevante, in quanto è necessario ripensare il processo che porta a sviluppare un nuovo prodotto/servizio valutando da subito i relativi impatti privacy e adottando, di conseguenza, adeguate misure tecniche ed organizzative. La realizzazione di una soluzione di firma grafometrica, dovendo rispettare il provvedimento sul trattamento di dati biometrici, può essere un esempio di quali regole tecniche, formali ed organizzative possano essere utilizzate per rispettare i nuovi requisiti. Numerosi framework e standard, anche specificatamente dedicati alle soluzioni Ict, possono aiutare i Controller ad adeguarsi a questo nuovo modo di concepire la privacy.

- Il regolamento disciplina inoltre la figura del Data processor, che corrisponde all’attuale Responsabile del trattamento previsto dalla normativa già citata (D.lgs. 196/2003). Rispetto a quest’ultima, tuttavia, il Regolamento dedica maggior attenzione nel definire il ruolo e le responsabilità del Data Processor e le modalità attraverso le quali debba essere formalizzato il suo incarico. In particolare, il Data Processor, individuato dal Data Controller (Titolare del trattamento) in tutti i casi nei quali affidi a terzi trattamenti di dati personali da effettuarsi per suo conto, assume il compito di mettere in atto misure tecniche e organizzative adeguate in modo tale che il trattamento sia conforme al Regolamento e assicuri la tutela dei diritti degli interessati. Nello specifico, il Data Controller dovrà fornire dettagliate istruzioni al Data Processor attraverso un contratto (o altro atto giuridico scritto) i cui principali contenuti sono definiti dal Regolamento e interessano in modo specifico anche aspetti legati alla sicurezza dei dati personali. Sotto il profilo delle responsabilità, il Regolamento prevede sanzioni amministrative a carico del Data Processor in caso di violazioni degli obblighi previsti, sia il diritto dell’interessato ad essere da questi risarcito nel caso abbia subito danni per effetto del suo operato. Degna di attenzione è infine la norma, a tutela degli interessati, che disciplina il diritto ad ottenere il risarcimento del danno in caso di trattamento non conforme al Regolamento UE. La normativa europea prevede che tale risarcimento possa essere chiesto al Data Processor, ampliando ulteriormente le responsabilità attribuite a questa figura.

- Per quanto riguarda la profilazione e la anonimizzazione dei dati, il nuovo Regolamento prevede misure di salvaguardia specifiche, come per esempio l’esecuzione di un preventivo data protection impact assessment, nonché il rispetto di tutte le altre disposizioni in materia di privacy. L’anonimizzazione ha invece lo scopo di rescindere in modo definitivo il legame tra la persona e i dati, che escono così dal campo di applicazione della normativa privacy, consentendo la loro elaborazione per esempio per fini statistici. Lo scotto da pagare è però l’impossibilità oggettiva di correlare i dati relativi a uno stesso soggetto; quindi, trattando dati realmente anonimi, sarà possibile rispondere a domande del tipo: “quanti utenti hanno fruito del servizio?” ma non a domande del tipo: “degli utenti che hanno fruito del servizio X, quanti hanno anche fruito del servizio Y?”. Per ovviare a tale inconveniente si va diffondendo la pratica della pseudonimizzazione, cioè la sostituzione delle informazioni identificative con codici irreversibili, spesso tramite tecniche crittografiche. L’uso di dati pseudonimizzati consente la correlazione dei dati in forma anonima; tuttavia, l’interpretazione dei Garanti Privacy europei è che essi rientrino nell’ambito di applicazione della normativa privacy, con i conseguenti requisiti ed adempimenti.

Quali i costi di una violazione della sicurezza informatica

La leva sui cui agire per convincere aziende e top management relativo (ove ve ne sia bisogno) a investire in tecnologie per la sicurezza informatica, accanto a quella normativa, è sicuramente la valutazione degli effetti economici riconducibili a un attacco informatico. Si tratta, in generale, di implicazioni importanti da vari punti di vista: riduzione della produttività, azioni legali, mancata compliance, pagamento di multe, perdita di clienti, danno all’immagine.

Forrester suggerisce in particolare di prendere in esame le seguenti voci di spesa:

- il costo vivo per la notifica della violazione verso i soggetti che hanno subìto danni e alle autorità governative competenti (si considerino le spese in call center, comunicazione, eventuali specialisti ingaggiati ad hoc eccetera), quindi, le risorse economiche e umane impiegate per le azioni di risposta all’incidente;

- perdita di produttività dei dipendenti interni che vengono distolti dalle loro normali mansioni a causa della violazione o addirittura perdita dei collaboratori stessi, con dimissioni di parte dello staff;

- implicazioni giuridiche ed eventuali battaglie legali, soprattutto se la violazione ha riguardato il furto di informazioni riservate dei clienti;

- sanzioni normative soprattutto nei settori che trattano dati sensibili (per esempio, informazioni sui pagamenti e sullo stato di salute) e sono soggetti a regole di protezione stringenti;

- ulteriori requisiti di sicurezza e audit, per esempio per l’introduzione di nuove tecnologie di difesa al fine di debellare l’attacco o rispettare le disposizioni imposte al termine di una disputa legale;

- ricostruzione della brand awarness, per riparare al danno d’immagine e riconquistare la fiducia del mercato;

- altre passività, per esempio nel caso di una banca, riduzione dei tassi di interesse per diventare più attraente agli occhi dei prospect e risollevare il business compromesso oppure risarcimenti più elevati del pattuito per andare incontro alle aspettative e rifidelizzare i clienti.

Come diffondere la cultura della security in azienda

Per mitigare i rischi sempre più cangianti e sofisticati degli attaccanti non è sufficiente e spesso può risultare controproducente per il business e per la user experience della forza lavoro imporre l’adozione di soluzioni di It security invasive e il rispetto di policy rigide. Per Forrester, anche le iniziative di training sulla sicurezza possono essere viste dagli utenti più come attività legate a obblighi di compliance che come occasioni per imparare a mettere in sicurezza il business dell’azienda e il proprio posto di lavoro. Di conseguenza questi programmi spesso non sono seguiti o lo sono in modo superficiale. Da queste e altre evidenze, deriva la necessità di cambiare l’approccio alla security da parte di tutti gli attori in gioco.

Una delle cose principali da stabilire in azienda è quali sono i dati cruciali dell’azienda, chi li gestisce e deve continuare a farlo. Per compiere al meglio questa operazione, Forrester suddivide le informazioni in quattro tipologie che, per esperienza, fanno gola ai diversi tipi di hacker:

- Pii (Personally identifiable information);

- Phi (Personal health information);

- Pci (Personal cardholder information) e

- Ip (Intellectual property).

La società d’analisi, quindi, propone l’equazione 3P+IP=TD, dove quest’ultimo acronimo sta per “Toxic Data”, nome che Forrester attribuisce ai dati che sono ritenuti di maggior valore dai cybercriminali e che non corrispondono necessariamente con quelli che i responsabili della sicurezza pensano di dover proteggere sui sistemi informativi aziendali.

Alla fase di definizione dei dati, segue quella della loro analisi (che sfocia nell’identificazione delle implicazioni che questi dati hanno sul business e dei processi di audit da adottare) e quindi la predisposizione di meccanismi di difesa sui fronti dell’accesso, dell’ispezione, delle decisioni da prendere e dell’eventuale annientamento della minaccia.

Tutto questo richiede una “continua” collaborazione fra esperti di sicurezza e gestori dei dati. Un consiglio, si legge nel report, è identificare nei diversi livelli dell’organizzazione qualcuno che possa fornire ai security & risk (S&R) manager informazioni su nuovi tipi di dati o sui cambiamenti nei requisiti di security di quelli già in uso.

Anche da parte dei professionisti della sicurezza è fondamentale apprendere il linguaggio del business, poiché qualsiasi decisione presa dai Ceo o dai manager aziendali a proposito di nuovi processi, responsabilità, strumenti da adottare e così via è motivata da obiettivi organizzativi ed economici. Se vogliono essere ascoltati, quindi, anche gli esperti di S&R devono essere in grado di correlare i propri pareri e i propri consigli ai relativi impatti sul business.

Sicurezza It, il ruolo del Cio

Il Cio, o più precisamente il Ciso (Chief information security officer) ha un sempre più alto livello di responsabilità rispetto alle implicazioni etiche e legali relative alla sicurezza informatica, ma anche in riferimento alla produttività e, in generale, agli obiettivi di business.

Il messaggio di Gartner ai Ciso è che l’attuale approccio al Risk Management basato su compliance alle normative diventa insufficiente. Lo standard emergente per il digital business è la resilienza, la capacità di riprendersi agilmente dopo inattesi eventi avversi, come chiede il Ceo. Il Ciso e i suoi professional non possono più permettersi il lusso di controllare l’accesso e manipolare i dati aziendali usando regole predefinite. Il suggerimento è che il Ciso sia caratterizzato da una mentalità direttamente business nel garantire la sicurezza e adoperi un approccio basato sulla moderazione e il controllo del rischio di business.

Ecco almeno quattro motivi per cui sta succedendo questo.

- In primo luogo, l’innovazione accresce le aspettative dei clienti in contesti rischiosi sempre nuovi: il social network, i servizi di personal cloud, i wearable: ogni volta c’è l’implicita pretesa del cliente di privacy e sicurezza ‘incorporate’.

- Il digital business attira l’interesse della criminalità digitalmente organizzata che vede opportunità nelle disruption digitali come i servizi di “sharing economy” o di moneta elettronica e crypto-currency.

- Le decisioni intelligenti e contestuali delle cose con l’IoT, appunto, che impatta in maniera crescente sul mondo reale (basta pensare a smart meter, telemonitoring medico, auto driverless e così via) impegneranno il Ciso, il suo team e/o eventuali partner con expertise volta a volta business, legale, data management a garantire privacy, security e safety.

- Nel futuro del Ciso, come si è visto, c’è la responsabilità di “avvocato della Privacy del Cliente”, come definisce la nuova Direttiva Ue sulla Data Privacy, con regole vincolanti per le aziende; in questo senso proprio il Ciso è in posizione ideale per guidare marketing, sales e customer service a usare i dati del cliente senza violarne la fiducia (e oltretutto, così facendo, magari perderla).

Il nuovo Ciso dovrà prendere quindi decisioni anche strategiche e di business per cui avrà bisogno di contare, a partire dalla propria competenza o per certe expertise dal suo team, su una serie di talenti e skill caratteristici: dalla Leadership, al Business Risk Management, alla Expertise Legale, di Sicurezza e Tecnologica.

Forrester compie un passo avanti, suggerendo che sicurezza e design (progettazione di prodotti che rispettino la user experience) non rappresentino più due funzioni autonome, tra cui esiste un rapporto di tensione, dove la prima viene vista come un freno alle libertà dell’altra: nella persona del Security Designer si realizza una nuova sintesi. L’analista di mercato descrive una nuova figura come qualcuno per due terzi designer e per un terzo esperto di sicurezza informatica, una sproporzione a favore del primo dei due che vuole sottolineare quanto sia importante operare uno strappo netto rispetto ai tradizionali modi di intendere la sicurezza: il Security Designer deve ragionare prima di tutto da progettista, mantenendo sempre come focus l’utente e la sua user experience, facendo sì che per nessun motivo la sicurezza venga gestita in modo indipendente rispetto a questo obiettivo fondamentale.