La sicurezza mobile è un argomento molto attuale, si inserisce nel più ampio mondo della sicurezza informatica, ma allo stesso tempo ne allarga i confini. Se infatti i responsabili It si sono sempre dovuti confrontare con pericoli e minacce ai sistemi aziendali relativi alle macchine presenti negli uffici (siano essi derivanti dall’esterno, hacker e cybercriminalità in generale o dall’interno, da parte di dipendenti più o meno sbadati o desiderosi di arrecare danni), con il diffondersi del fenomeno della mobility – correlato a quello del Byod (Bring your own device) e di conseguenza del popolarsi di un numero di App potenzialmente infinito che possono andare a interagire con i dati sensibili aziendali – il loro compito si è notevolmente complicato. Furto di dati sensibili e informazioni confidenziali, appropriazione di identità digitali, sono solo alcune attività che possono essere compiute da virus e attaccanti vari il cui unico limite ormai è dettato dalla fantasia, purtroppo, infatti, i crimini informatici sono tantissimi e le organizzazioni devono farvi fronte.

In questo articolo, è fornita una serie di spunti sui quali è possibile costruire una strategia tesa a garantire sicurezza ma, allo stesso tempo, a lasciare libertà a collaboratori e dipendenti di utilizzare gli strumenti che preferiscono. La definizione di una strategia di questo tipo deve combinare strumenti per la sicurezza degli endpoint così come ben progettata strategia relativa alle Api-Application programming interface.

Indice degli argomenti

Indice degli argomenti

- Byod e diffusione delle applicazioni, come conciliare questi due fenomeni con la sicurezza informatica

- Ecco come proteggere gli endpoint

- Application Programming Interface, quali i rischi

Byod e diffusione delle applicazioni, come conciliare questi due fenomeni con la sicurezza informatica

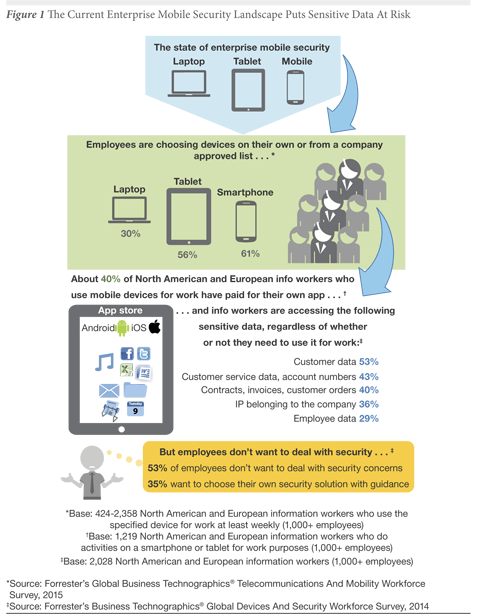

I dipendenti scelgono i device che ritengono più produttivi per il proprio lavoro, siano essi autorizzati o meno dall’azienda, e utilizzano le applicazioni business che reputano migliori, anche se ciò significa acquistarle privatamente: è un tendenza ormai in atto da anni e sta alle divisioni It trovare tecnologie in grado di garantire la protezione dei dati sensibili aziendali, tenendo conto del fatto che imporre una suddivisione tra strumenti personali e professionali è una strada sempre meno percorribile. Ma sono molteplici, come evidenzia Forrester in un report specifico sul tema della sicurezza in mobilità, gli elementi che contribuiscono a rendere la sfida della mobile security difficile:

- la prima criticità è proprio il Byod (Bring your own device): si stima che già nel 2015 il 61% dei dipendenti europei e nord americani utilizzasse il proprio smartphone per lavoro, e il 56% il tablet. Ormai è fuori di dubbio che i lavoratori pretendano di scegliere i dispositivi che vogliono per svolgere la propria attività professionale, anche a dispetto delle direttive corporate, ma una gran parte di loro vorrebbe che la security, ovvero la protezione dei dati aziendali sensibili che transitano su questi stessi device, fosse gestita direttamente dai propri datori di lavoro;

- si assiste di conseguenza a un aumento delle tipologie di device con cui i sistemi informativi devono inevitabilmente confrontarsi, ciascuna con differenti interfacce Api, profili di sicurezza, caratteristiche tecnologiche;

- sul piano applicativo, si ritrova la stessa volontà di poter scegliere liberamente: secondo il calcolo di Forrester almeno il 40% delle persone in Europa e Nord America che utilizzano tablet o smartphone per lavoro acquistano una o più applicazioni business al di fuori del portfolio aziendale.

Un utile riferimento per approcciare correttamente questi due fenomeni possono essere le seguenti best practice.

- Controllare il flusso dei dati – Non potendo l’It più sperare di limitare le tipologie di device dei propri dipendenti o di evitare la diffusione più o meno autorizzata del Byod, le aziende devono trovare il modo di proteggere i propri dati sensibili senza possedere e controllare direttamente smartphone e tablet utilizzati per accedervi: il suggerimento è quindi, prima di tutto, puntare su tecnologie capaci di controllare il flusso dei dati in ogni sua “tratta”: tra un device mobile e l’altro e tra questi e le risorse aziendali di back end o il mondo esterno.

- Andare oltre le funzionalità “di base” – Più di un terzo delle imprese utilizza o prevede di adottare tecnologie di sicurezza mobile, ma ci si limita, soprattutto, a funzionalità legate al controllo degli accessi e alla mitigazione dei danni derivati dalla perdita dei device; andrebbero invece incrementate funzioni più avanzate, come sistemi per la crittografia del dispositivo, Applicazioni Wrapping (soluzioni che aggiungono ulteriori livelli software per la gestione della sicurezza applicativa senza apportare alcuna modifica alle applicazioni), sistemi per il filtraggio delle Url.

- Approccio multilivello – È consigliabile avere un approccio multilivello: riuscire a implementare una tecnologia pensata per il controllo del livello applicativo, una per quello del sistema operativo e una per la rete, può offrire forti garanzie. È anche utile scegliere sempre tecnologie integrabili con le tradizionali soluzioni end-point o fare in modo che tramite lo stesso motore di policy (software che consente di creare, monitorare e far rispettare le regole su come è possibile accedere alle risorse di rete e dati aziendali) siano gestibili sia le soluzioni desktop/laptop sia quelle Mdm-Mobile device management.

- Autenticazione biometrica – Si può cercare infine di spingere su misure di autenticazione biometriche facendo leva sulla popolarità che hanno ottenuto grazie alla diffusione nel mondo consumer: se le persone hanno già esperienze positive nel loro utilizzo possono superare le perplessità legate alla privacy. Forrester suggerisce di sfruttare il trend e “capitalizzarlo” inserendo questo tipo di tecnologie anche nell’ambito lavorativo.

Per quanto riguarda la scelta delle applicazioni e, in generale, dell’architettura applicativa, Forrester descrive il Mobile application management (Mam) come un’attività costituita da cinque elementi fondamentali: Application governance, Architecture design, App discovery and distribution, Support and management e Protection.

I cinque elementi chiave per definire una strategia di mobile application management

Fonte: Apps Everywhere: Understanding The Need For Mobile Application Management, Forrester. 2013

- L’Application governance include aspetti quali l’individuazione di business case (processi business per il cui supporto sarebbe opportuno sviluppare applicazioni mobile), la definizione di priorità di sviluppo, il budgeting (lo stanziamento di investimenti) e la sponsorship (chi sostiene la necessità e appoggia gli sforzi di sviluppo). Secondo Forrester, ai fini della più efficace individuazione di business case è più che mai opportuno coinvolgere le line of business (Lob) e gli utenti finali, coloro, insomma, che meglio di chiunque altro sono in grado di spiegare i modi di lavorare e come l’utilizzo di app mobile potrebbero migliorarli.

- Identificate le applicazioni è necessario scegliere l’architettura più idonea (Architecture design) a sostenere in modo scalabile e sicuro l’ambiente applicativo. Questa decisione avrà un impatto significativo sulle performance e la sicurezza future delle applicazioni mobili utilizzate dagli utenti o dai partner e dai clienti dell’azienda (nel caso fossero previste app anche per questi user).

- Offrire all’utente modi per identificare e approvvigionarsi delle app adatte alle proprie esigenze (App discovery and distribution) è un obiettivo sempre più cruciale in un contesto di proliferazione delle applicazioni mobile.

a. Un primo passo è la predisposizione di un corporate app store da cui gli utenti possono scaricare software sviluppato dall’azienda o preselezionato dai responsabili It tenendo conto di fattori quali l’interoperabilità con l’ambiente It aziendale, la sicurezza, le performance, l’affidabilità e così via.

b. Un secondo passo è integrare questa soluzione con sistemi che facilitino l’identificazione delle app scaricabili dall’app store aziendale o da altri app store. Si possono implementare semplici funzionalità di search basate su indici o ricerca testuale, o integrare software cosiddetti di meta search, che permettono ricerche in base a criteri specifici quali il ruolo aziendale, le funzionalità richieste, la zona geografica in cui si opera e così via. Per facilitare ulteriormente la scelta delle app possono essere integrate funzionalità tipo social, consistenti in schede di presentazione, valutazioni (rating) o commenti degli utenti.

- L’aumento delle applicazioni, a loro volta moltiplicate per il numero di device e di piattaforme supportate, richiede un ripensamento del modo di fornire supporto all’utente, gestire la manutenzione delle applicazioni nel corso del tempo, monitorare e risolvere i problemi che possono verificarsi in ogni momento (Support and management). Secondo Forrester, l’obiettivo a cui si dovrebbe tendere, sia nelle attività di provisioning sia in quelle di service, è l’implementazione di funzionalità self-service per gli utenti.

- Con il quinto elemento del Mobile application management si torna quindi al problema della protezione dei dati e delle applicazioni, che del resto costituisce già la prima preoccupazione dei responsabili It quando si tratta di mobile computing. A proposito di questo tema, Forrester individua cinque aspetti da tenere in considerazione: la protezione dei dati, la compliance delle app, la difesa a livello di applicazione, l’adozione e il rispetto di policy di sicurezza e l’integrità delle app. A sua volta ciascun aspetto prevede diversi tipi di misure che possono essere prese e diverse tecnologie utilizzabili.

Il Mam, in ultima analisi, non è come si è visto solo una questione di tecnologie, ma prima di tutto di strategia e di organizzazione. È un’attività che richiede una forte collaborazione tra diversi ruoli It e aziendali e la definizione di piani di intervento (roadmap). L’ideale sarebbe creare dei veri e propri centri di eccellenza interdisciplinari dedicati alle applicazioni mobili, supportati dalla migliore e più moderna tecnologia disponibile sul mercato.

Ecco come proteggere gli endpoint

Quali possono essere alcuni esempi di misure avanzate e proattive su cui puntare l’attenzione? Considerato che sempre più spesso i device usati in mobilità o in ambienti domestici (siano essi pc, laptop, smartphone o tablet) contengono dati business-critical, una buona soluzione è la Full disk encryption. Questa consente di prevenire i rischi legati alla perdita o al furto dei dispositivi e garantisce l’ottemperanza a regole di compliance.

L’adozione di soluzioni Host intrusion prevention system (Hips) implementa anche a livello di device i controlli che normalmente vengono svolti dai sistemi di sicurezza network-based; si tratta di una misura peraltro indispensabile nel momento in cui i client si connettono a hot spot wi-fi pubblici. Nel caso, invece, in cui uno stesso dispositivo venga utilizzato da persone diverse, è da prendere in considerazione la File-level encryption.

Queste soluzioni sono efficaci nel rendere inaccessibili i dati o bloccare l’intrusione di hacker nei dispositivi che si collegano a Internet attraverso connessioni non sufficientemente protette. Ma cosa fare se, a causa del non ancora avvenuto aggiornamento degli antimalware signature-based, i cybercriminali sono riusciti a far scaricare un file infetto?

La soluzione si chiama Sandboxing e consiste nel creare all’interno del client un’area isolata nella quale far girare un’applicazione sconosciuta per analizzarne il comportamento. Il Sandboxing è una tecnica particolarmente adatta a contrastare gli zero-day exploit, in attesa che gli antimalware tradizionali vengano aggiornati. Un altro tipo di controllo proattivo è il Whitelisting. Mentre il Blacklisting – approccio caratteristico degli antimalware e dei firewall signature-based – è reattivo, il whitelisting permette ai dispositivi di connettersi a risorse web che hanno una buona reputazione di sicurezza.

Un’altra misura proattiva è il Patch management, ovvero un processo di aggiornamento del software installato sul pc gestito in modo strategico e pianificato, e non lasciato alla discrezione dell’utente e non controllato.

In conclusione, tra i suggerimenti di Forrester ai Security and Risk professional vi sono quelli di rivedere le strategie e di ottimizzare e massimizzare gli investimenti in endpoint protection. Per il primo aspetto viene suggerito di puntare su controlli avanzati e proattivi, prendendo in considerazione anche le soluzioni native per ciascun sistema operativo e il più possibile integrabili con i sistemi di identity e access management già presenti nelle aziende. Le soluzioni, inoltre, dovrebbero essere il più possibile semplici da usare e trasparenti agli utenti. Per il secondo aspetto, la società di analisi consiglia la possibilità, sempre più apprezzata sia da Pmi sia da grandi organizzazioni, di ricorrere a offerte di Security software-as-a-service, almeno per quanto riguarda le funzionalità di sicurezza più comuni, come gli antimalware signature-based.

Application Programming Interface, quali i rischi

L’utilizzo delle Api (Application programming interface) per semplificare l’accesso alle applicazioni aziendali in ambienti mobile e cloud facilita l’espansione degli ecosistemi digitali, aprendo l’azienda al mondo esterno. L’utilizzo di questi “connettori” consente infatti di esporre dati e funzionalità delle applicazioni a utenti esterni attraverso app mobili, cloud o oggetti (IoT); si tratta in pratica di finestre aperte sulle applicazioni che se da un lato abilitano nuovi modelli di business, dall’altro espongono le aziende a non pochi rischi se questa attività non viene adeguatamente gestita.

Se ben progettata, un’Api deve essere trasparente sulla struttura interna di un’applicazione, rendere molto chiaro a cosa servono i singoli comandi e quindi consente un accesso molto granulare all’applicazione stessa; questo la espone a una serie di vulnerabilità che aumenta la possibilità di attacchi, mettendo a rischio i sistemi aziendali. Il problema infatti non è ‘semplicemente’ che un’app mobile non funzioni correttamente, il rischio è che l’Api si trasformi in un cavallo di Troia, ‘agganciandosi’ all’applicazione, che consente al malware di entrare in azienda, compromettendo le applicazioni legacy).

Una corretta gestione delle Api è dunque uno dei pilastri della definizione di una qualsiasi strategia di mobile security. Ma quali sono le tipologie di attacco che sfruttano le vulnerabilità cui abbiamo accennato? Secondo Forrester, che ha elaborato diversi studi in merito all’Api management, sostanzialmente gli attacchi possono essere raggruppati in tre macro categorie:

- quelli che sfruttano i dati inviati alle Api (come url, parametri di query, contenuti pubblicati) essendo infatti autodescrittive, le Api sono particolarmente vulnerabili da questo punto di vista perché forniscono indicazioni preziose su come viene utilizzato un determinato parametro dall’applicazione stessa;

- quelli incentrati sulle identità che sfruttano le vulnerabilità dei sistemi di autenticazione, autorizzazione e registrazione delle sessioni. Molte Api richiedono al client l’utilizzo di una “chiave” Api per accedere alle loro funzionalità, ma questa “chiave” identifica l’applicazione (la chiave è comune per ogni copia dell’app) e non una specifica istanza o un determinato utente. Anche la gestione delle sessioni è un altro ambito lacunoso e foriero di rischi: nel web “normale” (ossia quello dove le applicazioni vengono fruite tramite browser) la sessione di lavoro viene mantenuta aperta tramite cookie, nelle Api la gestione delle sessioni è molto più complessa e, anche in questo caso, un approccio non corretto lascia aperture rischiose; una via d’uscita è rappresentata da OAuth (protocollo di autorizzazione open standard che consente l’accesso da parte di terzi ai dati degli utenti senza doverne conoscere la password), ma è un approccio complesso da adottare;

- quelli che intercettano le transazioni legittime e sfruttano dati non crittografati: se l’Api non utilizza correttamente il protocollo Ssl/Tls , tutte le richieste e le risposte tra un client e il server delle Api possono venire potenzialmente compromesse.