Attacchi più numerosi e mirati. Perimetri It che tendono ad annullarsi. I cybercriminali hanno buon gioco con aziende che faticano spesso a stare al passo con il patching e non considerano la cyber security strategica. Se ne è parlato nel corso di un webinar realizzato da ZeroUno, in collaborazione con Rsa.

I relatori del Webinar, da sinistra: Valentina Bucci, giornalista di ZeroUno, Luca Bechelli, membro del Comitato Tecnico Scientifico e del Comitato Direttivo del Clusit, e Francesco Gelo, Senior System Engineer di Rsa

I relatori del Webinar, da sinistra: Valentina Bucci, giornalista di ZeroUno, Luca Bechelli, membro del Comitato Tecnico Scientifico e del Comitato Direttivo del Clusit, e Francesco Gelo, Senior System Engineer di RsaA introdurre l’evento è stata Valentina Bucci, giornalista di ZeroUno: “In questo webinar miriamo ad analizzare i cambiamenti necessari per rispondere a due fenomeni: l’evoluzione degli attacchi (più numerosi, mirati a singole aziende e persone, e raffinati) e il fatto che le aziende, soprattutto a causa della crescita della mobility e dell’Internet of Things, tendono a diventare sempre più “borderless”. Emerge quindi la necessità di tecnologie e sistemi di analisi che riescano a tracciare il traffico sulle reti e identificare gli attacchi. Allo stesso tempo occorre aumentare nel business la consapevolezza che la sicurezza è strategica. Infine si deve investire nella predisposizione di policy accurate, poiché spesso sono gli utenti a rappresentare la vulnerabilità più importante”.

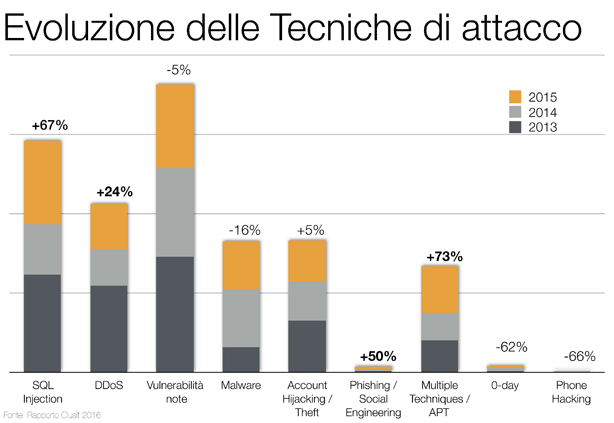

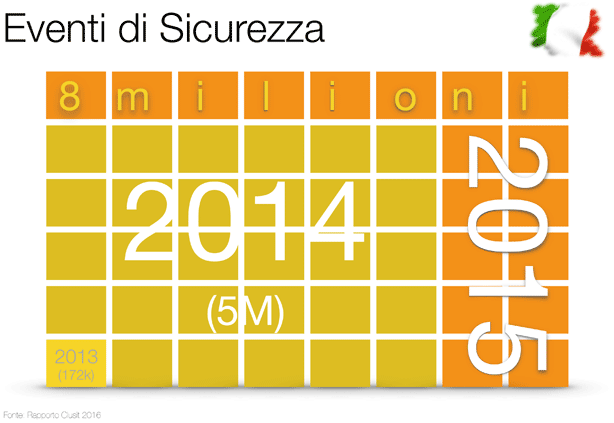

A Luca Bechelli, membro del Comitato Tecnico Scientifico e del Comitato Direttivo del Clusit – Associazione Italiana per la Sicurezza Informatica, il compito di definire lo scenario nel quale le aziende oggi si trovano a operare: “Dai dati del Rapporto Clusit 2016 e di quelli precedenti si deduce che la minaccia maggiore è rappresentata dalla capacità, da parte degli hacker, di fare ancora leva su vulnerabilità note. Questo dimostra che le aziende hanno ancora difficoltà a gestire processi di messa in sicurezza semplici, come l’applicazione di patch già disponibili. Un altro punto debole è lo sviluppo, come dimostra l’elevata frequenza di attacchi basati sulla Sql-injection, che sfruttano vulnerabilità degli applicativi laddove il codice va a interagire con i database. Gli Advanced Persistent Threat – prosegue Bechelli – rappresentano un problema diverso da quello delle vulnerabilità note, perché utilizzano meccanismi e strumenti non facilmente identificabili, mettono nel mirino singole imprese e non masse di utenti, e grazie alla caratteristica della persistenza possono rimanere nascosti nei sistemi informativi di un’azienda anche per molto tempo, prima di entrare in azione. È stato stimato in 225 giorni il tempo medio per scoprire un attacco Apt. Nel frattempo, il danno è stato compiuto. A favorire le compromissioni di questo tipo è molto spesso il personale: si calcola che circa la metà delle violazioni peggiori sono rese possibili da errori o comportamenti superficiali da parte dei dipendenti di un’impresa”.

Indice degli argomenti

Segnali deboli e prevenzione

Accanto ai rischi provocati da minacce malware o da vulnerabilità note, che potrebbero essere già fortemente mitigati con normali antivirus e con il patching tempestivo delle applicazioni, aumentano insomma quelli più sofisticati e persistenti che richiedono – per usare una metafora di Bechelli – la capacità di cogliere e analizzare “segnali deboli”. Fra questi, per esempio, traffici di dati che apparentemente sembrano nella norma ma che, invece, adeguatamente esaminati, si rivelano anomalie che possono costituire l’anticamera di attacchi veri e propri.

Come rilevare questi movimenti minacciosi e identificarne la natura? Anche Francesco Gelo, Senior System Engineer di Rsa, è ricorso a un’efficace comparazione: quella con i radar. “Si tratta di una tecnologia nata molti decenni fa e che si è notevolmente evoluta. Quelli degli anni Sessanta erano in grado solo di rilevare se in cielo vi fossero oggetti in avvicinamento e in quale direzione e con quale velocità di muovessero. Era impossibile sapere in modo automatico se fossero amici o nemici. I radar odierni acquisiscono le stesse informazioni ma le integrano con altre – ricavate spesso da un’analisi automatizzata del contesto – per riconoscere gli oggetti in volo e innescare delle azioni opportune. I vecchi radar svolgevano egregiamente il loro lavoro in uno scenario abbastanza semplice: oggi non sarebbero più sufficienti. Allo stesso modo il panorama dell’Ict odierno è molto più complesso di quello di solo pochi anni fa. Con la mobilità, il cloud e l’Iot, la superficie di attacco si è molto ampliata rispetto a quella di una Lan. Le minacce si sono evolute e sono diventate più mirate. Grazie al social engineering è molto più facile far cadere un utente nella trappola del phishing per permettere un attacco Apt”. Bucci ha fatto notare che ormai non si può prescindere dall’avere un disegno strategico della sicurezza. “Per declinare un approccio corretto alla security – ha affermato Gelo – occorre però adeguare processi e tool. Le soluzioni di monitoring, security analytics e reporting di Rsa aggiungono intelligenza ai sistemi di sicurezza aziendale e, grazie alla loro modularità, possono essere implementate salvaguardando gli investimenti già effettuati”.

La motivazione per elaborare un buon disegno strategico e investire in modo corretto in nuove tecnologie e processi può derivare da un approccio “positivo” agli obblighi di compliance. “Questi – ha sottolineato Bechelli – possono essere lo spunto per ‘fare ordine’ nel modo di gestire i dati, l’It, i processi e la cultura aziendali. Basta analizzare e mettere in pratica le indicazioni sulla gestione della sicurezza informatica e della privacy della Banca d’Italia o dell’Unione Europea”.

È giunta quindi l’ora per tutte le aziende o gli enti pubblici di passare da un approccio alla security meramente It a uno risk-based, basato cioè sulla valutazione dell’impatto delle minacce e degli attacchi sul business, la reputazione e la sicurezza delle persone.

Rsa: una cybersecurity intelligente e documentabileAndare a caccia di minacce nascoste e persistenti, tenere costantemente sotto controllo i traffici di dati sulle reti, e individuare i comportamenti anomali degli utenti, è l’obiettivo dell’offerta di Security Analytics di Rsa. Una suite di strumenti che integra anche soluzioni di reportistica che consentono ai responsabili della sicurezza di documentare al top management e ai responsabili di business delle aziende anche il ritorno degli investimenti in security. Le soluzioni Security Analytics di Rsa combinano dati di rete, log, identity con quelle relative agli endpoint, oggi sempre più eterogenei e utilizzati nelle situazioni più disparate. Tra i rischi maggiormente nel mirino degli sviluppatori delle soluzioni Security Analytics di Rsa spiccano gli Advanced Persistent Threat (Apt), oggi tra i malware più pericolosi perché in grado di penetrare in maniera subdola nelle reti aziendali e sono molto difficili da individuare senza strumenti in grado di esaminare i traffici di dati in maniera molto modulare alla ricerca di tutte le possibili anomalie. |