“Tra le tante prospettive in cui si può affrontare il tema della trasformazione digitale, quella legata alla fruizione del dato rappresenta probabilmente l’espressione massima di questa stessa trasformazione che se da un lato porta con sé moltissime opportunità in termini di miglioramento dei processi e creazione di valore, grazie a prodotti e servizi innervati di tecnologia, di contro genera svariati rischi in termini di sicurezza, di privacy degli utenti e di tutela dei dati sensibili”: afferma Nicoletta Boldrini, Giornalista di ZeroUno, che così ha aperto il Webinar “Il valore dei dati ‘nascosti’, fra privacy dei clienti e compliance normative”, realizzato da ZeroUno in collaborazione con Dedagroup per affrontare le tematiche che il titolo dell’evento stesso suggerisce: la salvaguardia delle informazioni sensibili all’interno delle aziende deve infatti svilupparsi parallelamente all’evoluzione normativa nazionale, europea e di categoria; in particolare, le aziende stanno preparandosi ad adempiere al Nuovo Regolamento Generale sulla Protezione dei Dati Personali (GDPR) emanato dalla UE (14 aprile 2016) che entrerà in vigore entro i prossimi due anni.Quali sono le principali novità introdotte dal Gdpr e come le soluzioni tecnologiche, e in particolare il data masking, possono aiutare a soddisfare le normative?

Indice degli argomenti

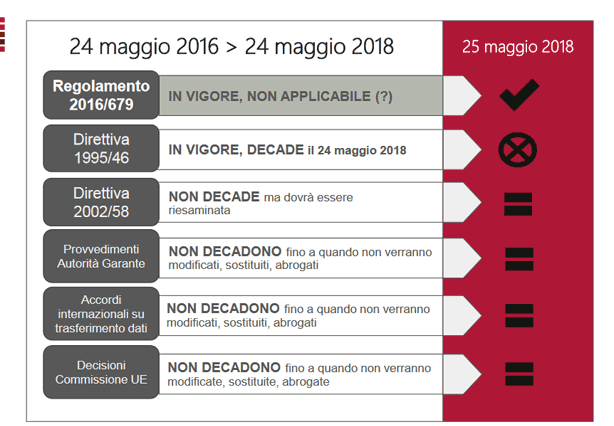

Le novità normative del GDPR

Del regolamento citato, due in particolare sono i concetti che riportiamo su cui si è soffermato Guglielmo Troiano, Senior Legal Consultant di Partners4Innovation:

I relatori del webinar, da sinistra: Nicoletta Boldrini, Giornalista di ZeroUno, Guglielmo Troiano, Senior Legal Consultant di Partners4Innovation e Roberto Martini, Solution and Alliance Manager – Business Technology & Data di Dedagroup

I relatori del webinar, da sinistra: Nicoletta Boldrini, Giornalista di ZeroUno, Guglielmo Troiano, Senior Legal Consultant di Partners4Innovation e Roberto Martini, Solution and Alliance Manager – Business Technology & Data di Dedagroup- Principio di minimizzazione dei dati – Il regolamento impone, diversamente da come spesso accade, che si limiti l’attività di raccolta e trattamento solo alle informazioni strettamente necessarie all’attività che l’azienda deve svolgere. “Una ricerca Veritas – racconta a questo proposito Roberto Martini, Solution and Alliance Manager – Business Technology & Data di Dedagroup – propone l’immagine dell’ ‘Iceberg dei dati’: nelle aziende, solo il 48% dei dati è ‘emerso’, in chiaro [il restante 52% è un ‘mondo sommerso’, la parte non emersa dell’iceberg, fatta soprattutto di dati destrutturati – ndr]; di questi, il 27% sono dati ridondanti, obsoleti e inutili: resta dunque solo un 15% di dati realmente puliti e critici per il business”.

- Principi di anonimizzazione e pseudonimizzazione – Dopo aver “minimizzato” i dati, come proteggerli? “Uno dei sistemi indicati dalla normativa è la pseudonimizzazione – spiega Troiano – Un accorgimento di separazione dei dati raccolti [che vanno dunque anche materialmente ubicati in server differenti, lontani fisicamente tra loro – ndr] per cui solo attraverso un trattamento congiunto degli stessi è possibile arrivare all’identificazione del soggetto”; poiché però attraverso un loro ricongiungimento il soggetto torna identificabile, si parla appunto di pseudonimizzazione; non esistono d’altra parte strumenti che consentono la completa anonimizzazione: “Ad oggi – spiega Troiano – ci sono solo tecniche che riducono al minimo il rischio, ma non infallibili”; tra queste la sopra citata pseudonimizzazione, che tuttavia non deve essere considerata l’unica possibilità: “Tutte le altre tecniche di protezione dei dati devono essere adottate se necessario (nel regolamento si nomina per esempio la cifratura)”: si tratta di fare una attenta una valutazione d’impatto che consenta all’impresa di capire quali sono le misure adeguate da implementare, tenendo conto di diversi fattori, compresa la sostenibilità del costo delle soluzioni stesse.

Durante la Tavola Rotonda è stato inoltre sottolineato che:

- A proposito del campo dell’IoT, se i dati trasmessi sono di carattere sensibile la normativa viene regolarmente applicata (“Se le informazioni sono riconducibili a un individuo si tratta sempre di dati personali – dice Troiano – Si pensi per esempio alle targhe raccolte dal Telepass”);

- Il nuovo regolamento Ue specifica che le nuove applicazioni sul mercato dovranno garantire una “privacy by design” (le misure cautelari secondo il Gpr devono essere intrinseche a qualsiasi iniziativa sin dalla sua progettazione): “Il legislatore – spiega Troiano – vuole mettere fine a un approccio che favorisce la valutazione post-produzione della sicurezza delle soluzioni che per essere compliant dovranno nascere già offrendo delle garanzie”;

- Le aziende stanno chiarendo adesso le loro idee nell’interpretazione di una normativa ricca di complessità: “Spesso – dice Martini – i nostri clienti hanno bisogno di essere supportati e noi stessi ci avvaliamo di consulenti legali per capire esattamente come muoverci”.

Il data masking: per essere compliant e non solo…

“Mentre il database originale – dice Martini, riferendosi in particolare ai dati di produzione – generalmente è tecnologicamente protetto e vi accedono solo le persone autorizzate, non si può dire lo stesso per le copie generate, per esempio, per il mondo del test, su richiesta di chi fa sviluppo applicativo, che devono necessariamente essere congruenti con i database originali”. Per situazioni come queste è stato ideato il data masking, ovvero una tecnica di pseudonimizzazione che consiste nel nascondere i dati sensibili originali, reali, con dati alternativi casuali, fittizi; Martini sottolinea l’importanza di gestire la sostituzione in modo congruente: “Se per esempio devo cambiare il nome di una persona, devo sostituire in modo pertinente anche il codice fiscale della stessa, in modo che non emerga nell’utilizzo della copia alcuna incongruenza”. Come spiega il manager, un progetto di mascheramento implica dunque l’analisi delle informazioni che si stanno trattando e la generazione di un preciso processo che rende corretto ed efficace il mascheramento: è proprio in virtù di questa necessità d’ordine che il data masking porta all’azienda vantaggi importanti, al di là della compliance, tra cui la pulizia dei dati superflui, causa di problemi di sicurezza e di un inutile sovraccarico delle infrastrutture, che si traduce poi in costi per l’ampliamento delle stesse che potrebbero invece essere evitati.

Per maggiori informazioni: Big data analytics, come fare e quali le competenze necessarie