Come se migliorare la protezione dei dati sensibili che circolano nella rete aziendale non fosse già di per sé abbastanza complesso, c’è un altro grande tema che si impone all’attenzione dei responsabili della sicurezza IT e che rende la loro sfida professionale anche più difficile: la gestione di quello che possiamo definire “Third party data-risk”, ovvero dei rischi derivati dalla condivisione dei dati aziendali sensibili con l’ecosistema di partner con cui si coopera. Con l’avanzare della digitalizzazione lo scambio di informazioni che ogni azienda ha con l’ecosistema dei propri partner di business è diventato più fitto, e si tratta oltretutto di un ecosistema che con la Platform Economy (la creazione di partnership strategiche con mega-piattaforme tipo Amazon, Uber ecc.) è destinato a crescere: sempre più spesso diventa imperativo per le realtà di ogni settore ampliare il proprio mercato e cercare nuove opportunità attivando collaborazioni strategiche con altre imprese. Ma quanta attenzione si sta dedicando al controllo delle modalità con cui questi partner trattano i dati sensibili aziendali a cui hanno accesso?

La ricerca sui rischi provocati dai partner

Contribuisce a dare risposta a questa domanda una ricerca “Data Risk in the Third-Party Ecosystem” di Ponemon Institute (pubblicazione: Aprile 2016) sponsorizzata da BuckleySandler e Treliant Risk Advisors . Intervistate in Usa 598 persone che hanno familiarità con l’approccio che le aziende a cui appartengono (di vari settori, nel 70% dei casi realtà con più di 1.000 dipendenti; nell’articolo le definiremo “aziende utenti”) adottano appunto in materia “Third party data-risk” (il 100% delle imprese coinvolte dichiara di avere un programma per la gestione di questo tipo di rischio; si noti, a beneficio della lettura del seguito dell’articolo e dei grafici della ricerca Ponemon riportati, che con la terminologia più generale di “Third party risk” ci si riferisce comunque al concetto di “Third party data-risk”).

Figura 1 – Gli incidenti che coinvolgono terzi sono in aumento e difficili da gestire – Fonte: Ponemon Institute

Premesso che, come mostra la figura 1, le più alte percentuali del campione segnalano che gli incidenti di cybersicurezza che coinvolgono terze parti stanno aumentando e sono percepiti come fenomeni difficili da gestire, ecco come i dati della ricerca descrivono la difficoltà delle imprese nel fronteggiare adeguatamente la problematica; le aziende utenti infatti:

- spesso non sanno se i loro partner hanno subìto una violazione dei dati. I dubbi derivano dal fatto che (a) manca un vero rapporto di fiducia, dal momento che il 37% dei rispondenti non crede che i propri partner notificherebbero un incidente che ha compromesso i dati sensibili dell’azienda utente; (b) se è vero che un 34% degli intervistati dice di sapere che la sua organizzazione ha subìto una violazione dei propri dati riservati causata da un cyber attacco contro uno dei suoi partner (quindi ha subito dei danni, ma perlomeno è consapevole dell’accaduto), una percentuale molto simile (30%) dichiara di non essere sicura di aver subìto o meno questo tipo di violazione, a riprova della mancanza di controllo che le aziende utenti hanno sul tema.

- non conoscono le policy di sicurezza dei partner. Il 58% dei rispondenti dice che non è in grado di stabilire se i sistemi e le policy di sicurezza dei partner sono sufficienti a prevenire una violazione dei dati e solo il 35% del panel dice di aggiornare frequentemente le policy aziendali che consentono di avere sotto controllo il tema del Third party risk (figura 2). D’altra parte molte realtà (60%) non dispongono nemmeno di un inventario relativo alle loro partnership attive, né di un comitato dedicato al Third party risk (solo il 48% ne ha uno), strumenti che sarebbero un utile punto di partenza per impostare un percorso di gestione del rischio.

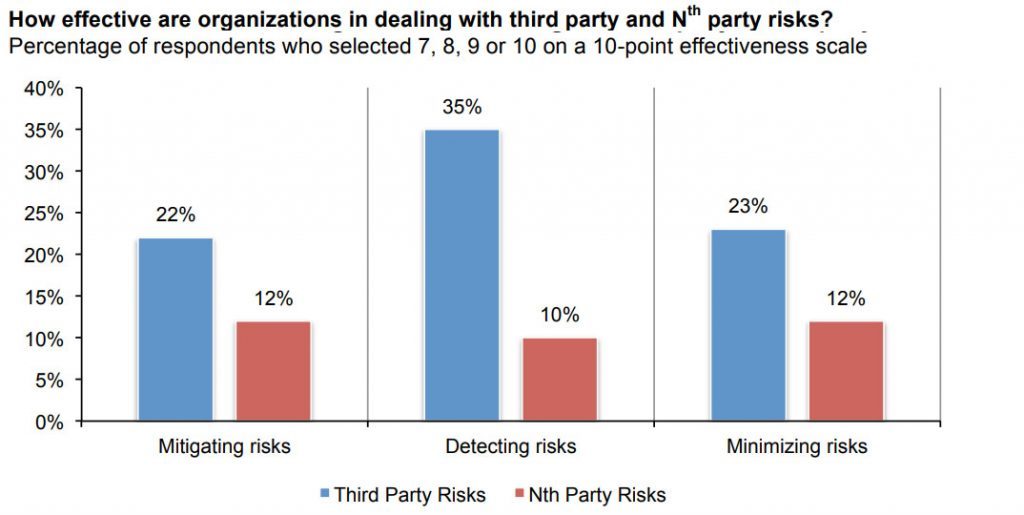

Figura 2 – Policy per controllare il Security third party risk: quanta attenzione? – Fonte: Ponemon Institute - non riescono a intervenire sui rischi legati ai partner. Come mostra la figura 3 (colonne blu), basse anche le percentuali di aziende che riescono a intervenire direttamente sul Third party risk attraverso delle azioni di detection (35%) mitigation (22%) o minimization (23%) dei rischi stessi: potremmo dire che da questo punto di vista le aziende utenti si mettono “nelle mani” del partner.

Figura 3 – Azioni di detection, mitigation o minimization del Third party risk – Fonte: Ponemon Institute - si “accontentano” degli accordi contrattuali per valutare i partner. Solo il 38% dei rispondenti dice che prima di iniziare una relazione di business che richiede lo scambio di dati sensibili e informazioni confidenziali la propria azienda valuta l’approccio alla security del partner. Nella maggioranza dei casi (59%) la valutazione consiste soltanto nell’ottenimento di impegni contrattuali che obbligano il partner ad attenersi a certe pratiche; è raro (il 27% delle volte) che in caso di data breach si ottenga un indennizzo ed è ancora più raro (poco più del 10% delle volte) che la valutazione consista nell’ottenimento di un self-assessment condotto dal partner stesso o nello svolgimento di un audit sulle pratiche di sicurezza effettivamente adottate (figura 4).

- Non misurano i Third party risk legati alla condivisione di dati sensibili. La metà delle aziende (52%) dice di definire e impostare una classifica dei “livelli di rischio” relativi ai partner con cui coopera, ma si tratta per lo più di indicatori legati ad ambiti operativi che non rivelano potenziali problemi legati all’accesso delle terze parti alle informazioni sensibili aziendali. Peggiora ulteriormente il quadro il fatto che il 63% dei rispondenti dice che questi livelli di rischio non vengono aggiornati mai (23%) o vengono aggiornati “solo quando necessario” (40%): sono pochi quindi che mantengono cadenze regolari per questo tipo di operazioni.

Figura 4 – Modalità di valutazione del partner – Fonte: Ponemon Institute

Per approfondire i motivi che causano questa forte difficoltà delle imprese a gestire correttamente il Third party risk, si veda l’articolo “Sicurezza IT e gestione dei rischi: 3 motivi per cui il partner sfugge ai controlli”