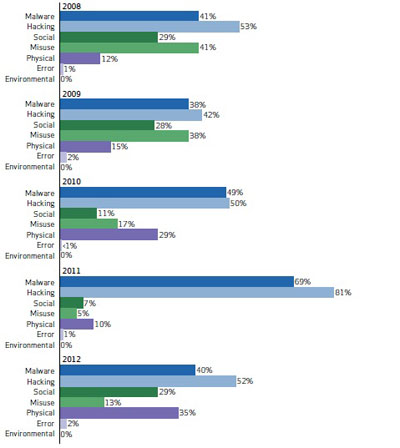

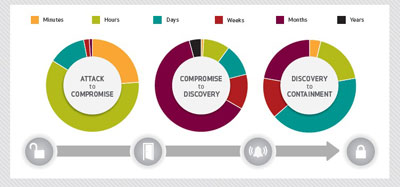

Tutti i tipi di organizzazioni, dalle agenzie governative ai grandi marchi, dalle startup Internet fino agli enti finanziari più affidabili, hanno subìto violazioni ai dati di maggiore o minore entità nel corso dell’ultimo anno. Quasi il 70% delle violazioni sono state evidenziate da terze parti, nel 9% dei casi dai clienti. Il tempo trascorso prima di rilevare la violazione è solitamente lungo, soprattutto per le Pmi: si parla di mesi nel 66% dei casi e addirittura di anni nel 4%.

I tempi della violazione: nell’ 84% dei casi, l'iniziale compromissione di risorse/dati avviene in poche ore; nel 66% dei casi la violazione non viene scoperta per mesi/anni; nel 22% dei casi sono necessari mesi per contenere la violazione

I tempi della violazione: nell’ 84% dei casi, l'iniziale compromissione di risorse/dati avviene in poche ore; nel 66% dei casi la violazione non viene scoperta per mesi/anni; nel 22% dei casi sono necessari mesi per contenere la violazioneQuesti fatti sono evidenziati dallo studio Verizon 2013 Data Breach Investigations Report, giunto al suo sesto anno di pubblicazione, che, come premette Pietro Riva, Sales director Southern Europe di Verizon Terremark (sussidiaria di Verizon Communications, la società del gruppo specializzata nella fornitura di servizi a banda larga), è basato su dati oggettivi.

Sono stati infatti esaminati 47mila incidenti relativi alla sicurezza e studiate in profondità 621 violazioni.

Pietro Riva, Sales director Southern Europe di Verizon Terremark

Pietro Riva, Sales director Southern Europe di Verizon Terremark Hanno fornito dati e analisi 19 organizzazioni in tutto il mondo, fra cui forze dell'ordine, entità nazionali di Incident Reporting, istituti di ricerca e una serie di società di sicurezza private. “Ne risulta un quadro indicativo di quanto effettivamente accade, una lettura del reale che può proteggerci dalle minacce – sostiene Marc Spitler, senior Risk analyst del Verizon Risk Intelligence team e autore del report, presentando i risultati di seguito illustrati -. Nessuno può considerarsi immune, nessun obiettivo è infatti troppo piccolo o troppo grande”. Nel 2012, infatti, solo il 38% degli attacchi ha riguardato grandi imprese. In termini di settore, il 37% delle violazioni ha riguardato il settore Finance, il 24% retailer e ristoranti, il 20% Industria, Trasporti e Utility.

Marc Spitler, Senior Risk analyst del Verizon Risk Intelligence team

Marc Spitler, Senior Risk analyst del Verizon Risk Intelligence teamIl 76% delle intrusioni di rete ha sfruttato credenziali deboli o rubate: un rischio facilmente evitabile utilizzando politiche più rigorose. “Ma per organizzare una strategia adeguata è indispensabile capire l’avversario e le sue motivazioni”, spiega Spitler. Il numero di incidenti causati dai cosiddetti “attivisti”, che attaccano per puro divertimento o per ragioni ideologiche con l’obiettivo di massimizzare i danni e l’imbarazzo delle vittime, è restato invariato nel 2012, rivolgendosi sia al settore pubblico sia al privato in modo opportunistico. I criminali, che hanno come obiettivo un guadagno economico immediato, selezionano con cura gli obiettivi più accessibili (ad esempio, Pmi e Pos) e utilizzano tecniche in continua evoluzione più sofisticate degli attivisti.

Le spie, infine, spesso sponsorizzate dagli Stati, utilizzano strumenti sofisticati su target estremamente mirati; sanno cosa vogliono ottenere (proprietà intellettuale, dati finanziari, informazioni riservate) e sono estremamente determinati. I loro target sono soprattutto il settore manifatturiero (33%), i professionisti (28%), i trasporti (15%).

Se la grande maggioranza degli attacchi (75%), come ci si può aspettare, ha motivazioni finanziarie, non stupisce che gli Atm siano risultati i sistemi più vulnerabili (30%), anche in quanto fonte immediata di denaro contante, diventati più attraenti delle carte di credito. Come vulnerabilità seguono desktop (25%), file server e laptop (rispettivamente al 22%), mentre le web app pesano solo per il 10%.

Lo spionaggio ricorre invece nel 95% al vecchio fishing, più raffinato e meglio tradotto del passato: si utilizzano dunque tecniche relativamente semplici per attuare attacchi molto mirati e dannosi.

Contrariamente a quanto si ritiene, l’86% degli attacchi proviene dall’esterno dell’azienda, mentre gran parte delle minacce generate dall’interno (14%) deriva, più che da una precisa volontà di creare danni, da scarsa attenzione (ad esempio, il dipendente che perde la chiavetta dove aveva copiato i dati aziendali oppure che invia l’allegato sbagliato).

A differenza del passato, i responsabili delle violazioni, non sono amministratori del sistema o sviluppatori, ma il customer service (46%) e gli utenti finali (17%).

Le otto regole d’oro secondo Verizon

Molti dei rischi potrebbero essere prevenuti applicando alcune regole elementari che il report suggerisce e che di seguito riportiamo.

- Eliminare i dati non necessari e tenere sotto controllo quello che rimane.

- Effettuare controlli regolari per garantire che i requisiti di sicurezza essenziali siano soddisfatti.

- Raccogliere, analizzare e condividere i dati sugli incidenti per creare una ricca base di informazioni che può guidare l'efficacia dei programmi di sicurezza.

- Raccogliere, analizzare e condividere la comprensione tattica delle minacce, in particolare indicatori di compromissione, che potranno agevolare la difesa e la rilevazione in futuro.

- Senza togliere enfasi alla prevenzione, concentrarsi su una migliore e più rapida rilevazione attraverso una combinazione di persone, processi e tecnologia.

- Misurare regolarmente il numero di sistemi compromessi e il tempo di rilevamento; utilizzare i numeri ottenuti per migliorare le pratiche.

- Valutare il panorama delle minacce per scegliere a quale strategia di intervento dare priorità. Non orientarsi a un approccio alla sicurezza di tipo one-size-fits-all.

- Non sottovalutare la tenacia degli avversari né il potere dell'intelligence e degli strumenti a vostra disposizione.

Lo studio completo si può scaricare al seguente indirizzo: http://www.verizonenterprise.com/DBIR/2013/

Il gruppo Verizon, dalla sicurezza alle reti wireless

Il report è realizzato da Verizon Enterprise che supporta i clienti con servizi di consulenza e servizi di sicurezza gestiti, fra cui soluzioni di governance, risk e compliance, gestione dell’identità, degli accessi e delle minacce, servizi di protezione dati. I servizi sono forniti presso la sede delle organizzazioni clienti o su cloud in oltre 50 nazioni, anche grazie a 200 data center in 23 Paesi (uno è a Pero, in provincia di Milano), per la colocation dei server Internet e della rete dati.

Del gruppo fanno parte anche Verizon Communications, specializzata nella fornitura di servizi a banda larga (wireless e wireline) per utenti finali, aziende, pubblica amministrazione, e Verizon wireless che gestisce una delle maggiori reti wireless in Usa, con 99 milioni di connessioni. Il Gruppo Verizon ha chiuso il 2012 con un fatturato consolidato di 115,8 miliardi di dollari.